今回はNSX-TのSource NATとGateway FWを同時に使用する場合の動作を見ていきます。。

概要

NSX-TのSource NATとGateway FWの組み合わせ

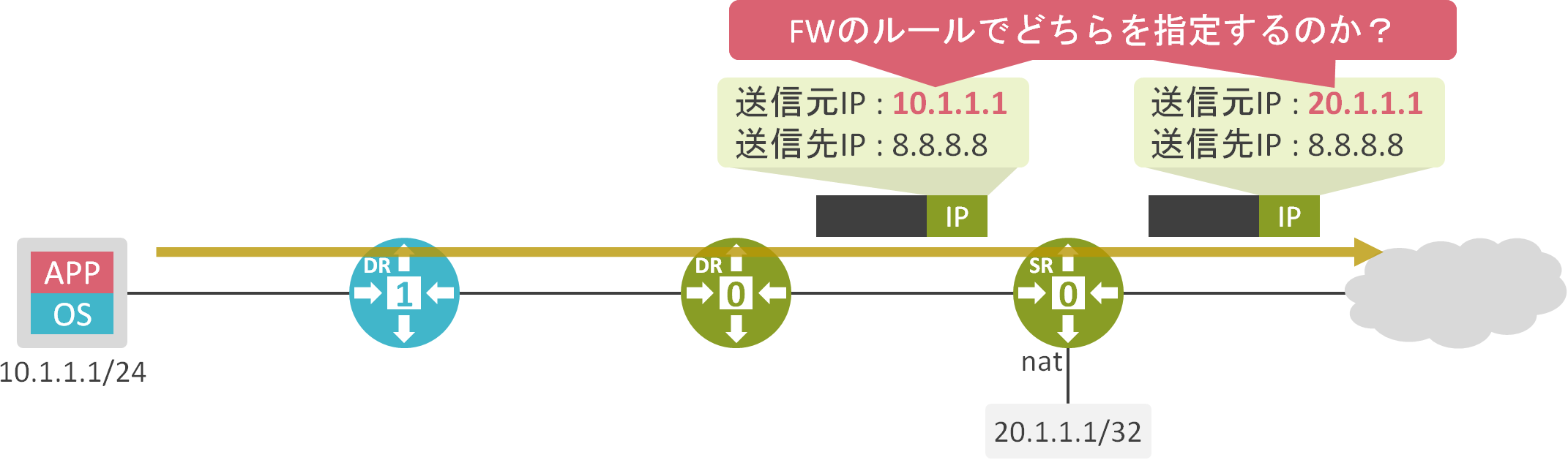

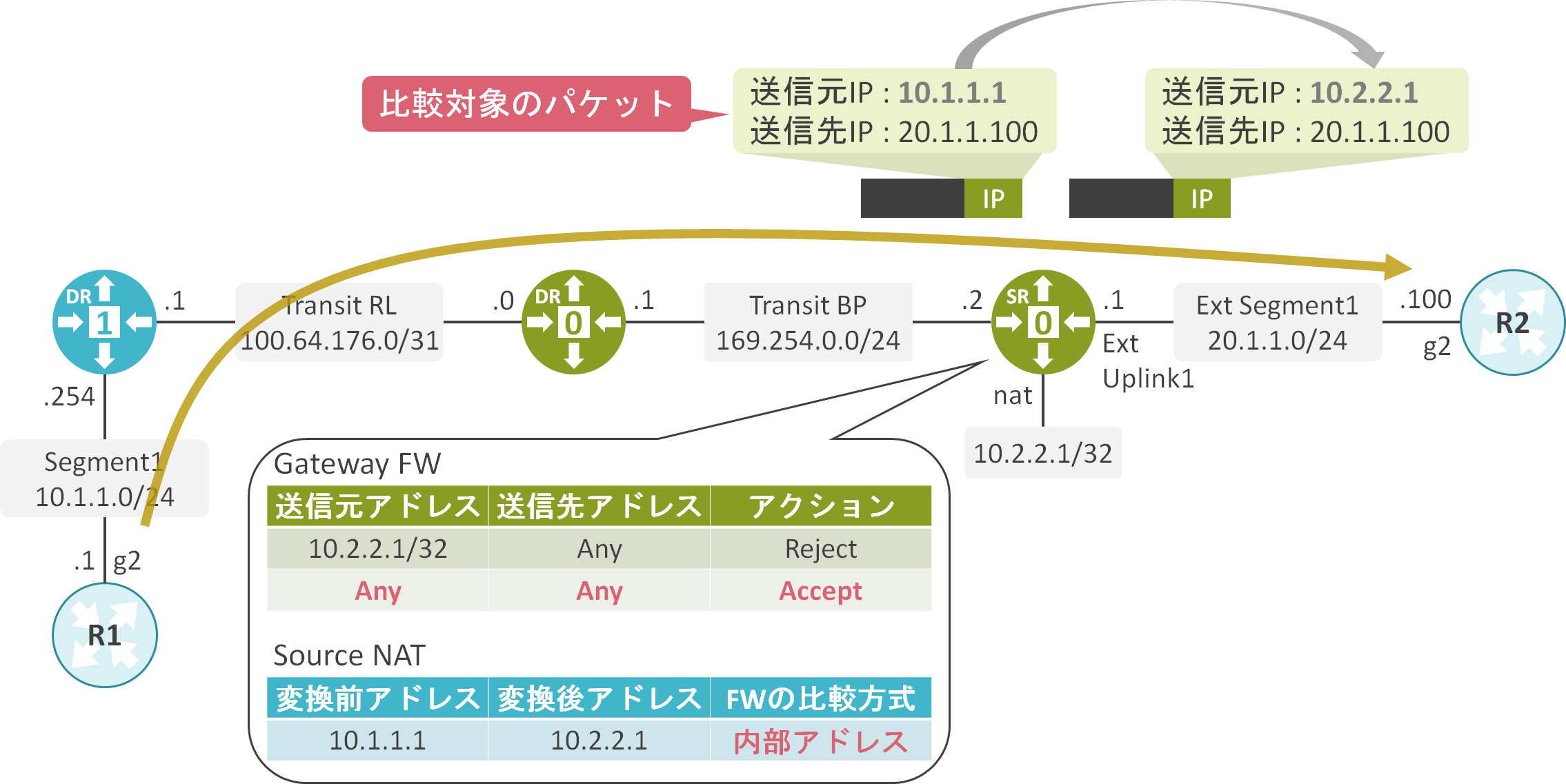

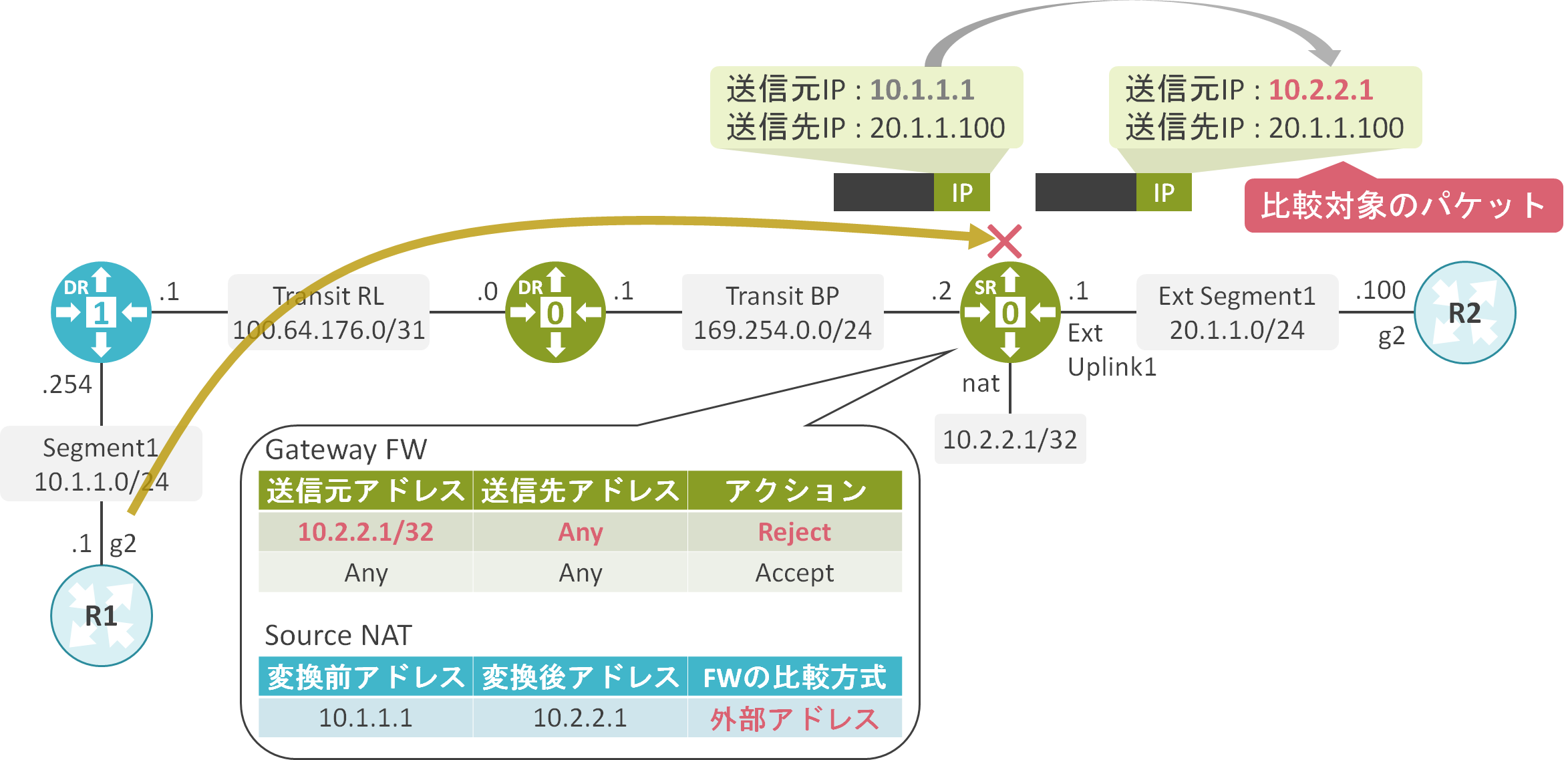

Tier-0/1 GWのSRにおいて、Source NATとGateway FWを同時に設定する場合、Gateway FWのルールでSource NATの変換前のアドレスと変換後のアドレスのどちらを指定すれば良いか疑問が生じると思います。

以降の検証証跡で、Source NATとGateway FWを組み合わせた際の動作をまとめました。

検証結果

検証内容、構成

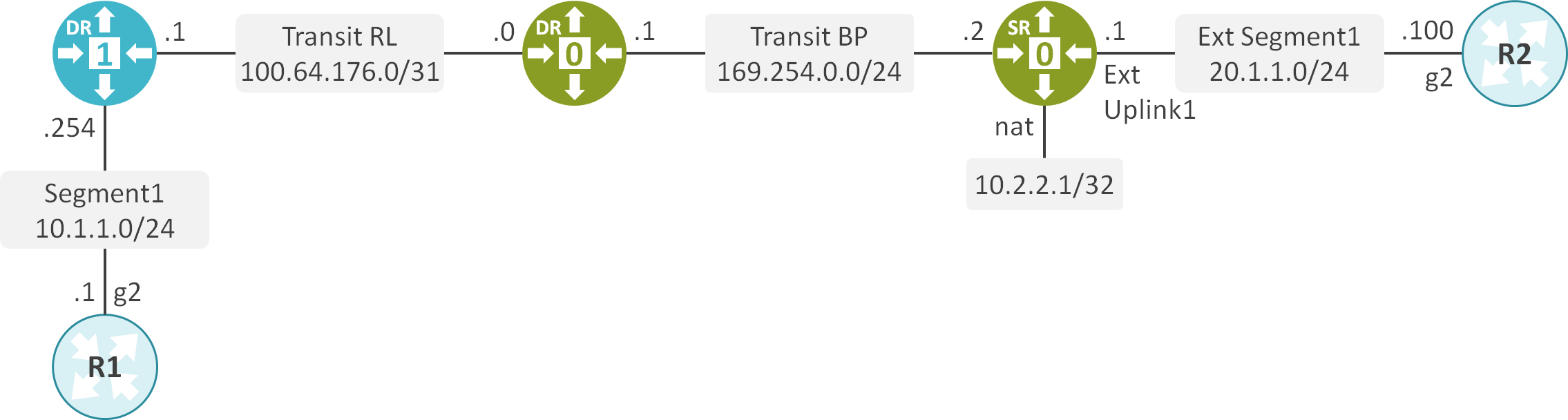

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRでSource NATを設定し、パケットの送信元アドレスを10.1.1.1から10.2.2.1に変更します。

同時に、Tier-0 GWのSRのGateway FWに10.1.1.1が送信したパケットを破棄するルールを設定します。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

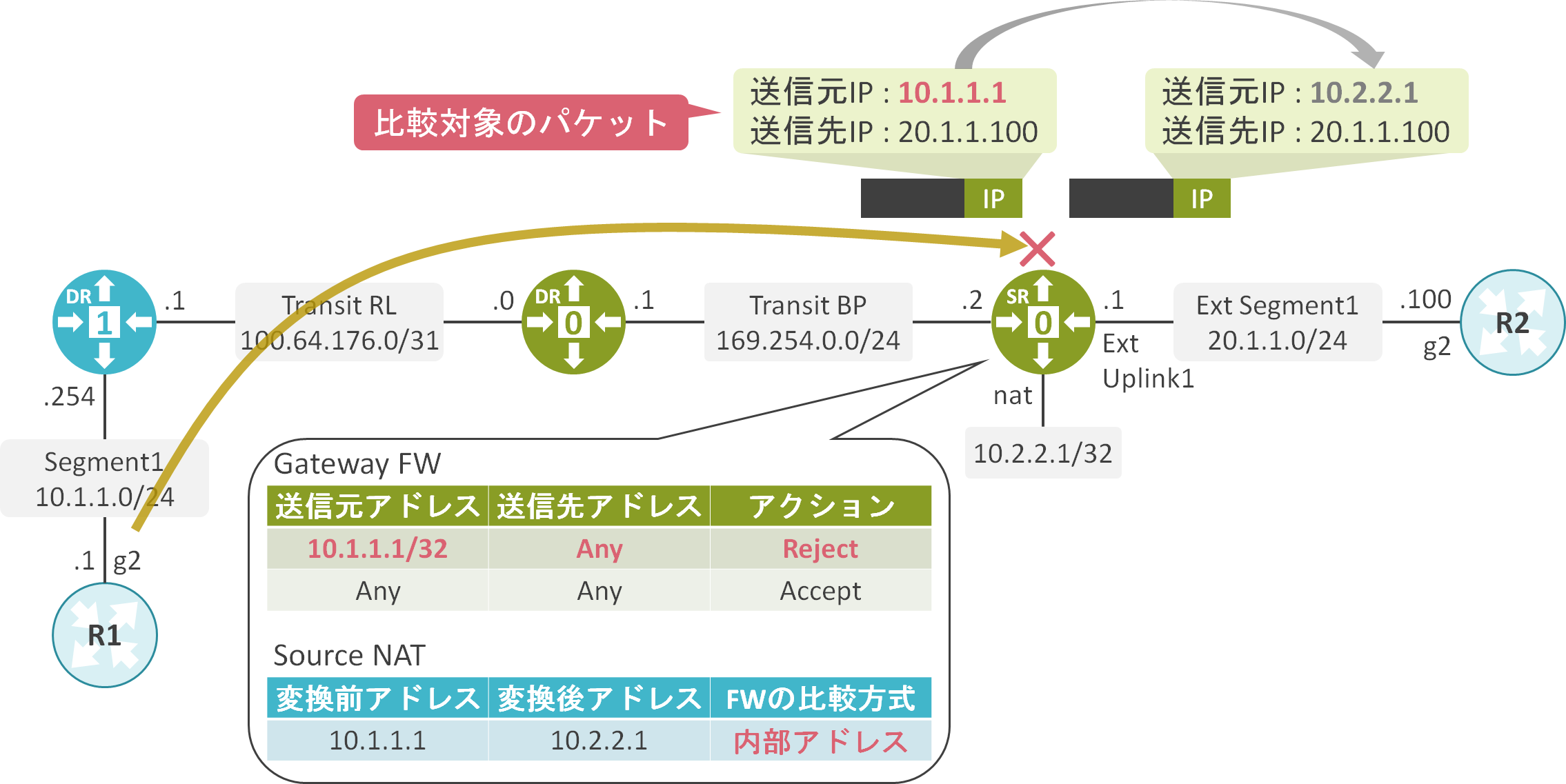

NATで「内部アドレスと一致」、FWで「NAT変換前のアドレス」を指定

NATの設定

Tier-0 GWのSRでパケットの送信元アドレスを10.1.1.1から10.2.2.1に変換するSource NATを設定します。また、ファイアウォールに「内部アドレスと一致」を指定します。

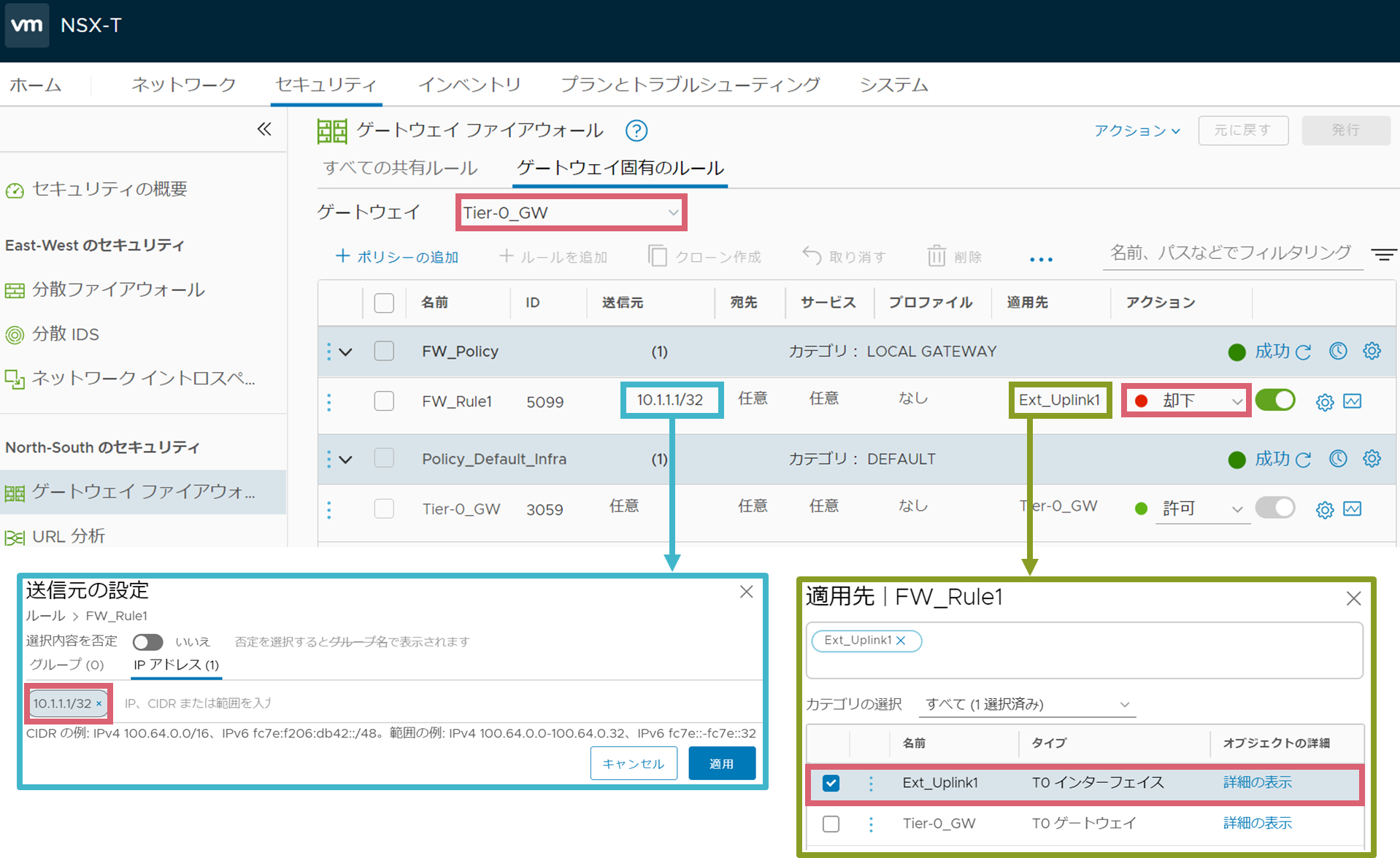

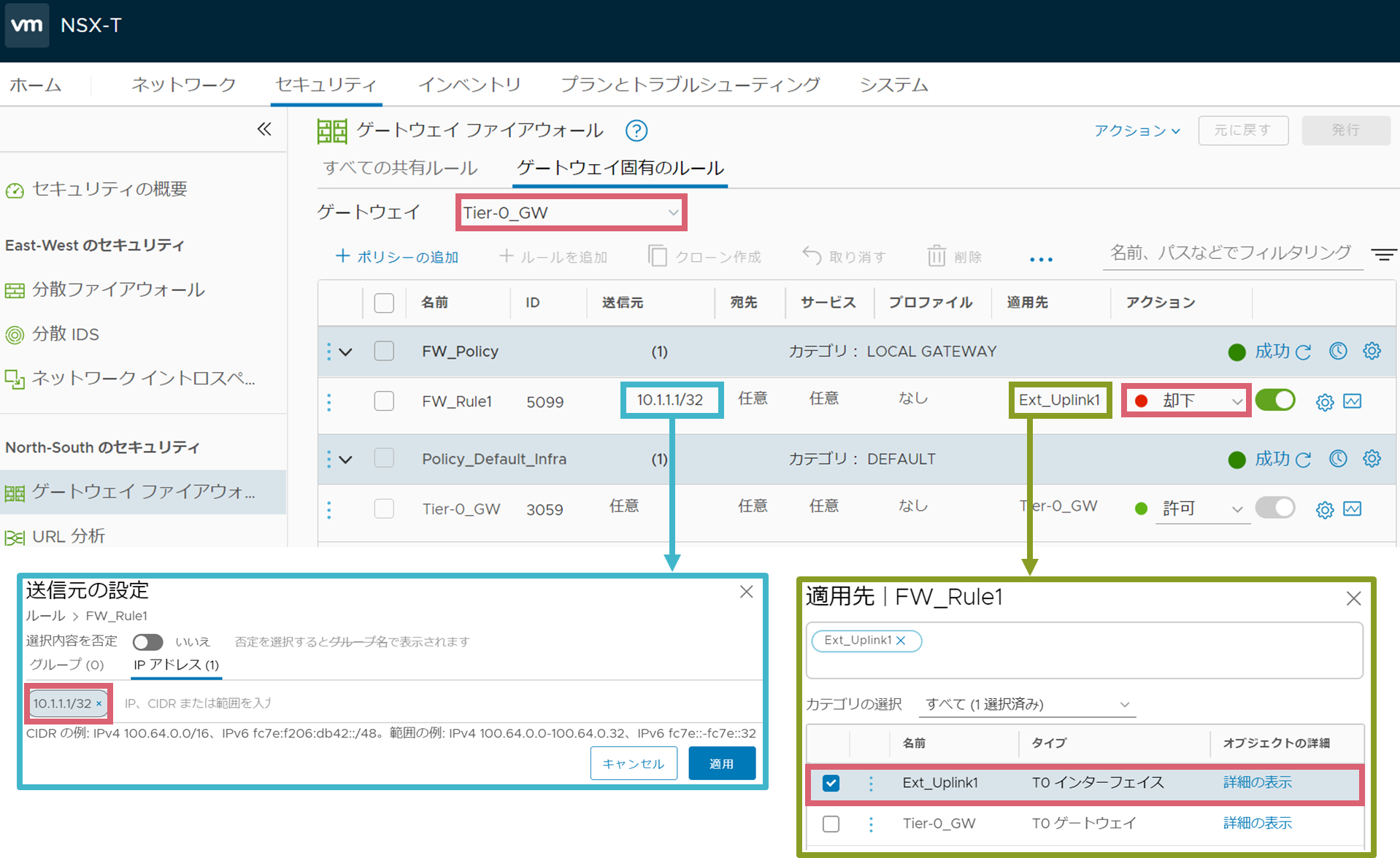

Gateway FWの設定

Tier-0 GWのSRのGateway FWで送信元が10.1.1.1/32のパケットを却下するルールを設定します。

Tier-0 GWのSRのUplinkに適用されたルールの確認

prenatはこのNATルールにマッチするパケットをGateway FWで処理する場合に、NAT変換前のアドレスを使用してGateway FWのルールと比較することを示します。

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 0

SNAT rule count: 1

Rule ID : 536871961

Rule : out protocol any prenat from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 snat ip 10.2.2.1

Firewall rule count: 2

Rule ID : 5099

Rule : inout protocol any stateless from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 reject

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

疎通確認

R1の10.1.1.1からR2の20.1.1.100へPingを実施します。

R1の10.1.1.1からR2の20.1.1.100へのPingが失敗していることが確認できます。

R1#ping 20.1.1.100 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.100, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

UUUUU

Success rate is 0 percent (0/5)

NATで「外部アドレスと一致」、FWで「NAT変換前のアドレス」を指定

NATの設定

Tier-0 GWのSRでパケットの送信元アドレスを10.1.1.1から10.2.2.1に変換するSource NATを設定します。また、ファイアウォールに「外部アドレスと一致」を指定します。

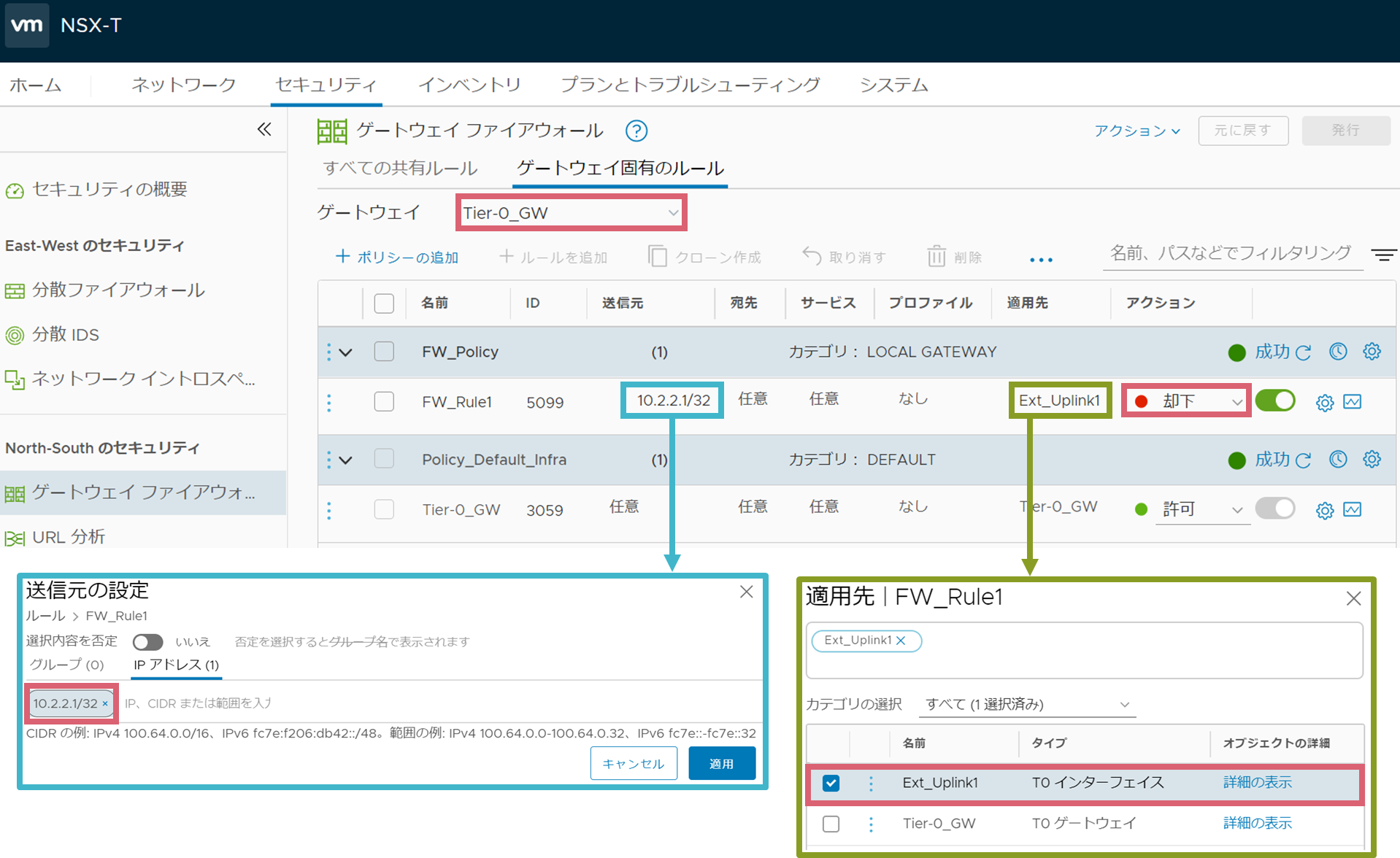

Gateway FWの設定

Tier-0 GWのSRのGateway FWで送信元が10.1.1.1/32のパケットを却下するルールを設定します。

Tier-0 GWのSRのUplinkに適用されたルールの確認

postnatはこのNATルールにマッチするパケットをGateway FWで処理する場合に、NAT変換後のアドレスを使用してGateway FWのルールと比較することを示します。

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 0

SNAT rule count: 1

Rule ID : 536871961

Rule : out protocol any postnat from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 snat ip 10.2.2.1

Firewall rule count: 2

Rule ID : 5099

Rule : inout protocol any stateless from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 reject

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

疎通確認

R1の10.1.1.1からR2の20.1.1.100へPingを実施します。

R1の10.1.1.1からR2の20.1.1.100へのPingが成功していることが確認できます。

R1#ping 20.1.1.100 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.100, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

NATで「内部アドレスと一致」、FWで「NAT変換後のアドレス」を指定

NATの設定

Tier-0 GWのSRでパケットの送信元アドレスを10.1.1.1から10.2.2.1に変換するSource NATを設定します。また、ファイアウォールに「内部アドレスと一致」を指定します。

Gateway FWの設定

Tier-0 GWのSRのGateway FWで送信元が10.2.2.1/32のパケットを却下するルールを設定します。

Tier-0 GWのSRのUplinkに適用されたルールの確認

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 0

SNAT rule count: 1

Rule ID : 536871961

Rule : out protocol any prenat from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 snat ip 10.2.2.1

Firewall rule count: 2

Rule ID : 5099

Rule : inout protocol any stateless from ip 10.2.2.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 reject

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

疎通確認

R1の10.1.1.1からR2の20.1.1.100へPingを実施します。

R1の10.1.1.1からR2の20.1.1.100へのPingが成功していることが確認できます。

R1#ping 20.1.1.100 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.100, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

NATで「外部アドレスと一致」、FWで「NAT変換後のアドレス」を指定

NATの設定

Tier-0 GWのSRでパケットの送信元アドレスを10.1.1.1から10.2.2.1に変換するSource NATを設定します。また、ファイアウォールに「外部アドレスと一致」を指定します。

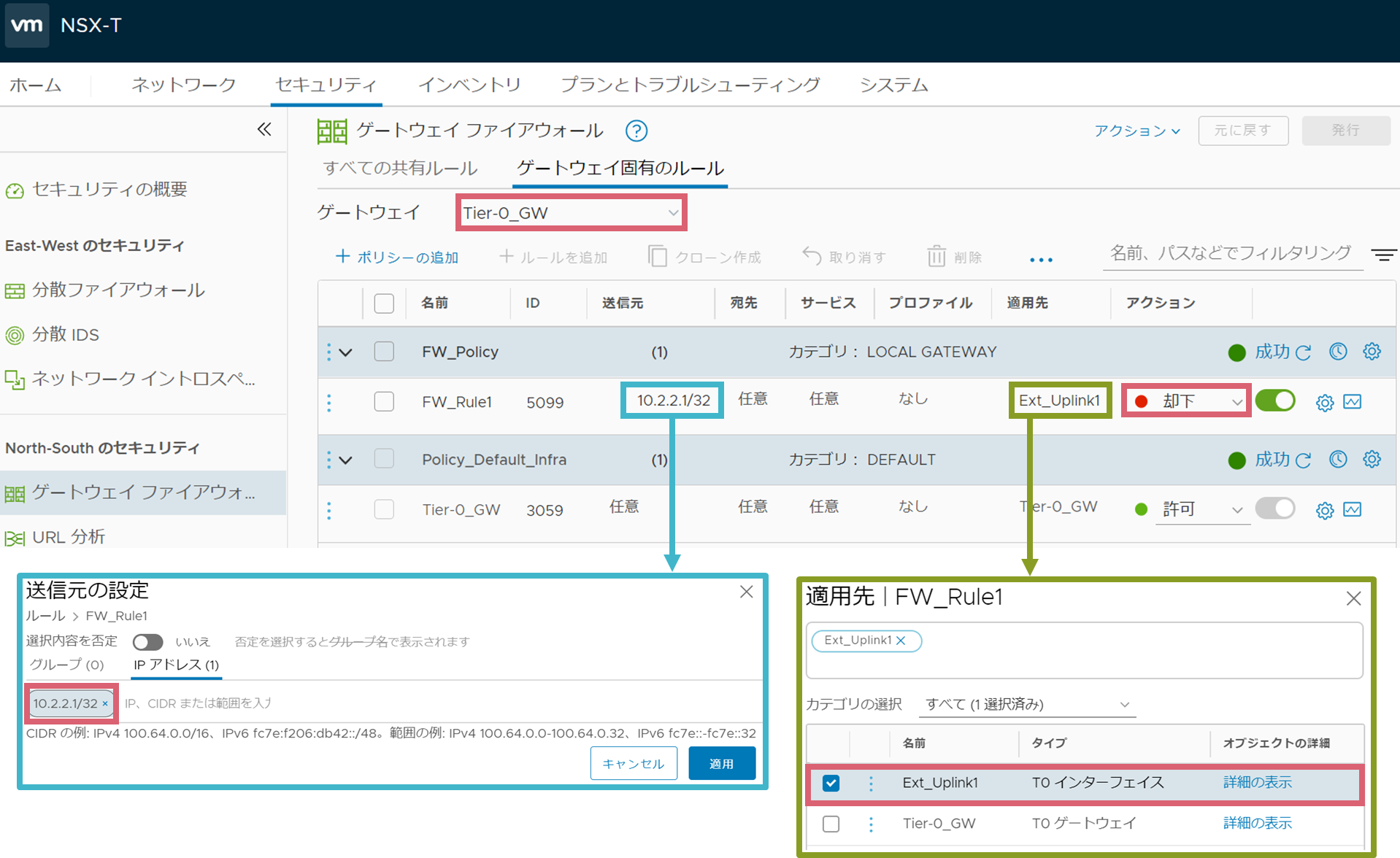

Gateway FWの設定

Tier-0 GWのSRのGateway FWで送信元が10.2.2.1/32のパケットを却下するルールを設定します。

Tier-0 GWのSRのUplinkに適用されたルールの確認

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 0

SNAT rule count: 1

Rule ID : 536871961

Rule : out protocol any postnat from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 snat ip 10.2.2.1

Firewall rule count: 2

Rule ID : 5099

Rule : inout protocol any stateless from ip 10.2.2.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 reject

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

疎通確認

R1の10.1.1.1からR2の20.1.1.100へPingを実施します。

R1の10.1.1.1からR2の20.1.1.100へのPingが失敗していることが確認できます。

R1#ping 20.1.1.100 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.100, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

UUUUU

Success rate is 0 percent (0/5)

コメント