今回はNSX-TのNATのログの出力方法をまとめました。

検証結果

検証内容、構成

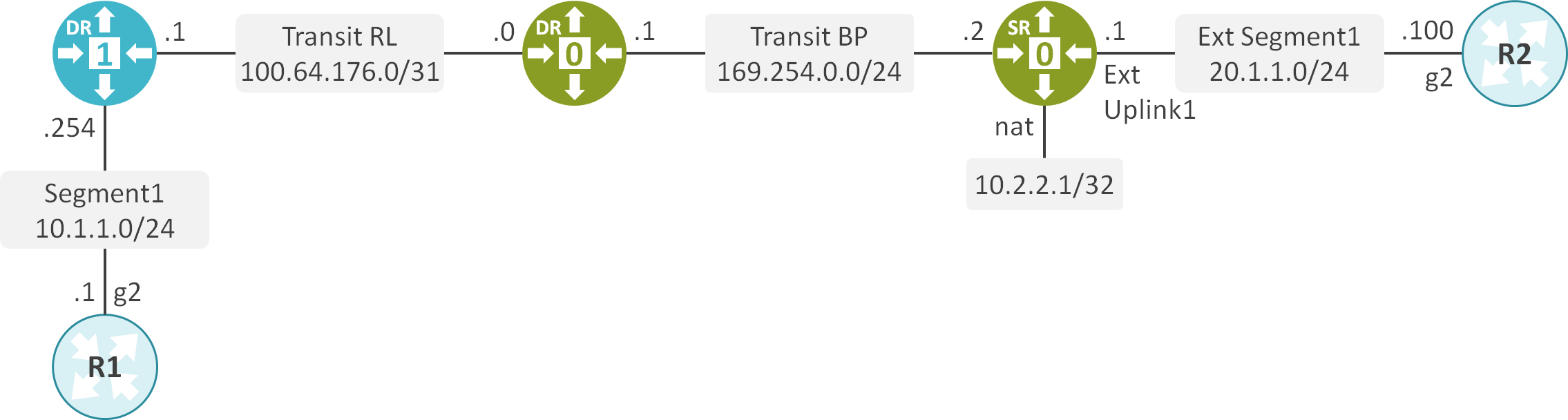

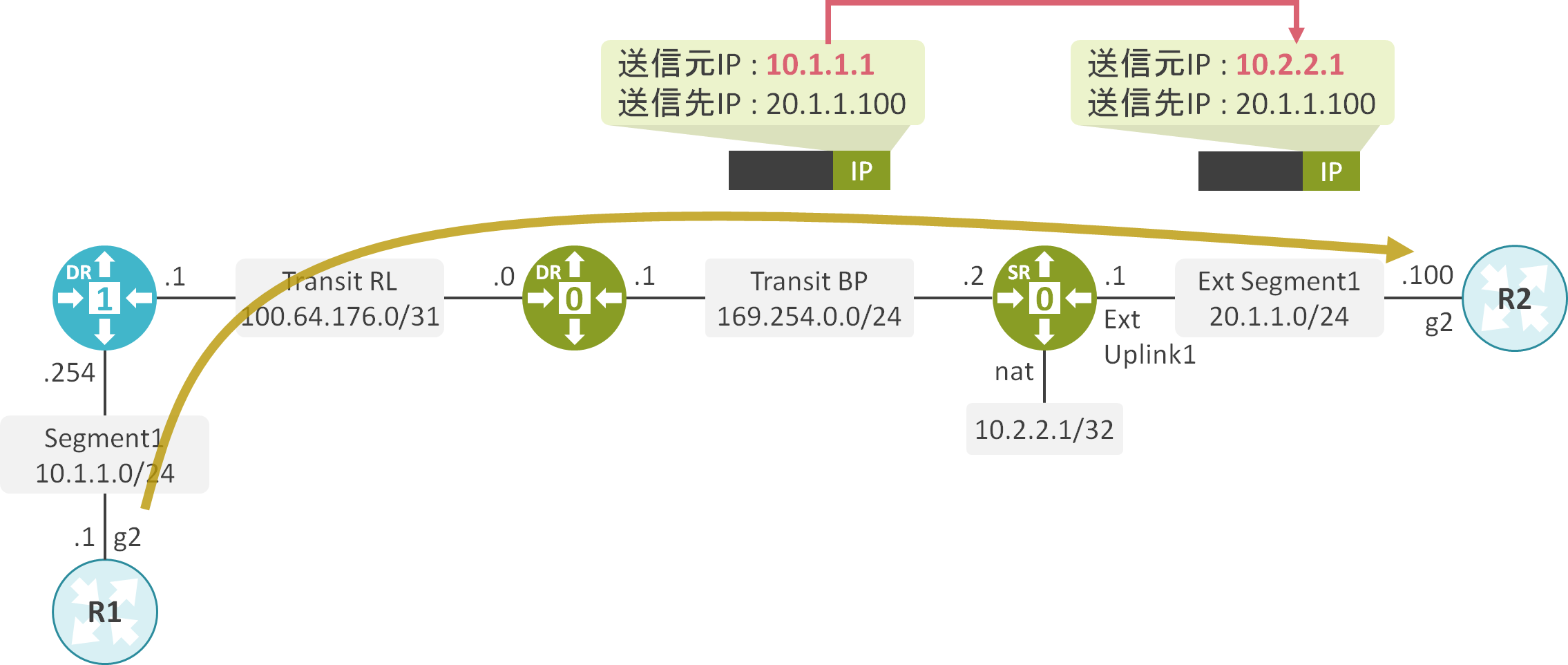

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRでSource NATを設定し、パケットの送信元アドレスを10.1.1.1から10.2.2.1に変更します。また、同時にログも出力させます。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

NATの設定

Tier-0 GWのSRでパケットの送信元アドレスを10.1.1.1から10.2.2.1に変換するSource NATを設定します。ログを出力するために、ログの記録を有効にします。

Tier-0 GWのSRのUplinkに適用されたNATのルールの確認

パケットの送信元アドレスを10.1.1.1から10.2.2.1に変換するSource NATのルールが存在することが確認できます。また、ログの出力が有効なことも確認できます。

NSX Edge1

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 0

SNAT rule count: 1

Rule ID : 536871964

Rule : out protocol any natpass from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 snat ip 10.2.2.1 with log

Firewall rule count: 1

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

ログの確認

R1の10.1.1.1からR2の20.1.1.100へPingを実施します。

NSX Edgeに配置されたSRのNATのログは/var/log/syslogファイルに出力されます。

NSX Edge1

root@edge1:/var/log# cat /var/log/syslog | grep NAT

<181>1 2020-09-13T12:40:20.099293+00:00 edge1.local.com NSX 3117 FIREWALL [nsx@6876 comp="nsx-edge" subcomp="datapathd.firewallpkt" level="INFO"]

<3 52a86792791f4d32:b826e40a70efb6e4> INET reason-match NAT 536871964 OUT 100 PROTO 1 10.2.2.1-OR 10.1.1.1->20.1.1.100

<181>1 2020-09-13T12:40:26.125190+00:00 edge1.local.com NSX 3117 FIREWALL [nsx@6876 comp="nsx-edge" subcomp="datapathd.firewallpkt" level="INFO"]

<3 52a86792791f4d32:b826e40a70efb6e4> INET TERM NAT 536871964 OUT PROTO 1 10.2.2.1-OR 20.1.1.100->10.1.1.1

コメント