今回はNSX-TのDFWで使用されるTagについてまとめました。

概要

DFWのTagについて

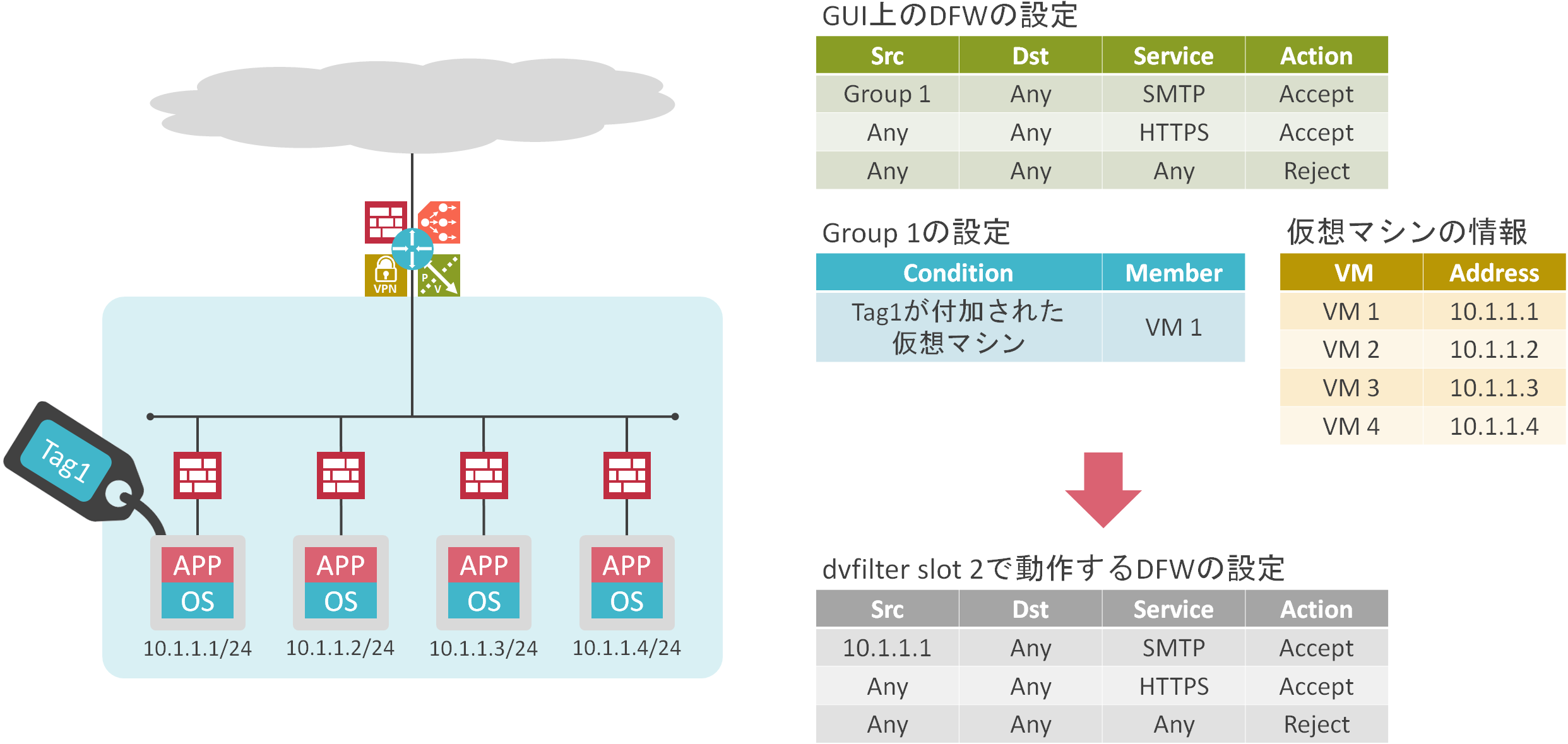

NSX-Tでは仮想マシンに対してTagと呼ばれる情報を付加することが可能です。Tagは主にDeep Securityとの連携で使用されるもので、DFWのルールで参照するGroupの条件として使用可能です。

検証結果

検証内容、構成

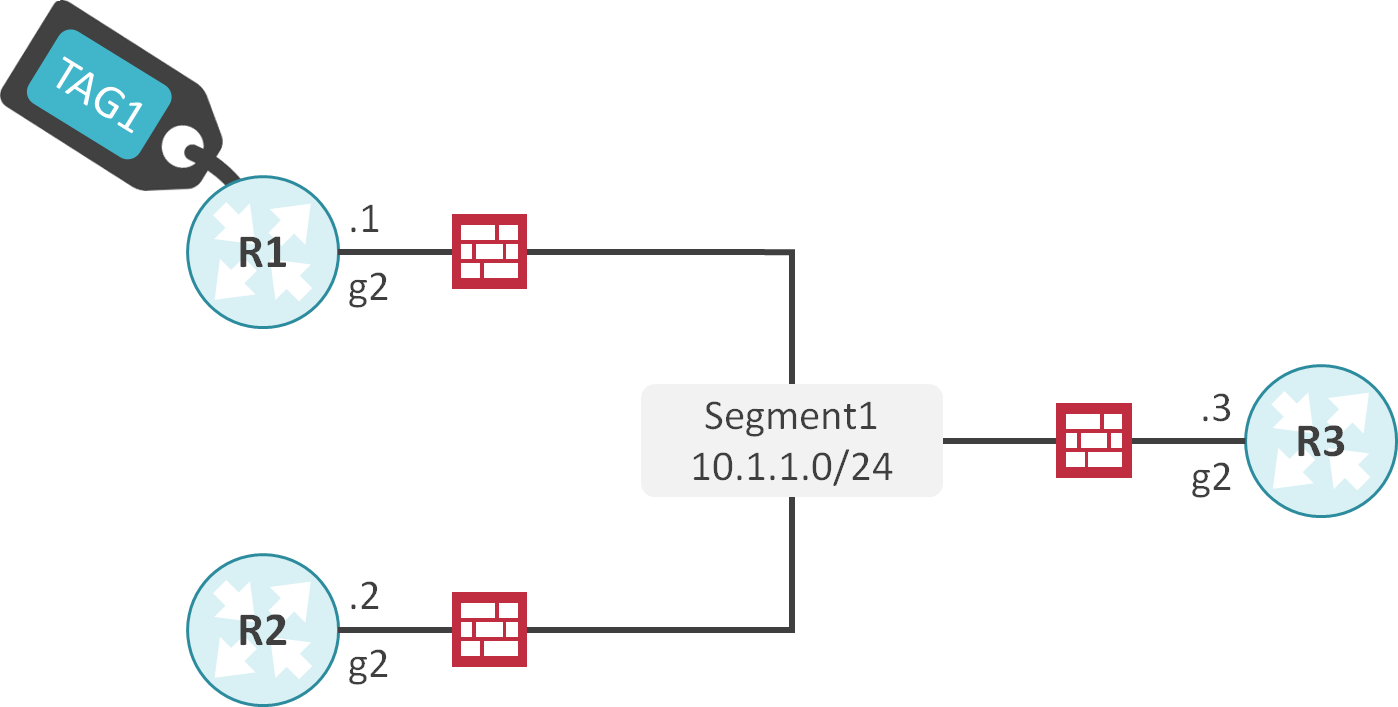

Segment 1にR1~R3を収容します。

R1にタグとしてTAG1を付加します。

DFWでTAG1が付加された仮想マシンからのトラフィックをブロックします。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

interface GigabitEthernet2

ip address 10.1.1.2 255.255.255.0

interface GigabitEthernet2

ip address 10.1.1.3 255.255.255.0

Tagの設定

Tagを作成し、R1に付加します。

Groupの設定

Groupを作成し、TAG1が付加されている仮想マシンをメンバーの条件とします。

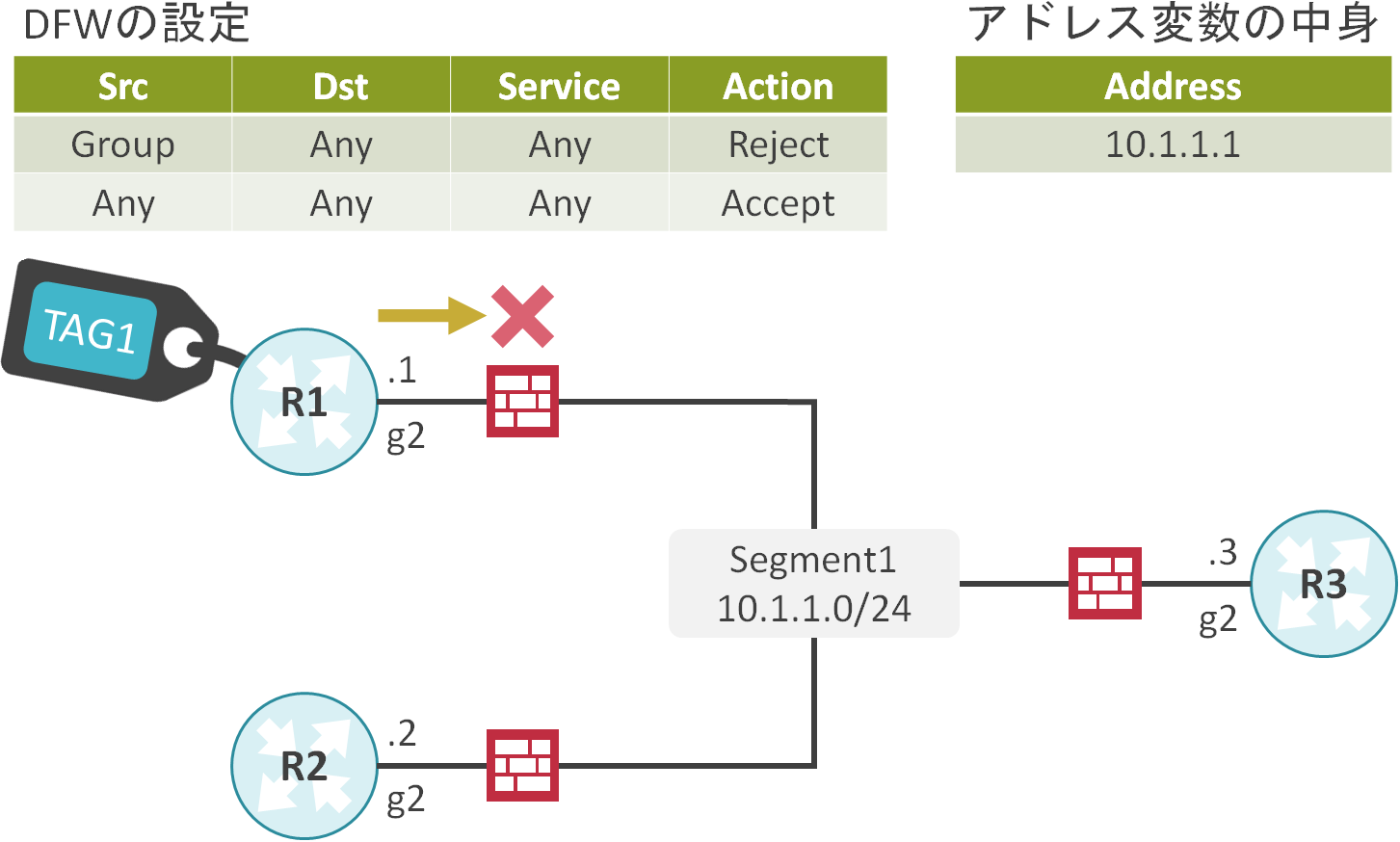

DFWの設定

DFWのルールを作成し、送信元に先程作成したGroup、アクションに却下を指定します。

DFWの状態確認

DFWのルールが追加されたことが確認できます。

ESXi

[root@esxi1:~] vsipioctl getrules -f nic-2222203-eth1-vmware-sfw.2

ruleset mainrs {

# generation number: 0

# realization time : 2020-12-12T01:24:56

# FILTER (APP Category) rules

rule 1005 at 1 inout protocol any from addrset 932fb6ee-9658-42b3-bed2-0ff7ae28349e to any reject;

rule 3 at 2 inout inet6 protocol ipv6-icmp icmptype 135 from any to any accept;

rule 3 at 3 inout inet6 protocol ipv6-icmp icmptype 136 from any to any accept;

rule 4 at 4 inout protocol udp from any to any port {67, 68} accept;

rule 2 at 5 inout protocol any from any to any accept;

}

ruleset mainrs_L2 {

# generation number: 0

# realization time : 2020-12-12T01:24:56

# FILTER rules

rule 1 at 1 inout ethertype any stateless from any to any accept;

}

追加された分散FWのアドレス変数の中身を見ると、R1のアドレスである10.1.1.1が含まれていることが確認できます。

ESXi

[root@esxi1:~] vsipioctl getaddrsets -f nic-2222203-eth1-vmware-sfw.2

addrset is shared for this filter

global addrset

addrset 932fb6ee-9658-42b3-bed2-0ff7ae28349e {

ip 10.1.1.1,

mac 00:50:56:b9:98:2c,

}

local addrset

No address sets.

疎通確認

R1の10.1.1.1からR3の10.1.1.3にPingを実施します。

R1の10.1.1.1からR3の10.1.1.3へのPingが失敗することが確認できます。

R1

R1#ping 10.1.1.3 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.3, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

UUUUU

Success rate is 0 percent (0/5)

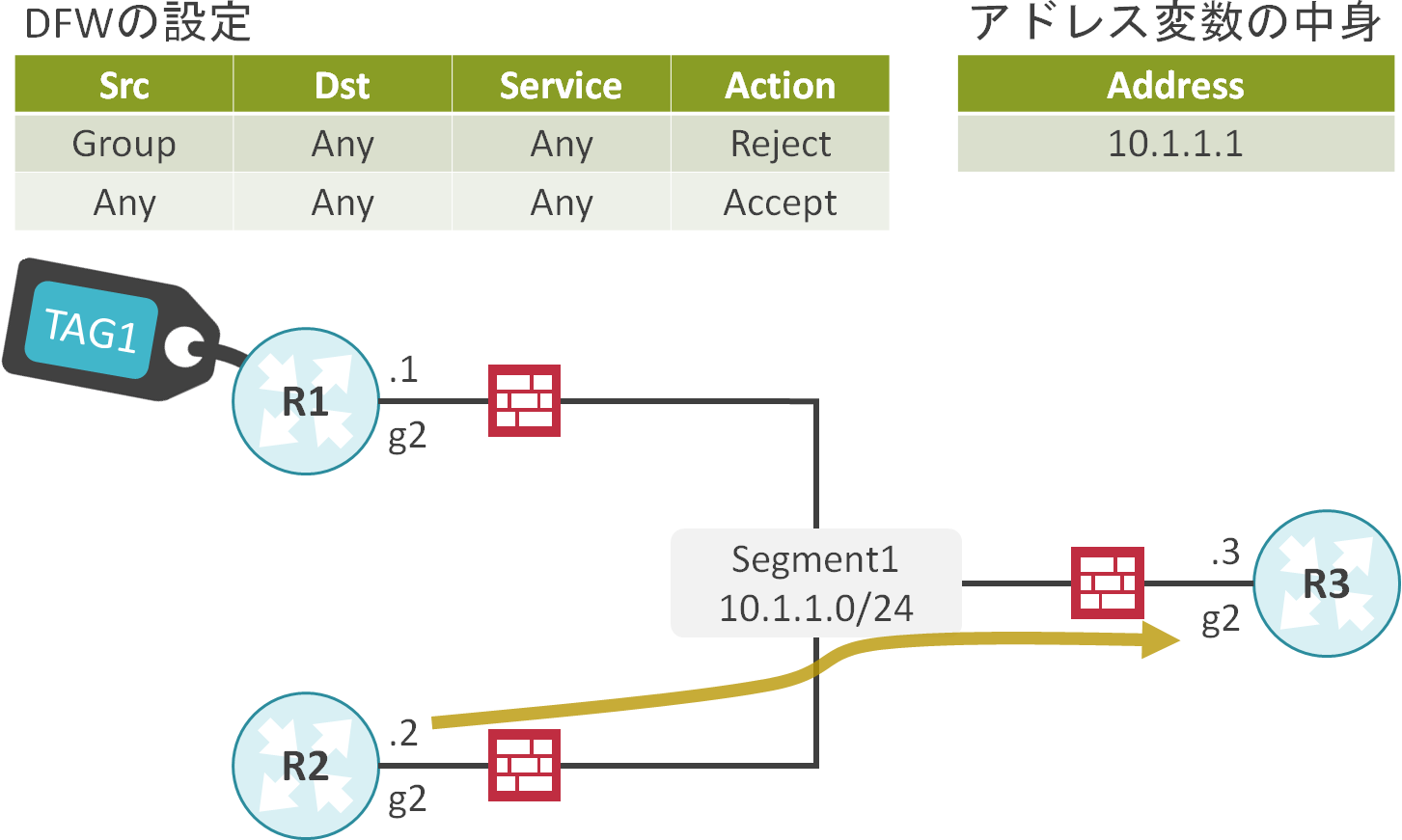

R2の10.1.1.2からR3の10.1.1.3にPingを実施します。

R2の10.1.1.2からR3の10.1.1.3へのPingが成功することが確認できます。

R2

R2#ping 10.1.1.3 source 10.1.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.3, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.2

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

コメント