今回はNSX-TのIPsec SAで使用される各種パラメータが変更可能かを確認しました。

この記事の目次

検証結果

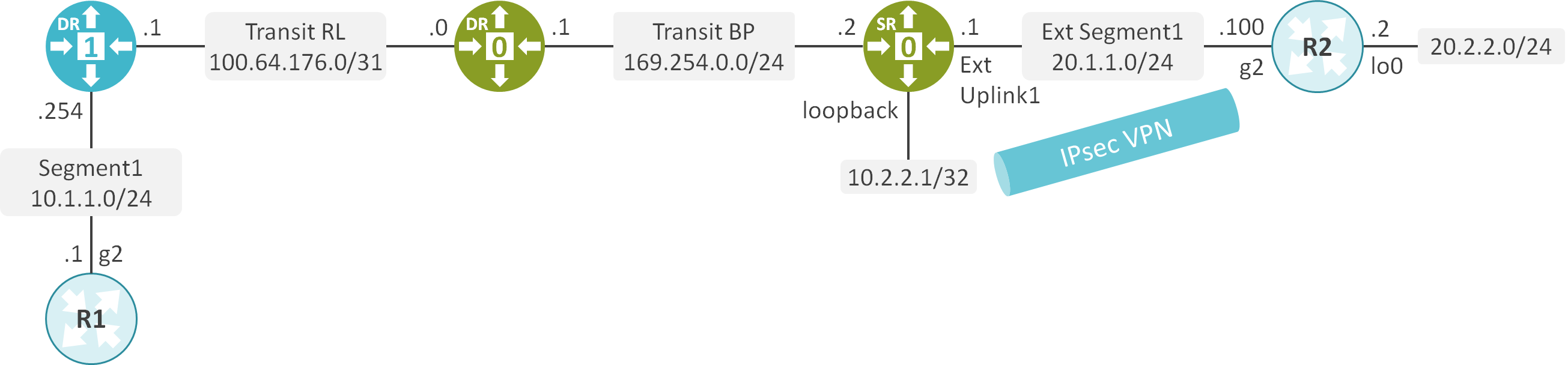

検証内容、構成

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRとR2間でIPsec VPNを確立し、10.1.1.0/24と20.2.2.0/24間の通信をESPで暗号化します。

IKEにばバージョン2のIKEv2を使用します。

IPsec SAで使用する暗号化方式、認証方式、DH Groupが変更可能か確認します。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

crypto ikev2 proposal IKEV2_PROPOSAL

encryption aes-cbc-128

integrity sha256

group 14

!

crypto ikev2 policy IKEV2_POLICY

proposal IKEV2_PROPOSAL

!

crypto ikev2 keyring IKEV2_KEYRING

peer PEER_BLOCK

address 10.2.2.1

pre-shared-key Zaq12wsx!@

!

crypto ikev2 profile IKEV2_PROFILE

match identity remote address 10.2.2.1 255.255.255.255

identity local address 20.1.1.100

authentication remote pre-share

authentication local pre-share

keyring local IKEV2_KEYRING

!

crypto ipsec transform-set TRANSFORM_SET esp-gcm

mode tunnel

!

crypto map CRYPTO_MAP 10 ipsec-isakmp

set peer 10.2.2.1

set transform-set TRANSFORM_SET

set ikev2-profile IKEV2_PROFILE

match address CRYPTO_ACL

!

interface Loopback0

ip address 20.2.2.2 255.255.255.0

!

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

crypto map CRYPTO_MAP

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

!

ip access-list extended CRYPTO_ACL

10 permit ip 20.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255

デフォルトの設定値を使用

IPsecの設定

VPNサービスの定義

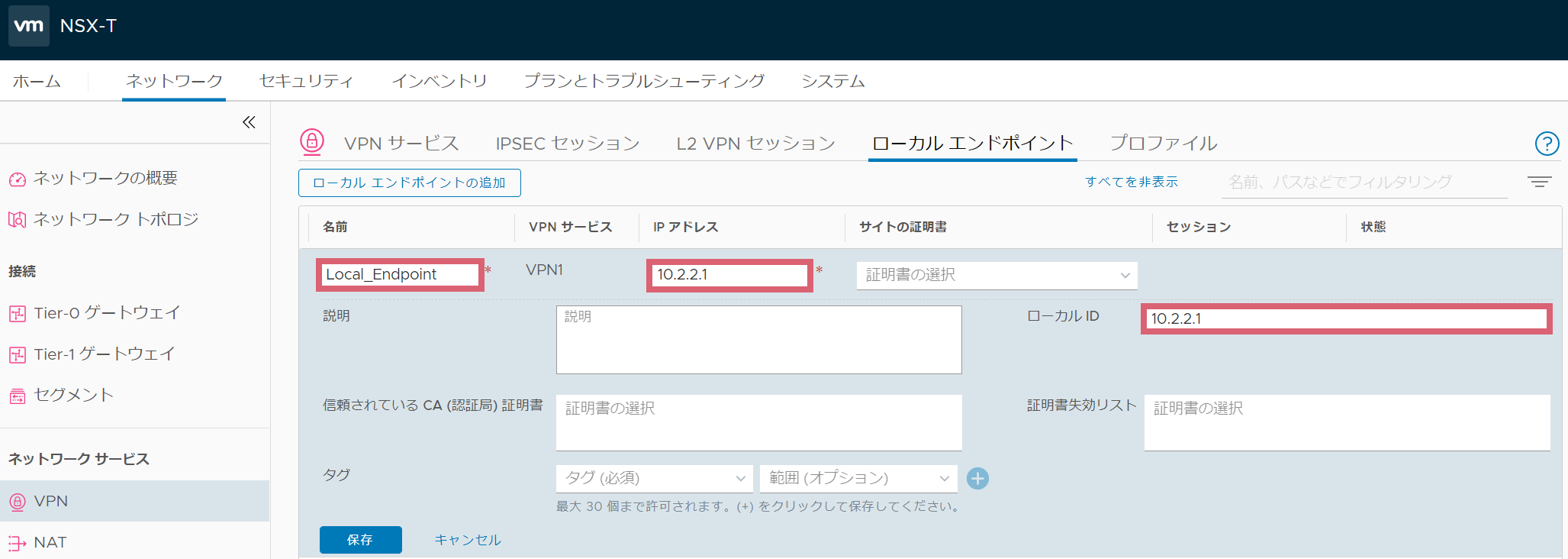

ローカルエンドポイントの定義

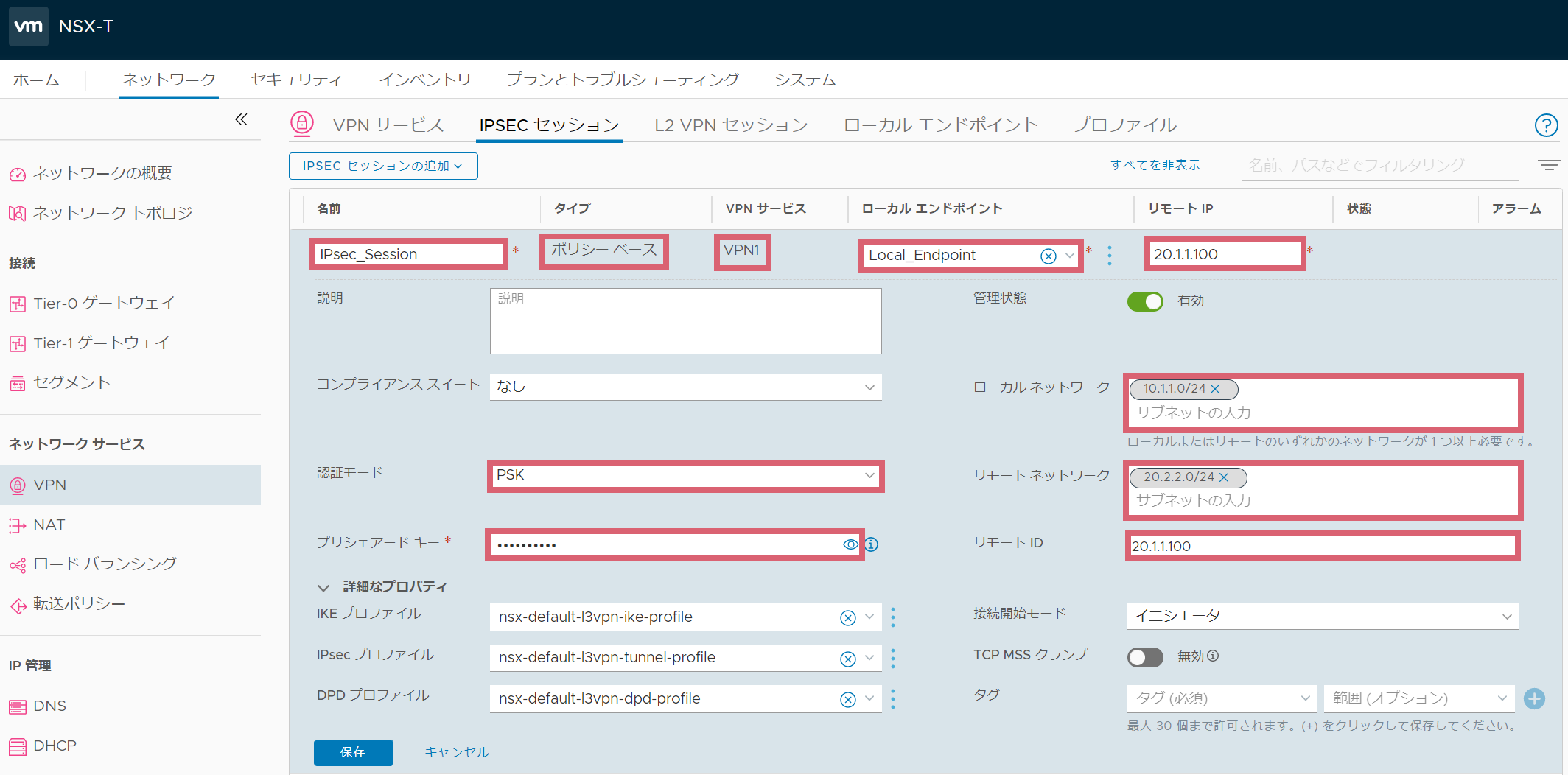

ポリシーベースのIPsecセッションの定義

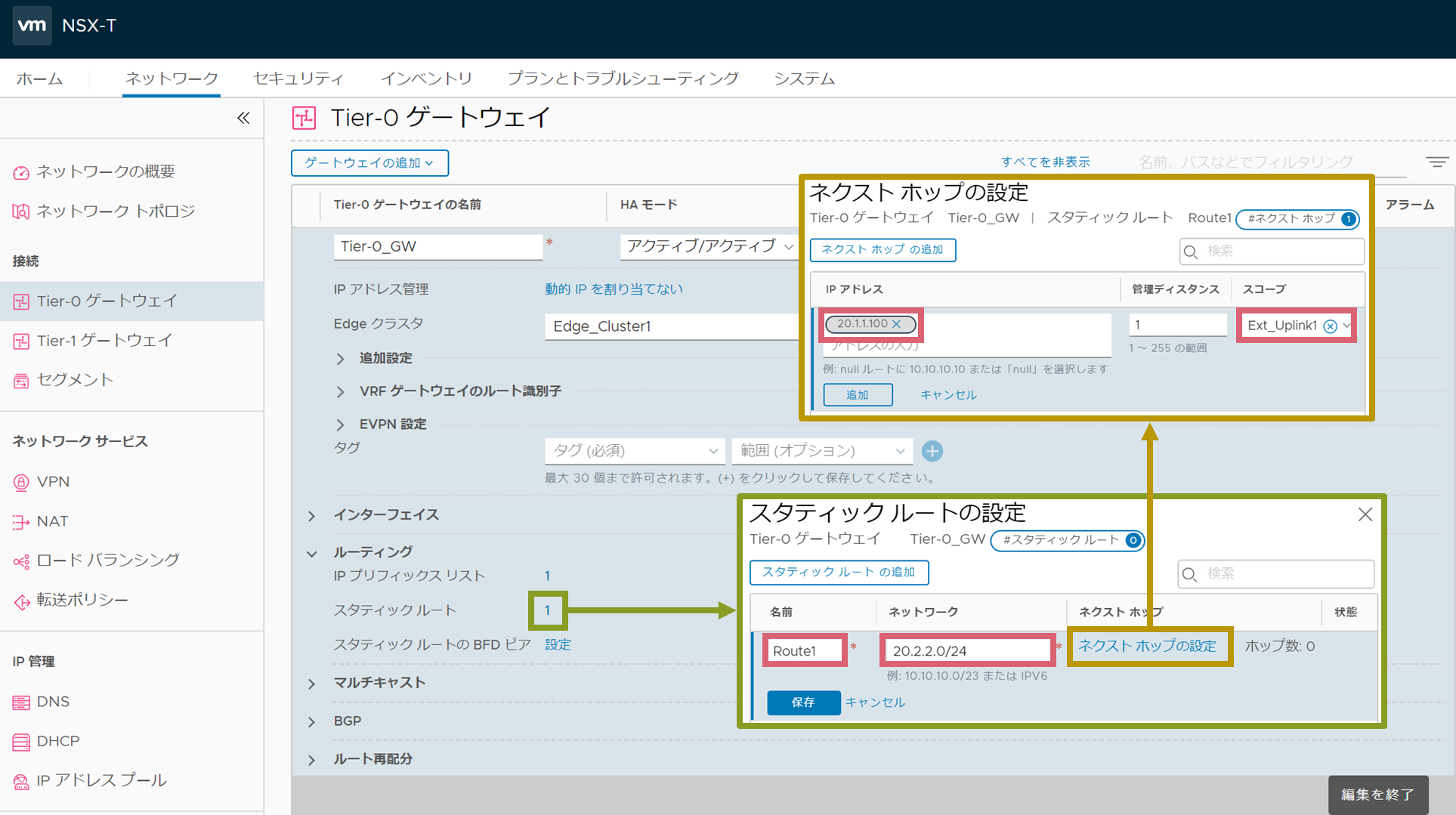

スタティックルートの設定

状態確認

Tier-0 GWのSRのIPsec SAの暗号化アルゴリズムがAES128-CBC、認証アルゴリズムが無しであることが確認できます。

NSX Edge1

edge1> get ipsecvpn ipsecsa

Total Number of IPSec SA Pairs: 1

Session ID : 8193

Created Timestamp : 2020-09-06 12:27:49

Local TS : ipv4(10.1.1.0-10.1.1.255)

Remote TS : ipv4(20.2.2.0-20.2.2.255)

SPI In : 0x5c2b621c SPI Out : 0x562e1e96

Rule ID In : 536870914 Rule ID Out : 2684354562

SA Uptime : 729 sec SA Lifetime : 3600 sec

Local Endpoint : 10.2.2.1 Remote Endpoint: 20.1.1.100

Algorithm: aes128-gcm-16/none

NAT-T: False, ESN: False, DF-Policy: Copy

Anti-Replay Window Size: 960, Role: Initiator

----------------------------------------

IPsec Profileを修正

IPsecの設定

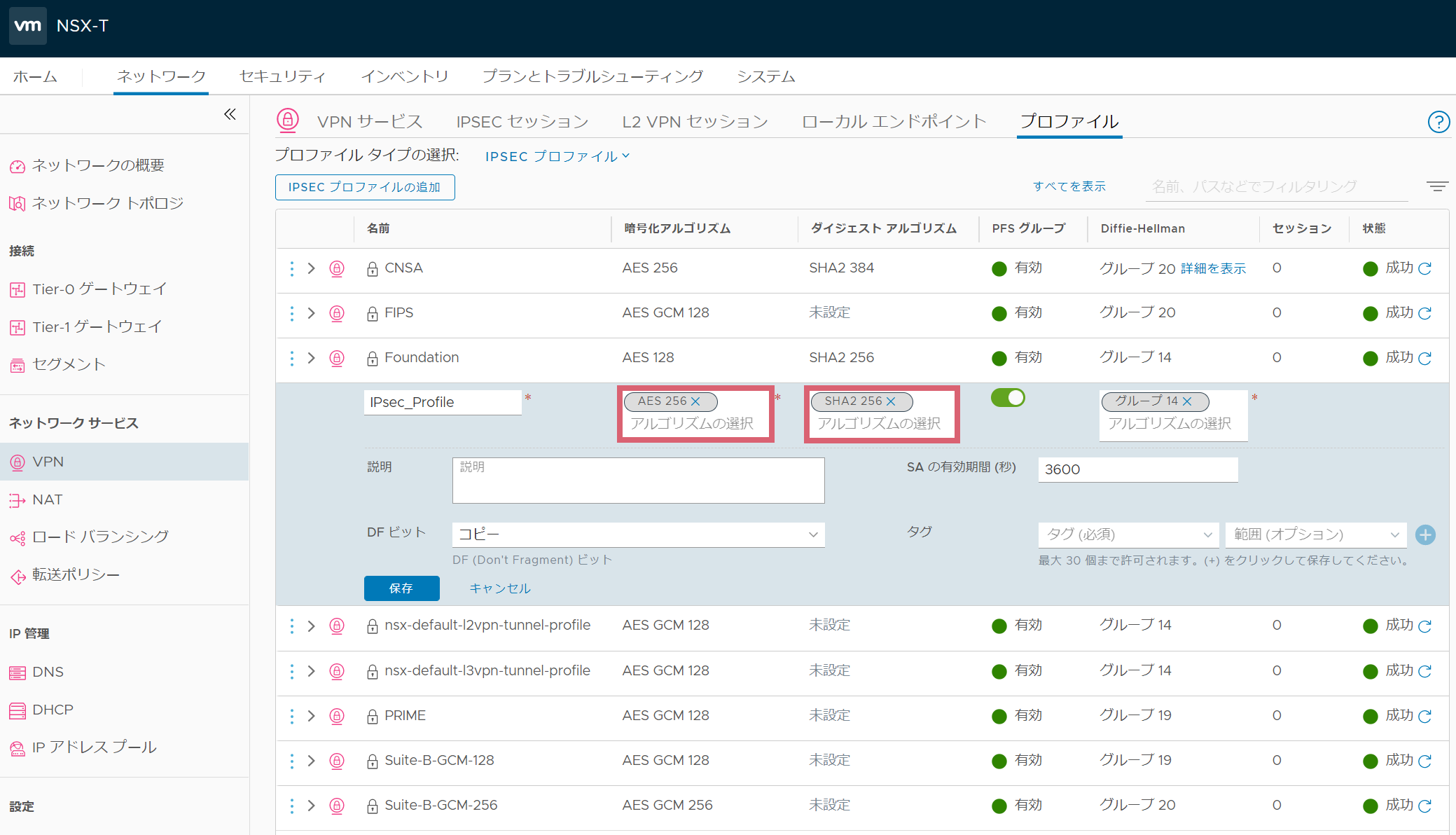

IPsec Profileの定義(NSX-T)

新規にIPsec Profileを作成し、暗号化アルゴリズムにAES 256、認証アルゴリズムにSHA2 256を指定します。

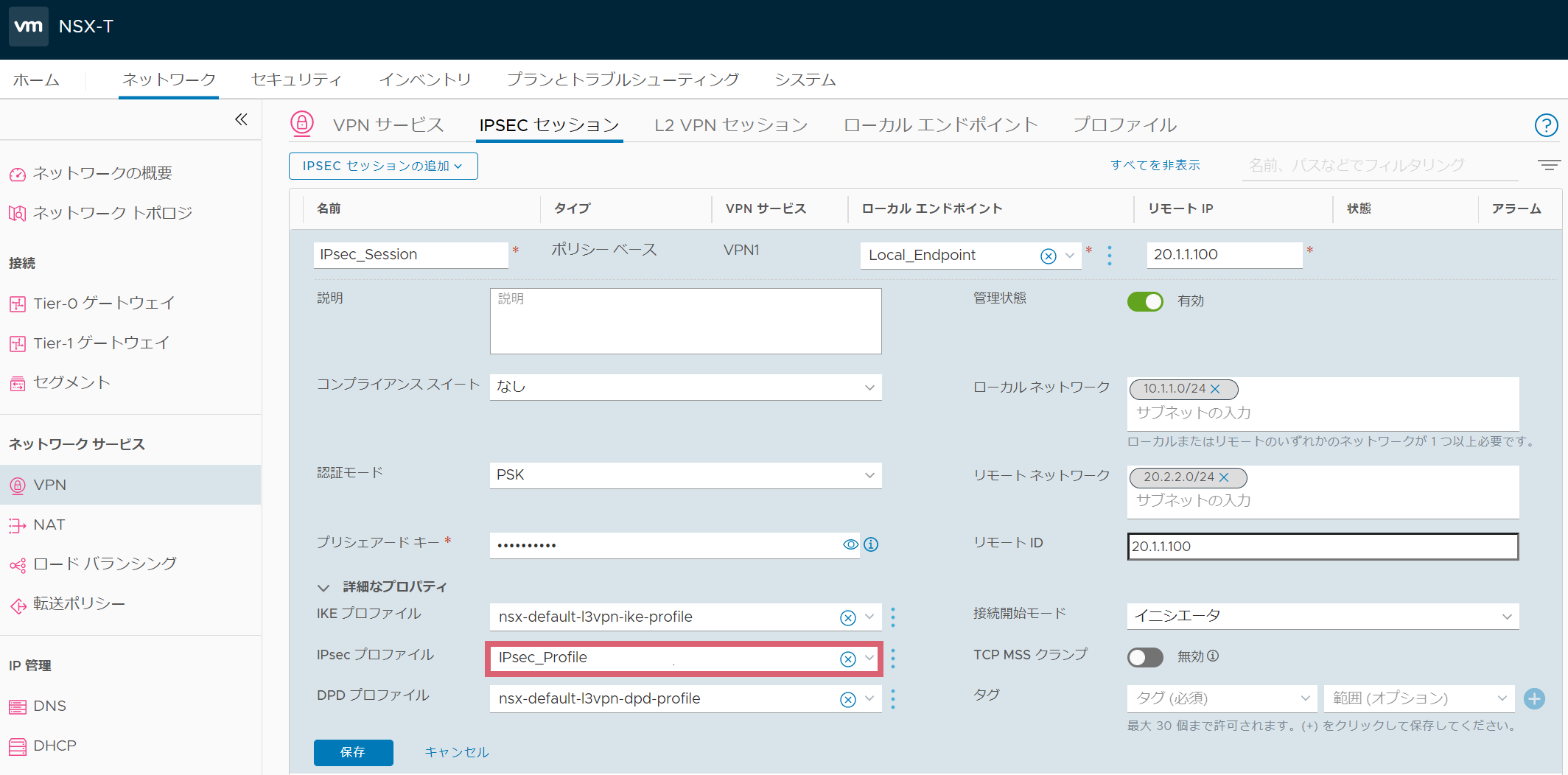

ポリシーベースのIPsecセッションの修正(NSX-T)

IPsec Sessionに先程定義したIKE Profileを適用します。

IPsec Transform Setの修正(Ciscoルータ)

R2のIPsec Transform Setの各種アルゴリズムをNSX-T側の値に合わせます。

R2

crypto ipsec transform-set TRANSFORM_SET esp-256-aes esp-sha256-hmac

mode tunnel

状態確認

Tier-0 GWのSRのIPsec SAの暗号化アルゴリズムがAES128-CBC、認証アルゴリズムがHMAC-SHA256-128に変化したことが確認できます。

NSX Edge1

edge1> get ipsecvpn ipsecsa

Total Number of IPSec SA Pairs: 1

Session ID : 8193

Created Timestamp : 2020-09-06 14:43:51

Local TS : ipv4(10.1.1.0-10.1.1.255)

Remote TS : ipv4(20.2.2.0-20.2.2.255)

SPI In : 0xdd73f14c SPI Out : 0x997e1d9d

Rule ID In : 536871942 Rule ID Out : 2684355590

SA Uptime : 149 sec SA Lifetime : 3600 sec

Local Endpoint : 10.2.2.1 Remote Endpoint: 20.1.1.100

Algorithm: aes256-cbc/hmac-sha256-128

NAT-T: False, ESN: False, DF-Policy: Copy

Anti-Replay Window Size: 960, Role: Initiator

----------------------------------------

コメント