今回はNSX-TのFWの概要とGateway FWの検証証跡についてまとめました。

概要

NSX-TのFWについて

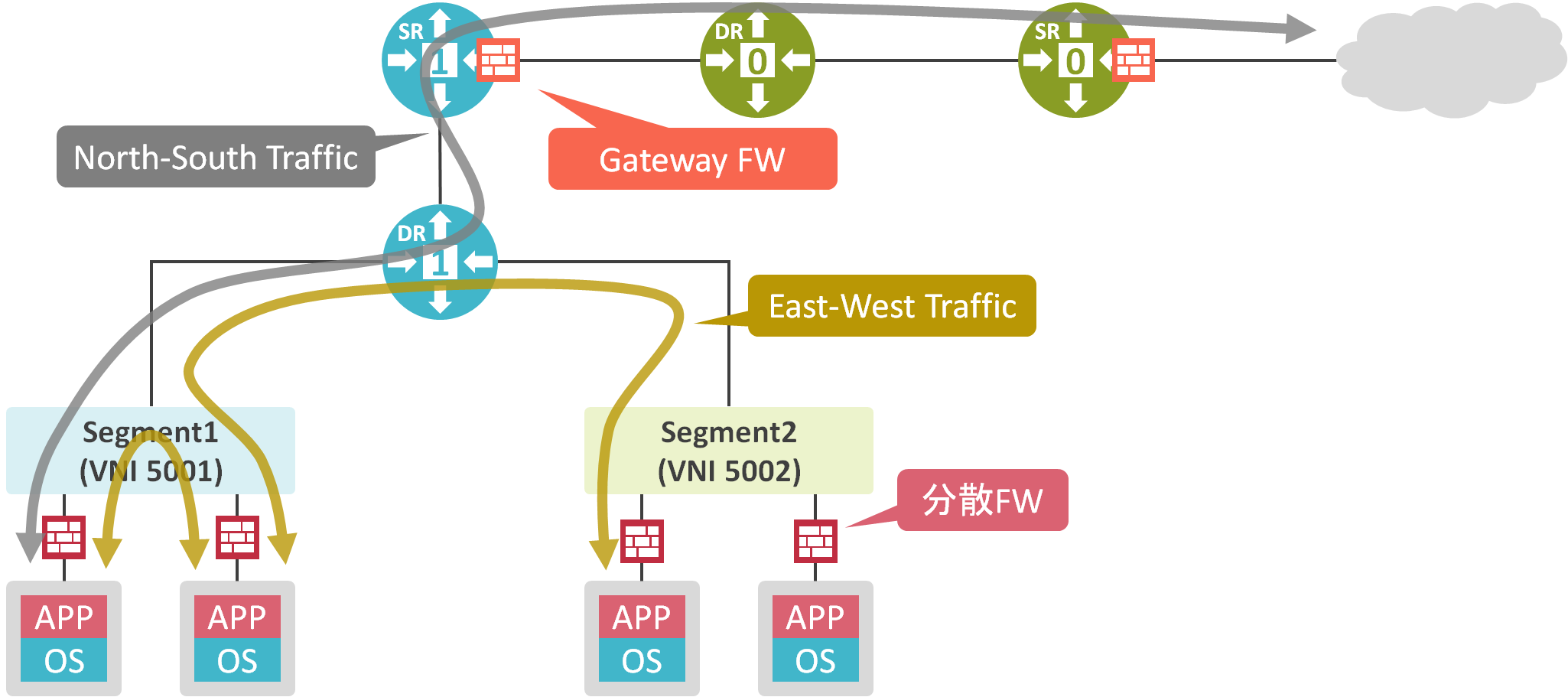

NSX-Tには2種類のFWが存在しています。1つ目は分散FWで、各仮想マシンのvNIC毎に存在しています。分散FWでは仮想マシン間のトラフィックであるEast-West Trafficを制御します。

2つ目はGateway FWで、Tier-0/1 GWのSRのUplinkで動作するFWになります。Gateway FWは物理ネットワークとNSX-Tの仮想ネットワーク間のトラフィックであるNorth-South Trafficを制御します。

以降では、Gateway FWの設定方法や検証証跡をまとめております。

検証結果

検証内容、構成

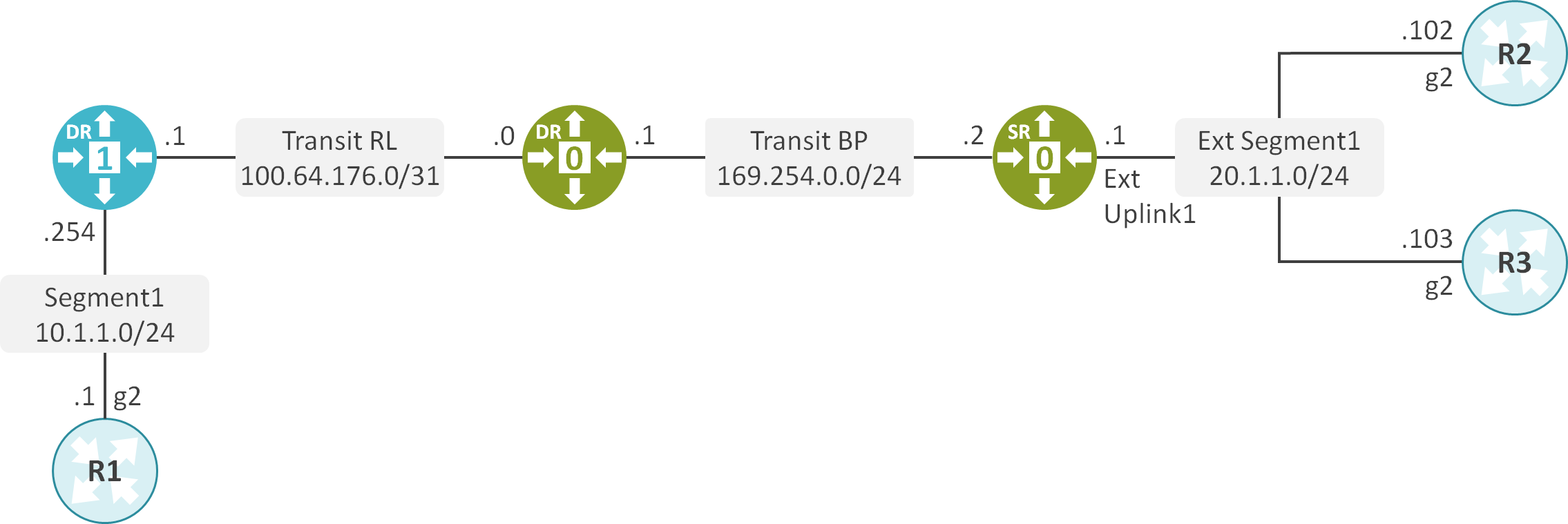

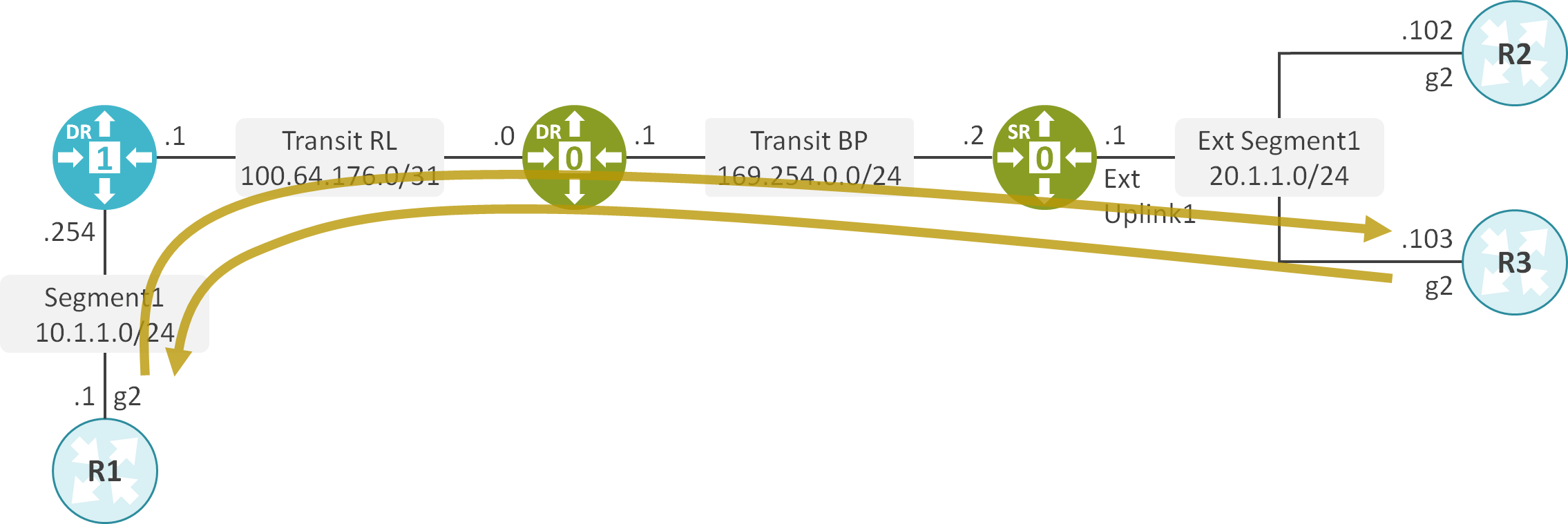

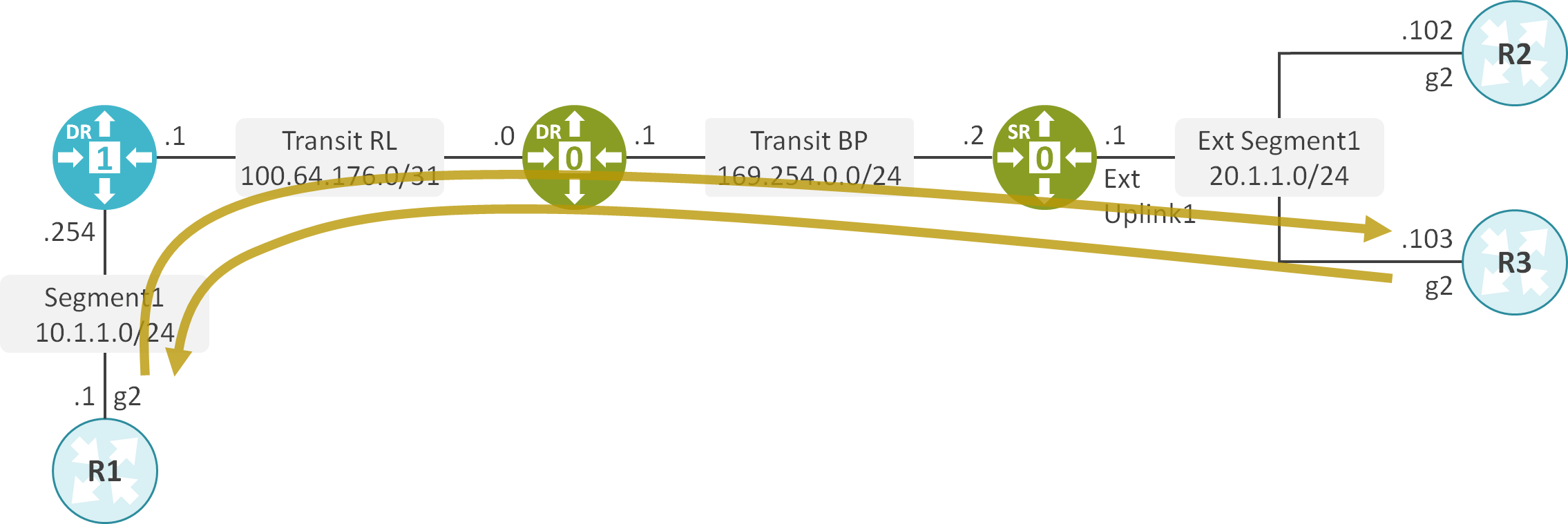

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRでGateway FWを設定し、20.1.1.102へのトラフィックをブロックします。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

interface GigabitEthernet2

ip address 20.1.1.102 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

interface GigabitEthernet2

ip address 20.1.1.103 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

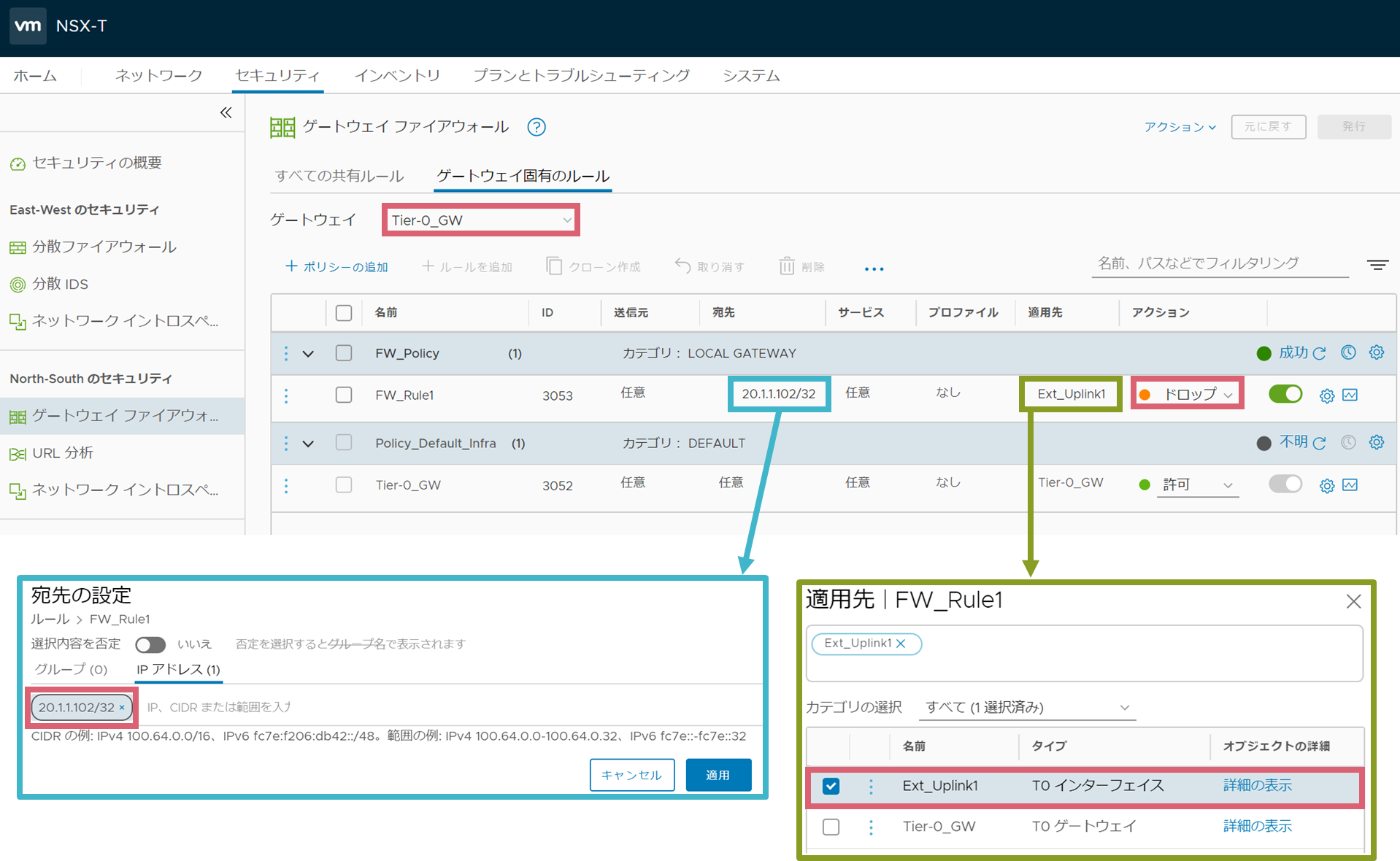

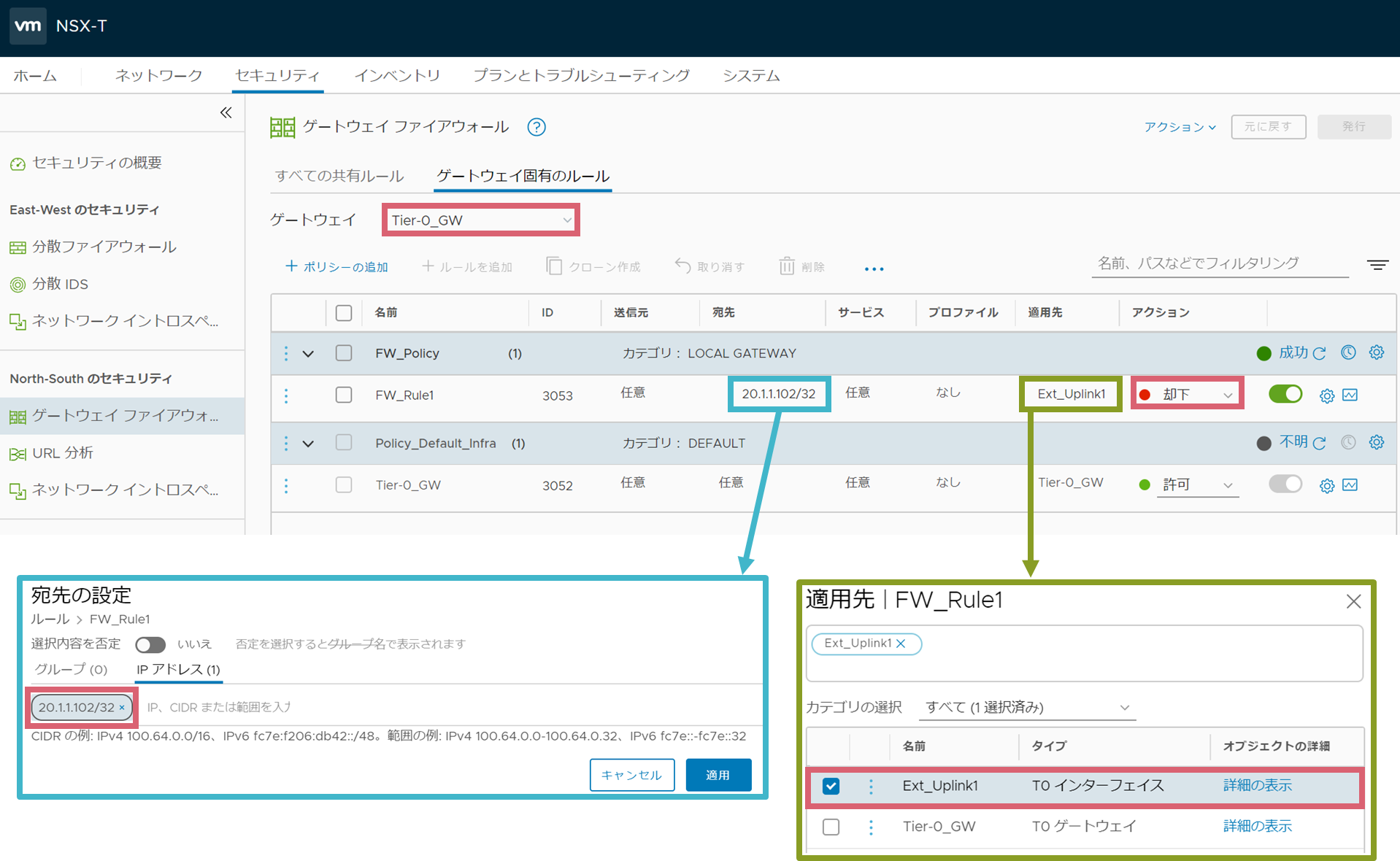

Actionがドロップのルールを設定

Tier-0 GWのSRのGateway FWの設定

Tier-0 GWのSRのUplinkに対して、20.1.1.102宛のトラフィックをドロップするルールを設定します。

Tier-0 GWのSRのUplinkに適用されたGateway FWのルールの確認

最初にget firewall interfacesコマンドを使用して、Tier-0 GWのSRのUplinkのUUIDを確認します。

edge1> get firewall interfaces

Interface : 1d16a610-54e0-40e4-815d-3349be497059

Type : BACKPLANE

Sync enabled : false

Name : bp-sr0-port

VRF ID : 1

Context entity : a2a1c222-e278-4ec8-be02-6ae597c3f968

Context name : SR-Tier-0_GW

Interface : 5c849be2-a779-41fb-9156-b4f594e0f102

Type : UPLINK

Sync enabled : false

Name : Ext_Uplink1

VRF ID : 1

Context entity : a2a1c222-e278-4ec8-be02-6ae597c3f968

Context name : SR-Tier-0_GW

Interface : db2d26be-3073-4baa-9e74-86c7768df15f

Type : LINKED

Sync enabled : false

Name : Tier-0_GW-Tier-1_GW-t0_lrp

VRF ID : 4

Context entity : 512ed7c7-8a30-4756-bc86-a42c5712bb97

Context name : DR-Tier-0_GW

Uplinkに適用されたGateway FWのルールはget firewall <UUID> ruleset rulesコマンドで確認可能です。

20.1.1.102宛のパケットをドロップするルールが存在することが確認できます。

edge1> get firewall 5c849be2-a779-41fb-9156-b4f594e0f102 ruleset rules

DNAT rule count: 0

SNAT rule count: 0

Firewall rule count: 2

Rule ID : 3053

Rule : inout protocol any stateless from any to ip 20.1.1.102

interface uuid 5c849be2-a779-41fb-9156-b4f594e0f102 drop

Rule ID : 3052

Rule : inout protocol any stateless from any to any accept

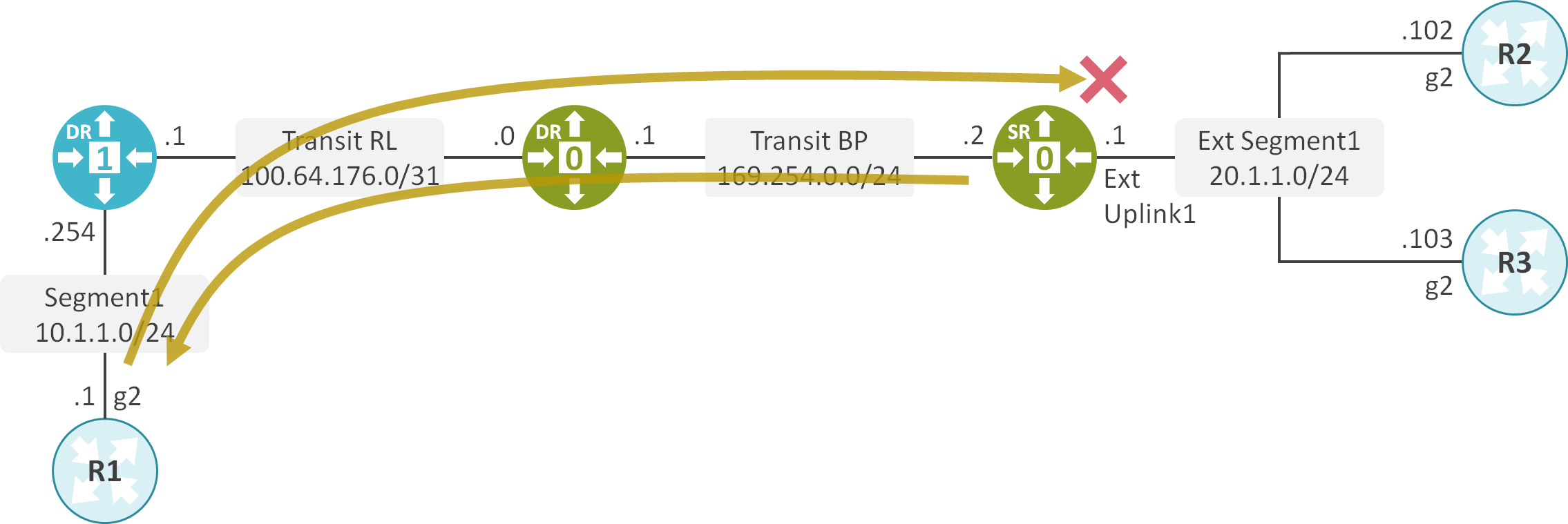

疎通確認

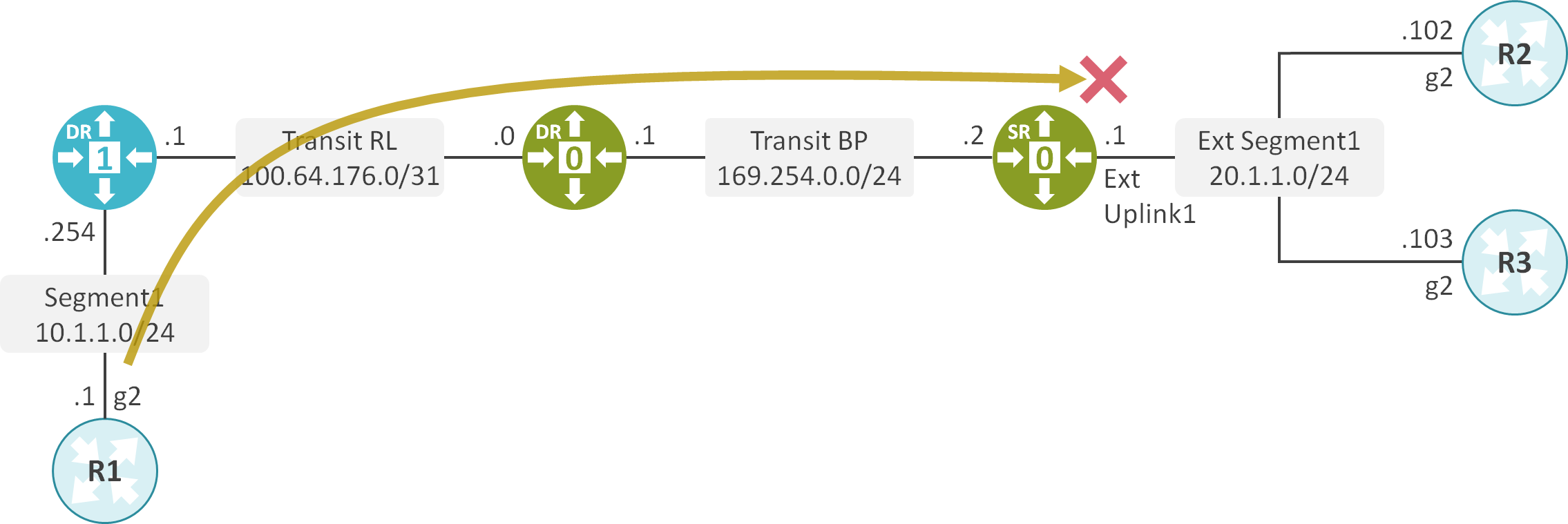

R1の10.1.1.1からR2の20.1.1.102へPingを実施します。

R1の10.1.1.1からR2の20.1.1.102へのPingが失敗していることが確認できます。

R1#ping 20.1.1.102 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.102, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

.....

Success rate is 0 percent (0/5)

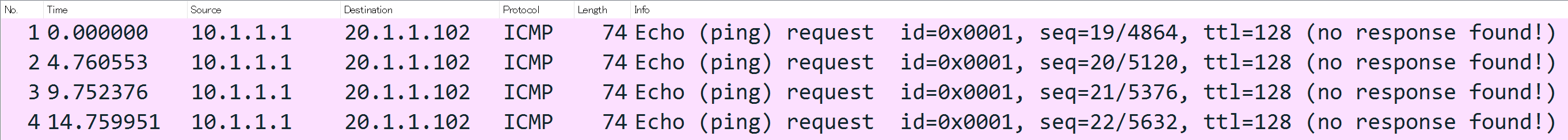

以下はR1の10.1.1.1からR2の20.1.1.102へPingを実施した際のキャプチャになります。R1に対してTier-0 GWのSRは何もメッセージを返信していないことが確認できます。

R1の10.1.1.1からR3の20.1.1.103へPingを実施します。

R1の10.1.1.1からR3の20.1.1.103へのPingが成功していることが確認できます。

R1#ping 20.1.1.103 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.103, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

Actionが却下のルールを設定

Tier-0 GWのSRのGateway FWの設定

Tier-0 GWのSRのUplinkに対して、20.1.1.102宛のトラフィックを却下するルールを設定します。

Tier-0 GWのSRのUplinkに適用されたGateway FWのルールの確認

20.1.1.102宛のパケットを却下するルールが存在することが確認できます。

edge1> get firewall 5c849be2-a779-41fb-9156-b4f594e0f102 ruleset rules

DNAT rule count: 0

SNAT rule count: 0

Firewall rule count: 2

Rule ID : 3053

Rule : inout protocol any stateless from any to ip 20.1.1.102

interface uuid 5c849be2-a779-41fb-9156-b4f594e0f102 reject

Rule ID : 3052

Rule : inout protocol any stateless from any to any accept

疎通確認

R1の10.1.1.1からR2の20.1.1.102へPingを実施します。

R1の10.1.1.1からR2の20.1.1.102へのPingが失敗していることが確認できます。

R1#ping 20.1.1.102 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.102, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

UUUUU

Success rate is 0 percent (0/5)

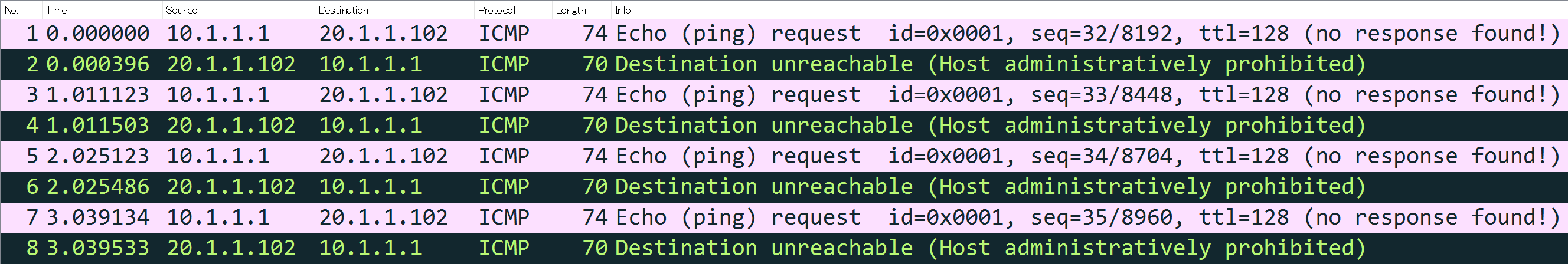

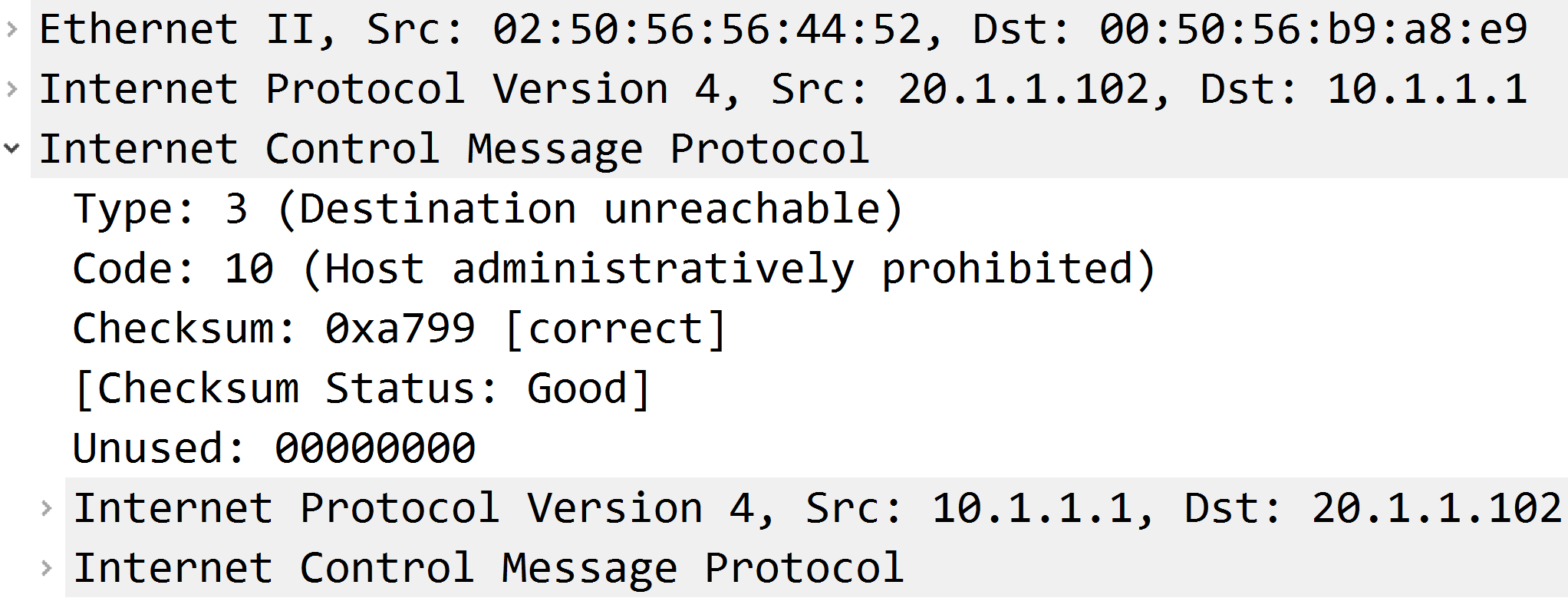

以下はR1の10.1.1.1からR2の20.1.1.102へPingを実施した際のキャプチャになります。R1に対してTier-0 GWのSRはICMPのエラーメッセージを返信していることが確認できます。

R1の10.1.1.1からR3の20.1.1.103へPingを実施します。

R1の10.1.1.1からR3の20.1.1.103へのPingが成功していることが確認できます。

R1#ping 20.1.1.103 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.103, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

コメント