今回はNSX-TのGateway FWのログの出力/確認方法をまとめました。

この記事の目次

検証結果

検証内容、構成

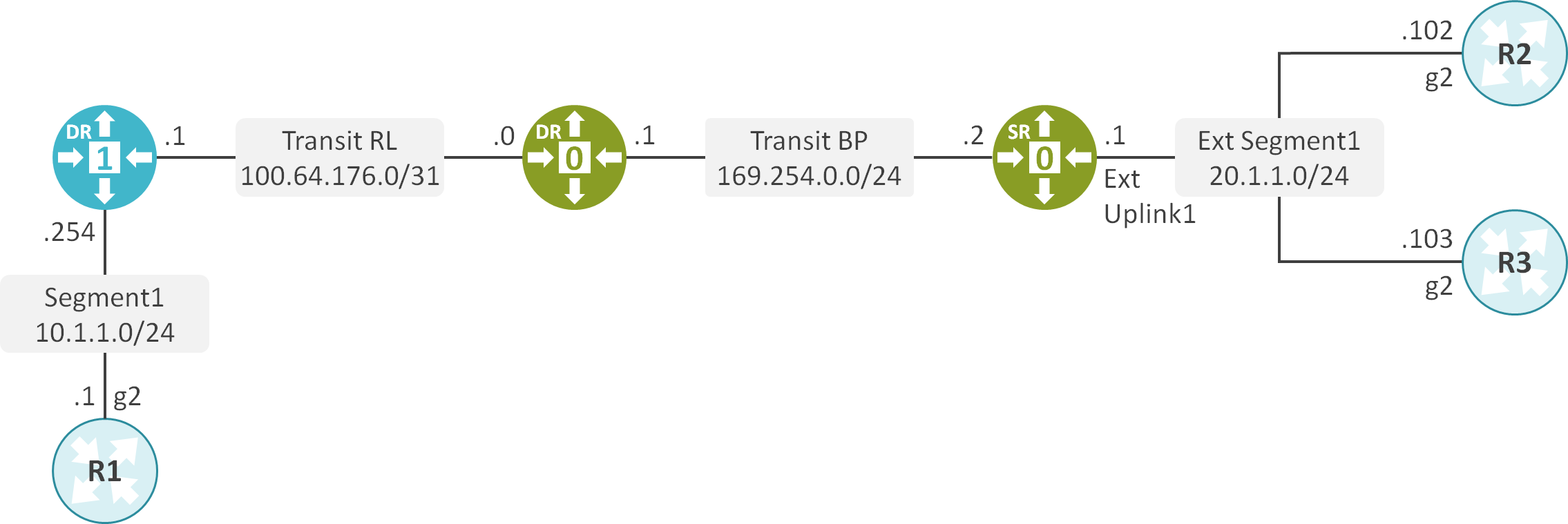

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

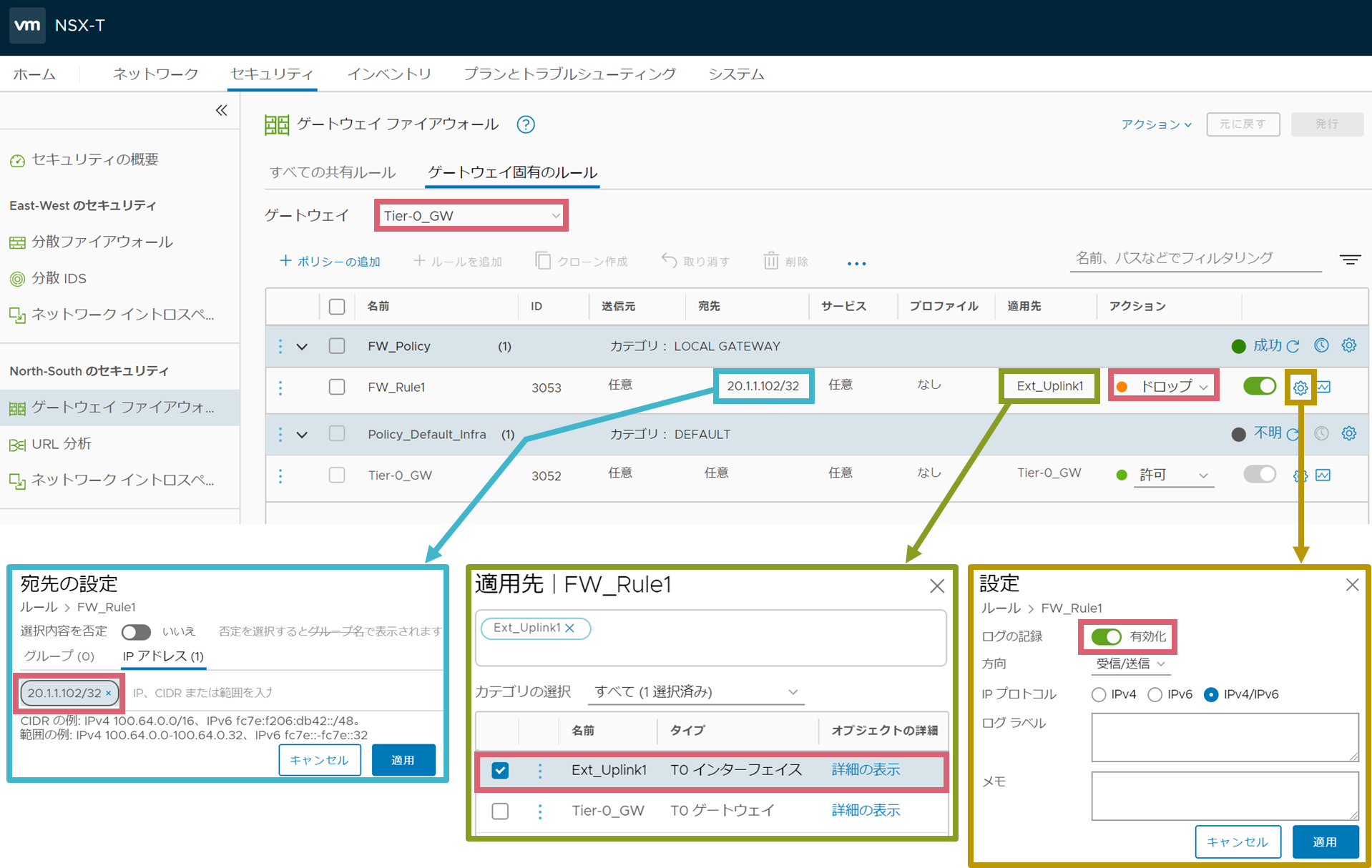

Tier-0 GWのSRでGateway FWを設定し、20.1.1.102へのトラフィックをドロップします。また、ログの出力を有効にします。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

interface GigabitEthernet2

ip address 20.1.1.102 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

interface GigabitEthernet2

ip address 20.1.1.103 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

Tier-0 GWのSRのGateway FWの設定

Tier-0 GWのSRのUplinkに対して、20.1.1.102宛のトラフィックをドロップするルールを設定します。また、ログの記録を有効にします。

Tier-0 GWのSRのUplinkに適用されたGateway FWのルールの確認

Tier-0 GWのSRのUplinkに適用されたGateway FWのルールを見ると、20.1.1.102宛のパケットをドロップするルールにログオプションが設定されていることが確認できます。

NSX Edge1

edge1> get firewall 5c849be2-a779-41fb-9156-b4f594e0f102 ruleset rules

DNAT rule count: 0

SNAT rule count: 0

Firewall rule count: 2

Rule ID : 3053

Rule : inout protocol any stateless from any to ip 20.1.1.102

interface uuid 5c849be2-a779-41fb-9156-b4f594e0f102 drop with log

Rule ID : 3052

Rule : inout protocol any stateless from any to any accept

Gateway FWのログの確認

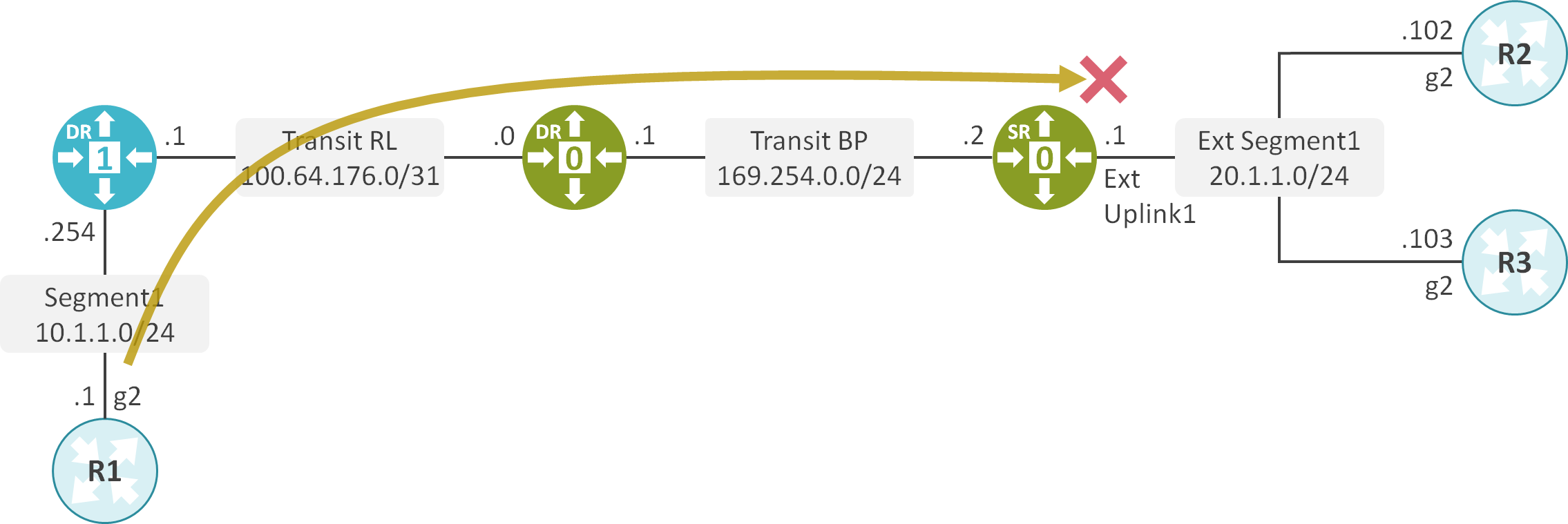

R1の10.1.1.1からR2の20.1.1.102へPingを実施します。

R1の10.1.1.1からR2の20.1.1.102へのPingが失敗していることが確認できます。

R1

R1#ping 20.1.1.102 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.102, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

.....

Success rate is 0 percent (0/5)

NSX Edgeに配置されたSRのGateway FWのログは/var/log/syslogファイルに書き込まれます。

R1

root@edge1:/var/log# cat /var/log/syslog | grep 20.1.1.102

<181>1 2020-08-29T06:32:52.248236+00:00 edge1.local.com NSX 3032 FIREWALL [nsx@6876 comp="nsx-edge" subcomp="datapathd.firewallpkt" level="INFO"]

<1 5c849be2a77941fb:9156b4f594e0f102> INET reason-match DROP 3053 OUT 60 PROTO 1 10.1.1.1->20.1.1.102

コメント