今回はNSX-TのNATのFW Bypass機能をまとめました。

この記事の目次

概要

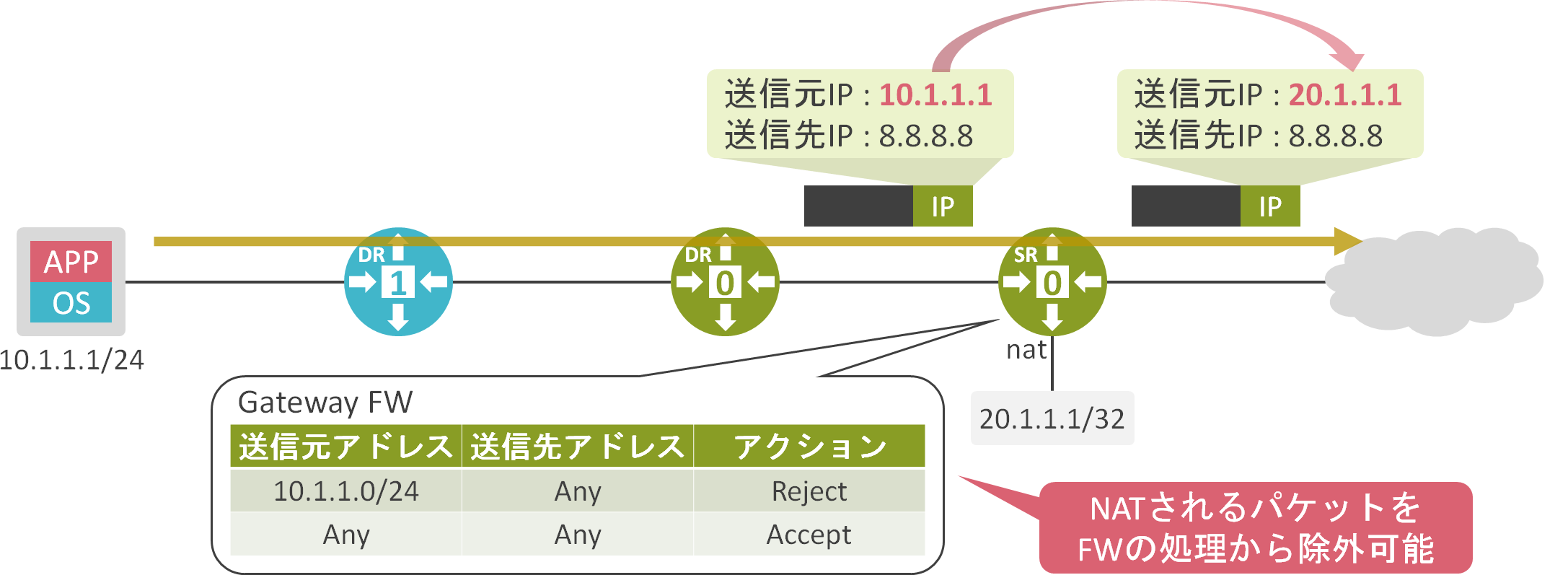

NATのFW Bypassについて

FW Bypassを使用することで、NATされるパケットに対するGateway FWの処理を回避することが可能です。

検証結果

検証内容、構成

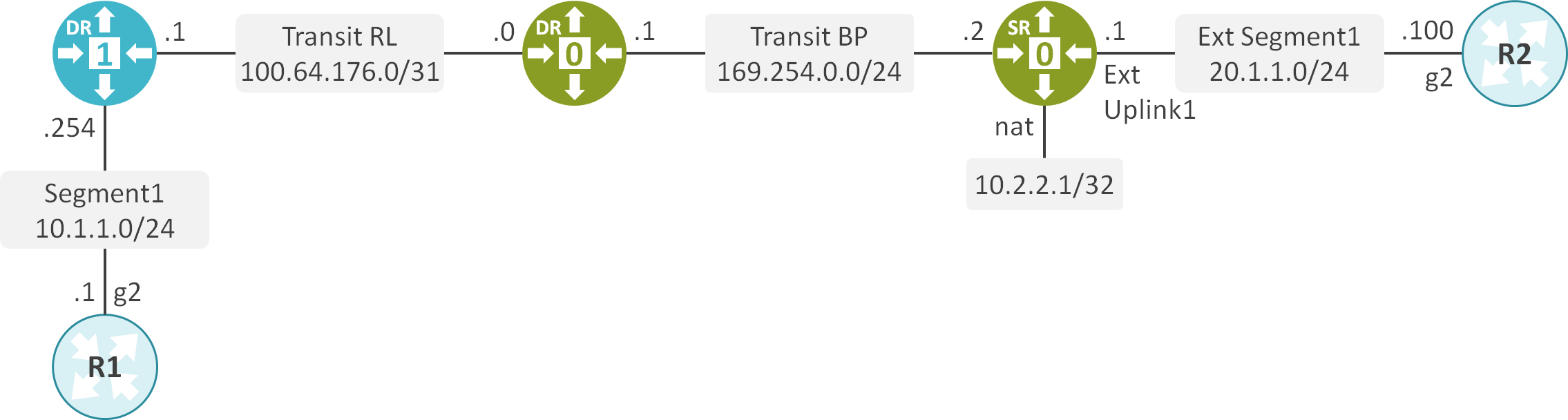

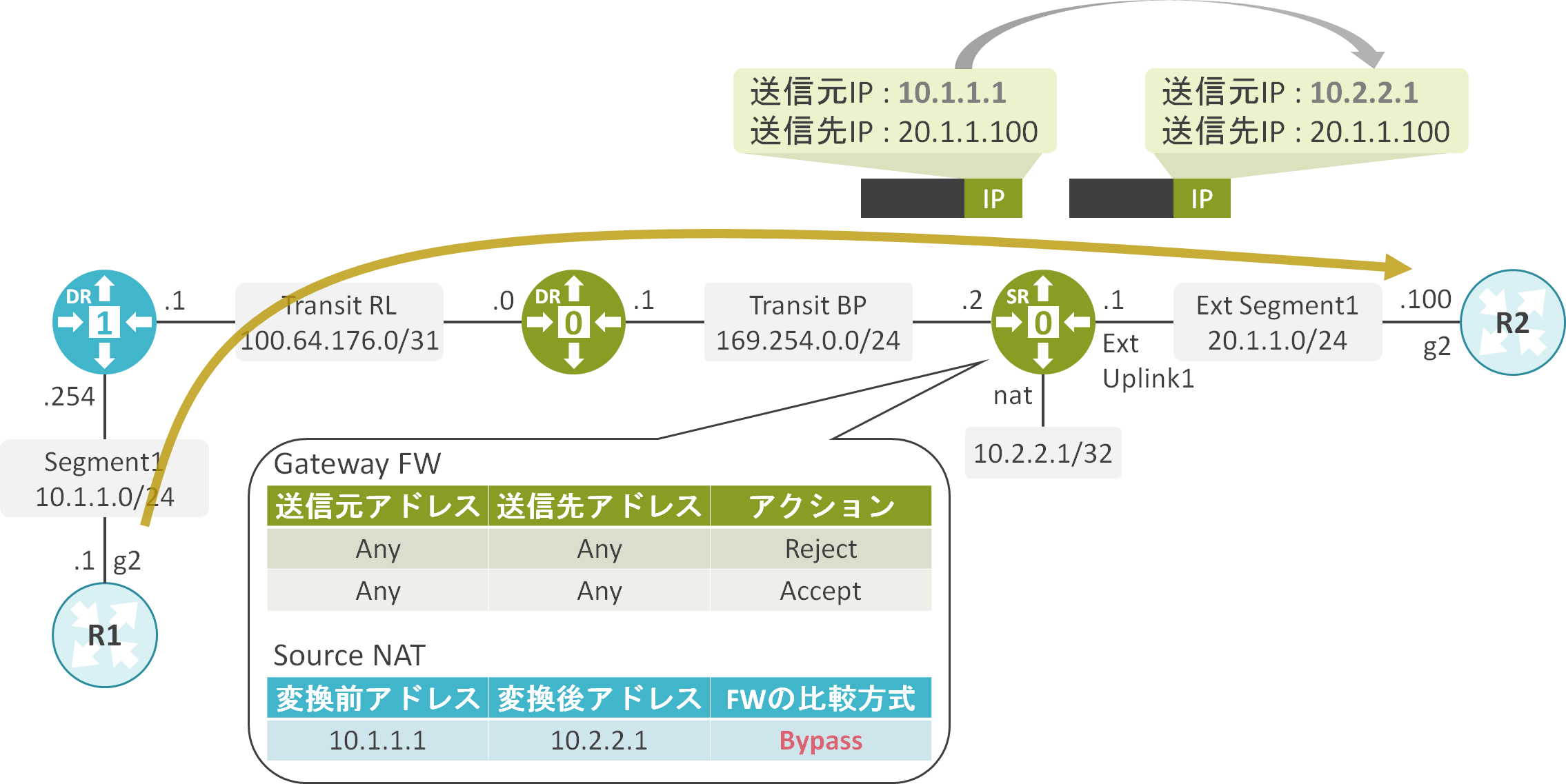

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

最初にTier-0 GWのSRのGateway FWで全パケットを却下するルールを設定します。

その後、Tier-0 GWのSRでSource NATを設定し、パケットの送信元アドレスを10.1.1.1から10.2.2.1に変更します。また、FW Bypassを有効にします。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

NAT設定前

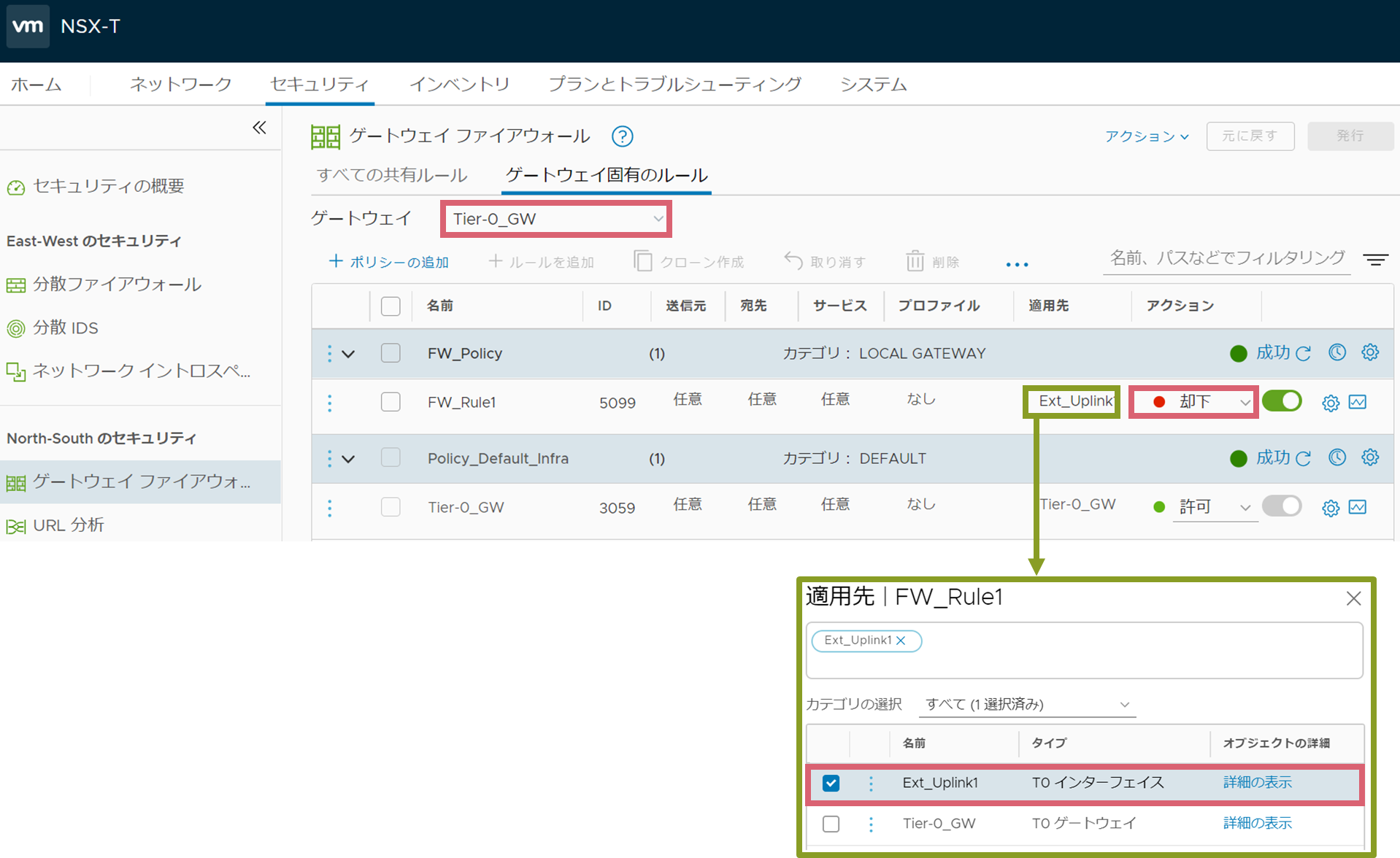

FWの設定

Tier-0 GWのSRで全通信を却下するGateway FWのルールを設定します。

Tier-0 GWのSRのUplinkに適用されたルールの確認

全通信を却下するGateway FWのルールが存在していることが確認できます。

NSX Edge1

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 0

SNAT rule count: 0

Firewall rule count: 2

Rule ID : 5099

Rule : inout protocol any stateless from any to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 reject

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

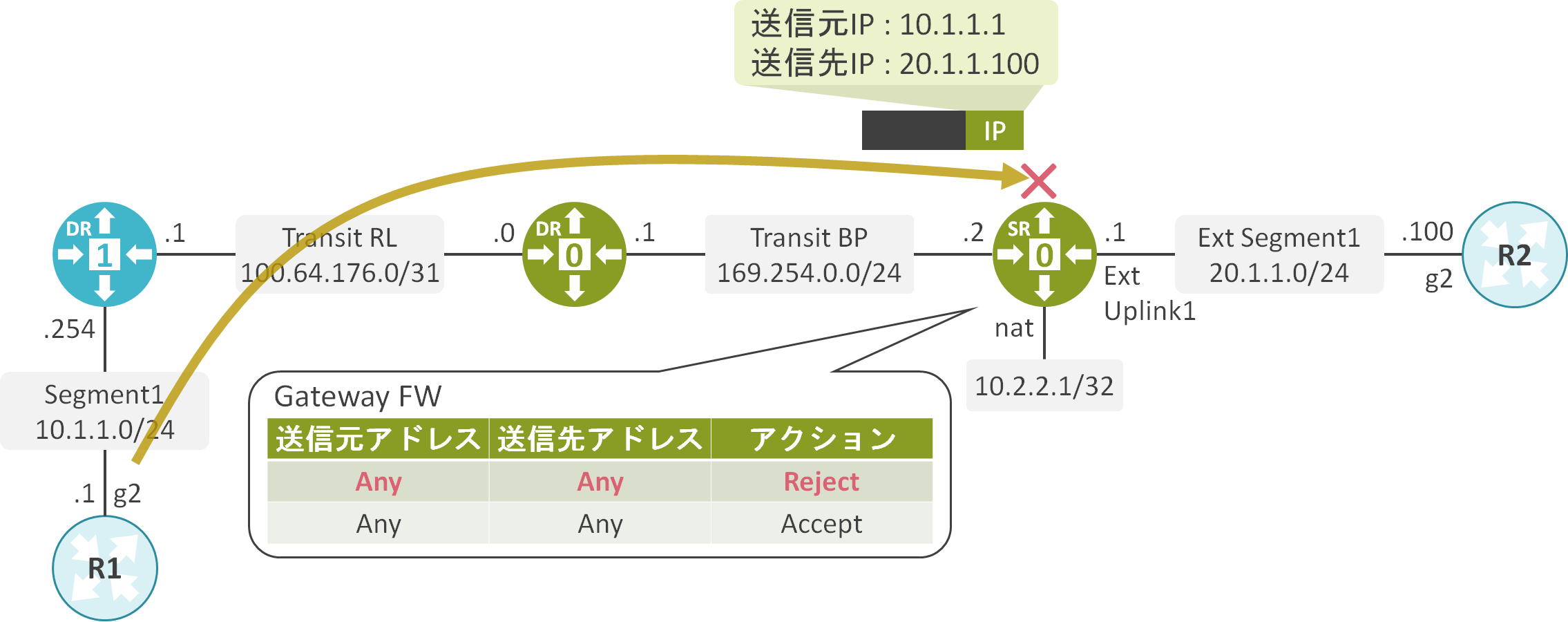

疎通確認

R1の10.1.1.1からR2の20.1.1.100へPingを実施します。

R1の10.1.1.1からR2の20.1.1.100へのPingが失敗していることが確認できます。

R1

R1#ping 20.1.1.100 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.100, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

UUUUU

Success rate is 0 percent (0/5)

NAT設定後

NATの設定

Tier-0 GWのSRでパケットの送信元アドレスを10.1.1.1から10.2.2.1に変換するSource NATを設定します。また、FW Bypassも有効にします。

Tier-0 GWのSRのUplinkに適用されたルールの確認

FW Bypassが有効なSource NAT用のルールが追加されたことが確認できます。

NSX Edge1

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 0

SNAT rule count: 1

Rule ID : 536871961

Rule : out protocol any natpass from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 snat ip 10.2.2.1

Firewall rule count: 2

Rule ID : 5099

Rule : inout protocol any stateless from any to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 reject

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

疎通確認

R1の10.1.1.1からR2の20.1.1.100へPingを実施します。

R1の10.1.1.1からR2の20.1.1.100へのPingが成功していることが確認できます。

R1

R1#ping 20.1.1.100 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.100, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

コメント