今回はNSX-TのDFWのログの出力/確認方法をまとめました。

検証結果

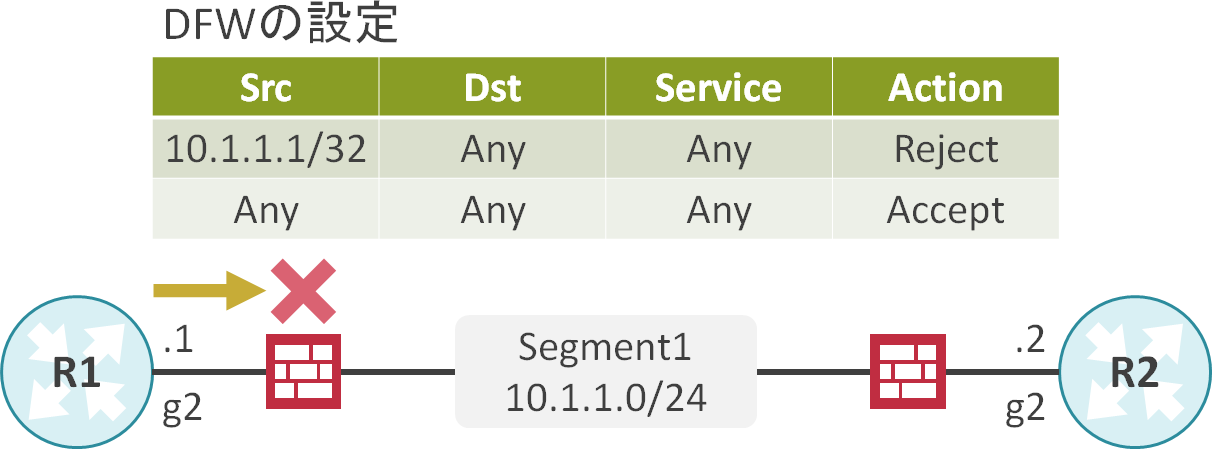

検証内容、構成

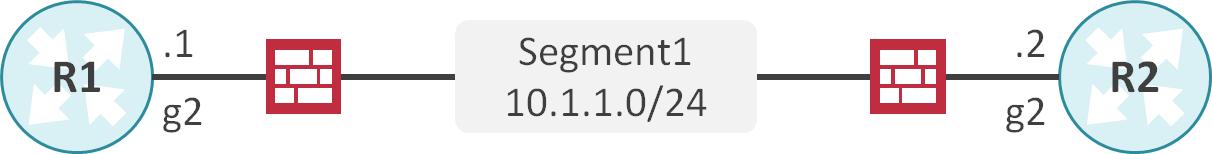

Segment 1にR1とR2を収容します。

DFWで送信元アドレスが10.1.1.1のトラフィックをブロックします。また、ログの出力を有効にします。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

interface GigabitEthernet2

ip address 10.1.1.2 255.255.255.0

ログラベル無しの場合

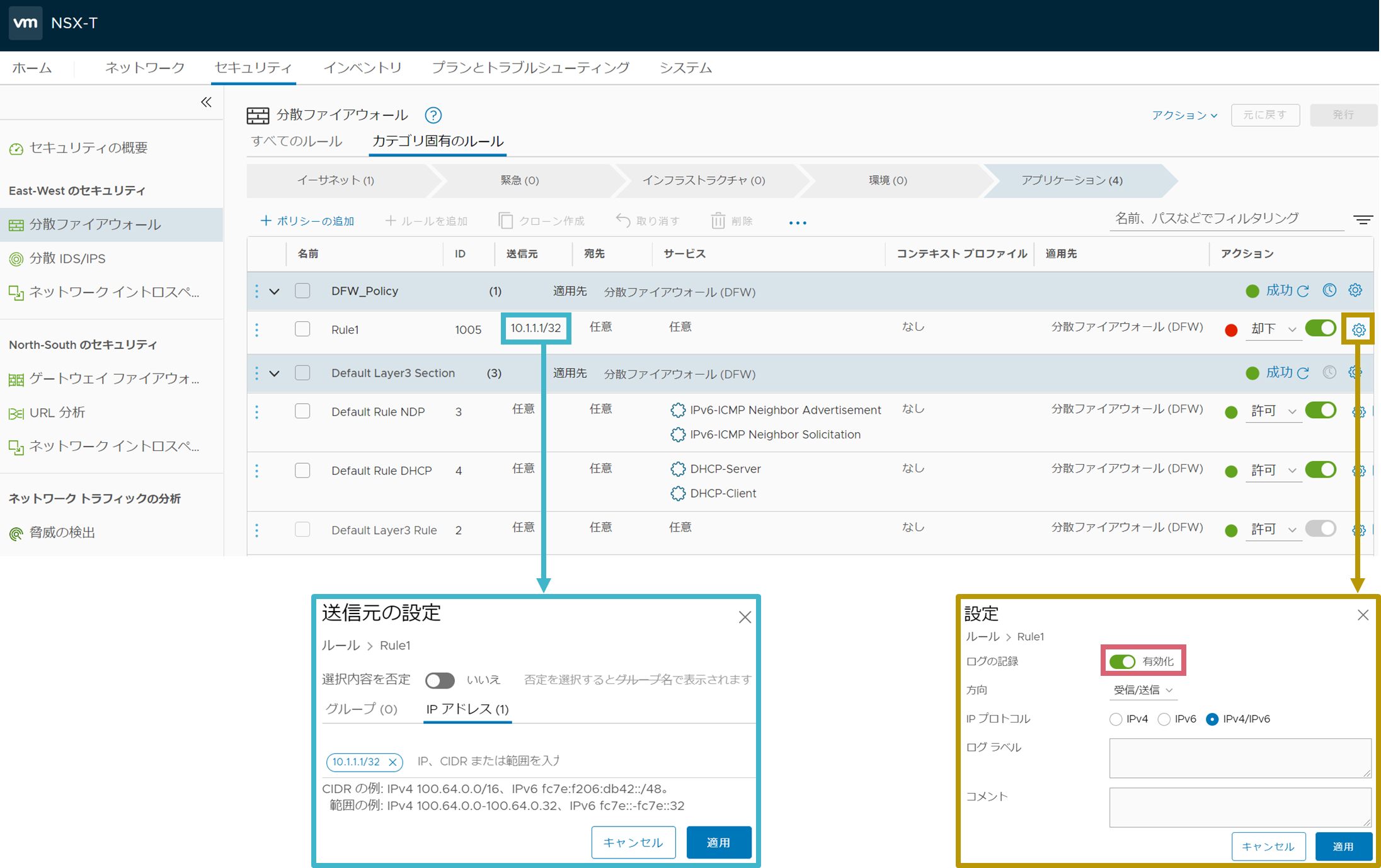

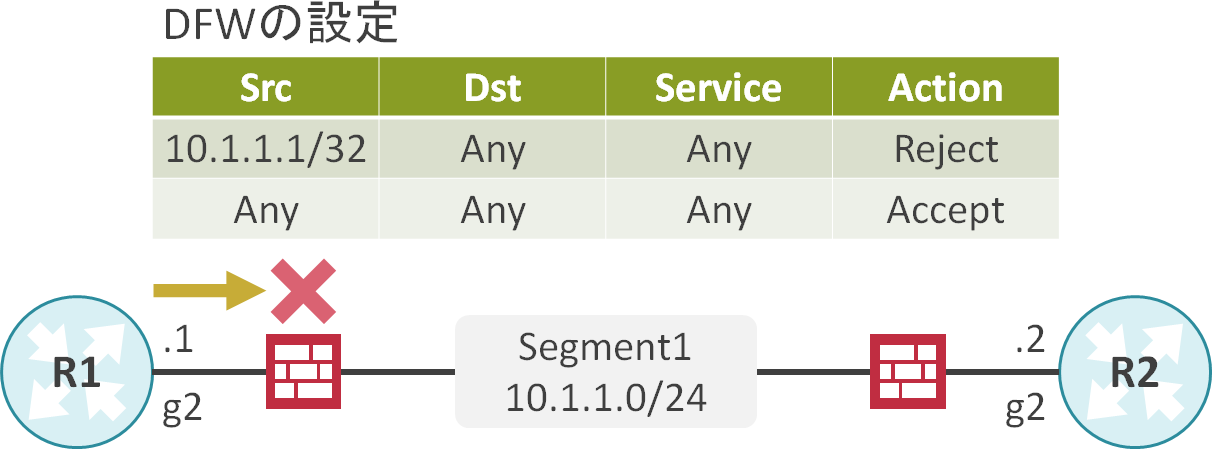

DFWの設定

DFWに送信元アドレスが10.1.1.1/32のトラフィックを却下するルールを追加します。また、ログオプションを有効にします。

DFWの状態確認

DFWのルールからログの出力が有効なことが確認できます。

ESXi

[root@esxi1:~] vsipioctl getrules -f nic-2222203-eth1-vmware-sfw.2

ruleset mainrs {

# generation number: 0

# realization time : 2020-12-09T14:22:58

# FILTER (APP Category) rules

rule 1005 at 1 inout protocol any from ip 10.1.1.1 to any reject with log;

rule 3 at 2 inout inet6 protocol ipv6-icmp icmptype 135 from any to any accept;

rule 3 at 3 inout inet6 protocol ipv6-icmp icmptype 136 from any to any accept;

rule 4 at 4 inout protocol udp from any to any port {67, 68} accept;

rule 2 at 5 inout protocol any from any to any accept;

}

ruleset mainrs_L2 {

# generation number: 0

# realization time : 2020-12-09T14:22:58

# FILTER rules

rule 1 at 1 inout ethertype any stateless from any to any accept;

}

疎通確認

R1の10.1.1.1からR2の10.1.1.2にPingを実施します。

R1の10.1.1.1からR2の10.1.1.2への失敗が成功することが確認できます。

R1

R1#ping 10.1.1.3 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.3, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

UUUUU

Success rate is 0 percent (0/5)

DFWのログは/var/log/dfwpktlogs.logファイルに出力されます。

ESXi1

[root@esxi1:~] cat /var/log/dfwpktlogs.log

2020-12-09T14:24:40.985Z 2631e0b8 INET match REJECT 1005 OUT 100 ICMP 10.1.1.1->10.1.1.2

ログラベル有りの場合

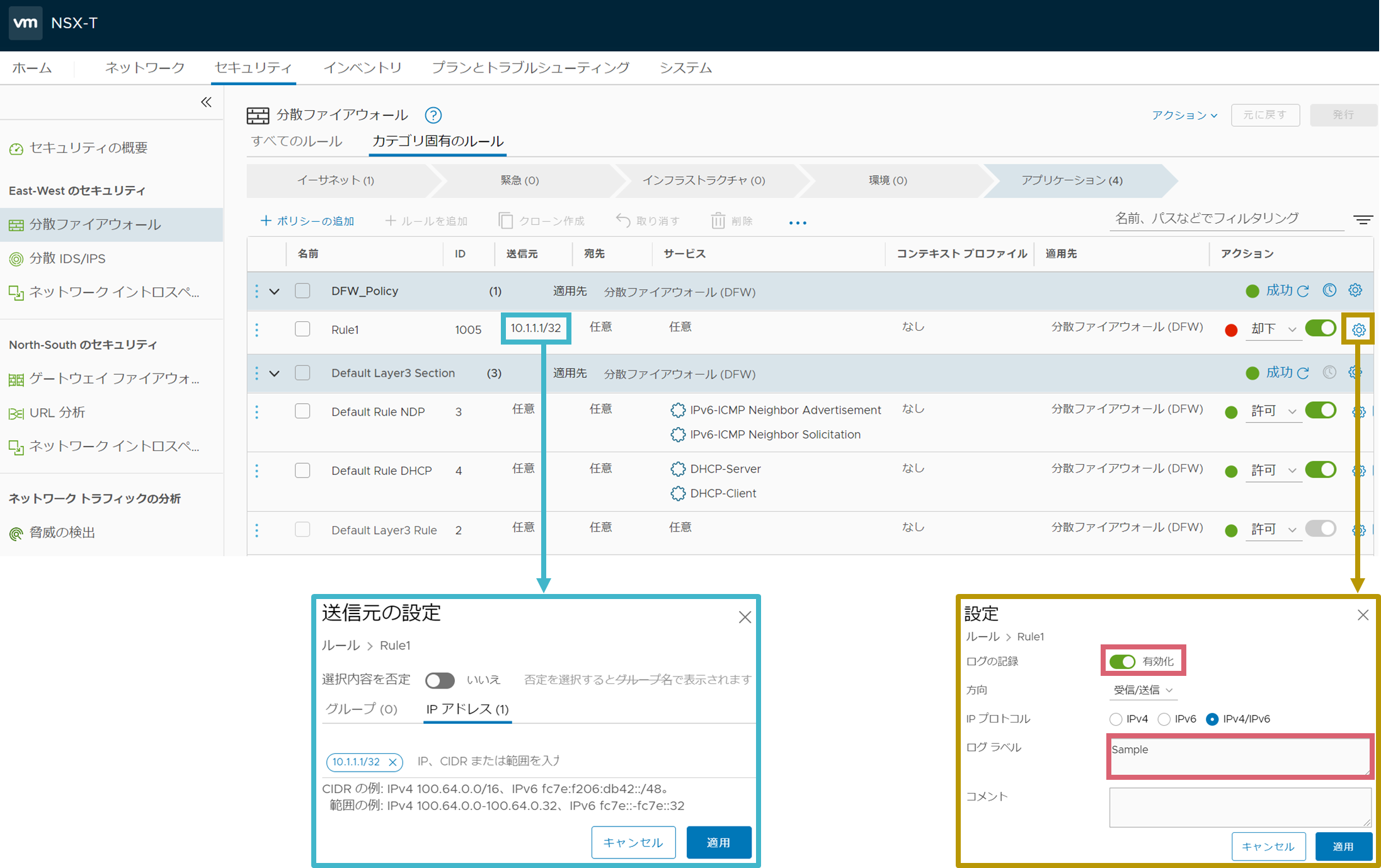

DFWの設定

DFWに送信元アドレスが10.1.1.1/32のトラフィックを却下するルールを追加します。また、ログオプションを有効にし、ログの出力時に一緒に文字列Sampleを出力します。

DFWの状態確認

DFWのルールからログの出力とログラベルが有効なことが確認できます。

ESXi

[root@esxi1:~] vsipioctl getrules -f nic-2222203-eth1-vmware-sfw.2

ruleset mainrs {

# generation number: 0

# realization time : 2020-12-09T14:22:58

# FILTER (APP Category) rules

rule 1005 at 1 inout protocol any from ip 10.1.1.1 to any reject with log tag 'Sample';

rule 3 at 2 inout inet6 protocol ipv6-icmp icmptype 135 from any to any accept;

rule 3 at 3 inout inet6 protocol ipv6-icmp icmptype 136 from any to any accept;

rule 4 at 4 inout protocol udp from any to any port {67, 68} accept;

rule 2 at 5 inout protocol any from any to any accept;

}

ruleset mainrs_L2 {

# generation number: 0

# realization time : 2020-12-09T14:22:58

# FILTER rules

rule 1 at 1 inout ethertype any stateless from any to any accept;

}

疎通確認

R1の10.1.1.1からR2の10.1.1.2にPingを実施します。

R1の10.1.1.1からR2の10.1.1.2への失敗が成功することが確認できます。

R1

R1#ping 10.1.1.3 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.3, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

UUUUU

Success rate is 0 percent (0/5)

DFWのログに文字列Sampleも一緒に出力されていることが確認できます。

ESXi1

[root@esxi1:~] cat /var/log/dfwpktlogs.log

2020-12-09T14:29:19.528Z 2631e0b8 INET match REJECT 1005 OUT 100 ICMP 10.1.1.1->10.1.1.2 Sample

コメント