今回はNSX-TにおいてNAT対象に含まれる通信のうち一部の通信をNAT対象から除外する設定方法を説明します。

検証結果

検証内容、構成

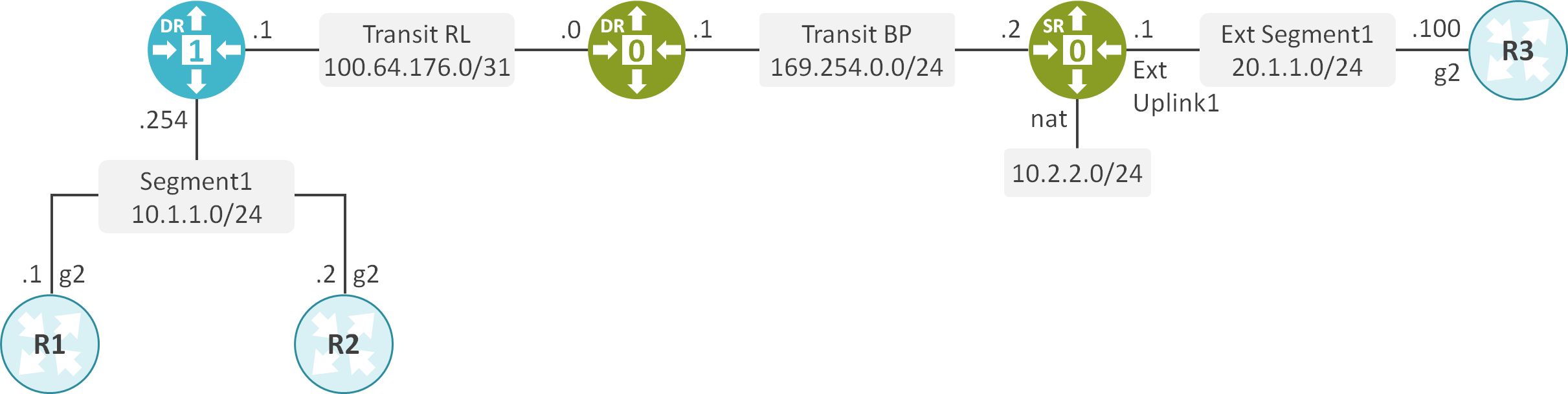

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRでSource NATを設定し、10.1.1.0/24に含まれるアドレスを10.2.2.0/24に含まれるアドレスに変換します。ただし、10.1.1.1はSource NATの対象外とします。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

interface GigabitEthernet2

ip address 10.1.1.2 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

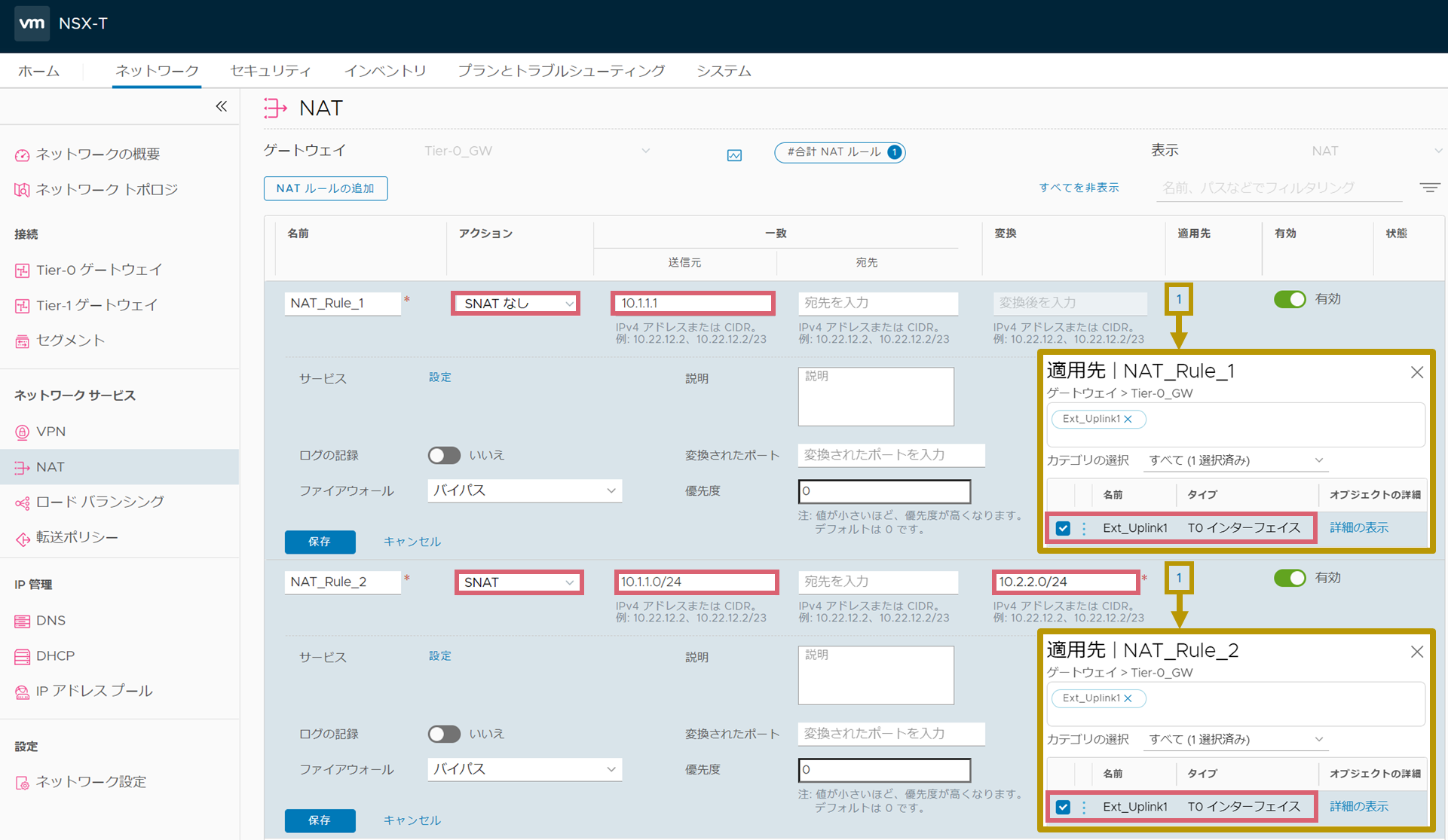

NATの設定

Tier-0 GWのSRでパケットの送信元アドレスを10.1.1.0/24から10.2.2.0/24に変換するルールと、送信元アドレスが10.1.1.1のパケットはSource NATから除外するルールを設定します。

Tier-0 GWのSRのUplinkに適用されたNATのルールの確認

送信元アドレスが10.1.1.1のパケットをSource NATから除外するルールが存在することが確認できます。

NSX Edge1

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 0

SNAT rule count: 2

Rule ID : 536871970

Rule : out protocol any natpass from ip 10.1.1.1 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 nonat

Rule ID : 536871969

Rule : out protocol any natpass from ip 10.1.1.0/24 to any

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 snat ip 10.2.2.0/24

Firewall rule count: 1

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

疎通とセッション情報の確認

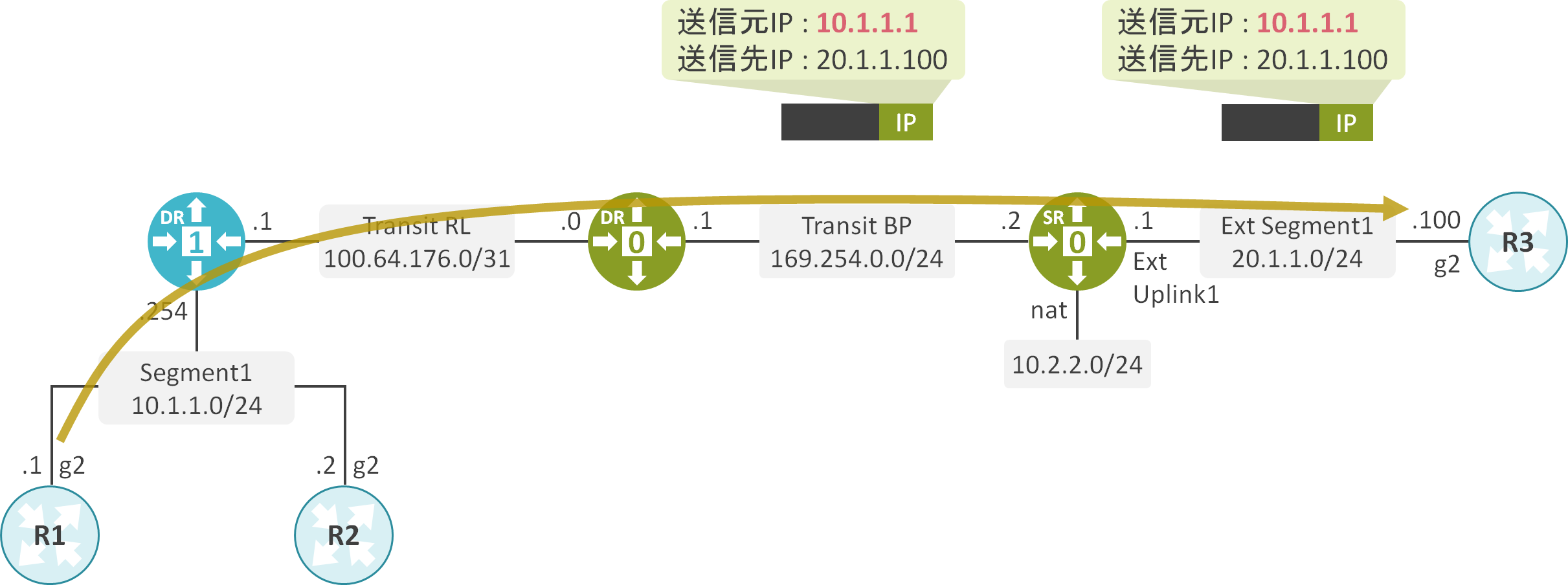

R1の10.1.1.1からR3の20.1.1.100へPingを実施します。

NSX Edge1のセッション情報を見ると、パケットの送信先アドレスが変換されていないことが確認できます。

R1

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 connection state

Connection count: 1

10.1.1.1 (10.1.1.1) -> 20.1.1.100 dir out protocol icmp f-0 n-536871970

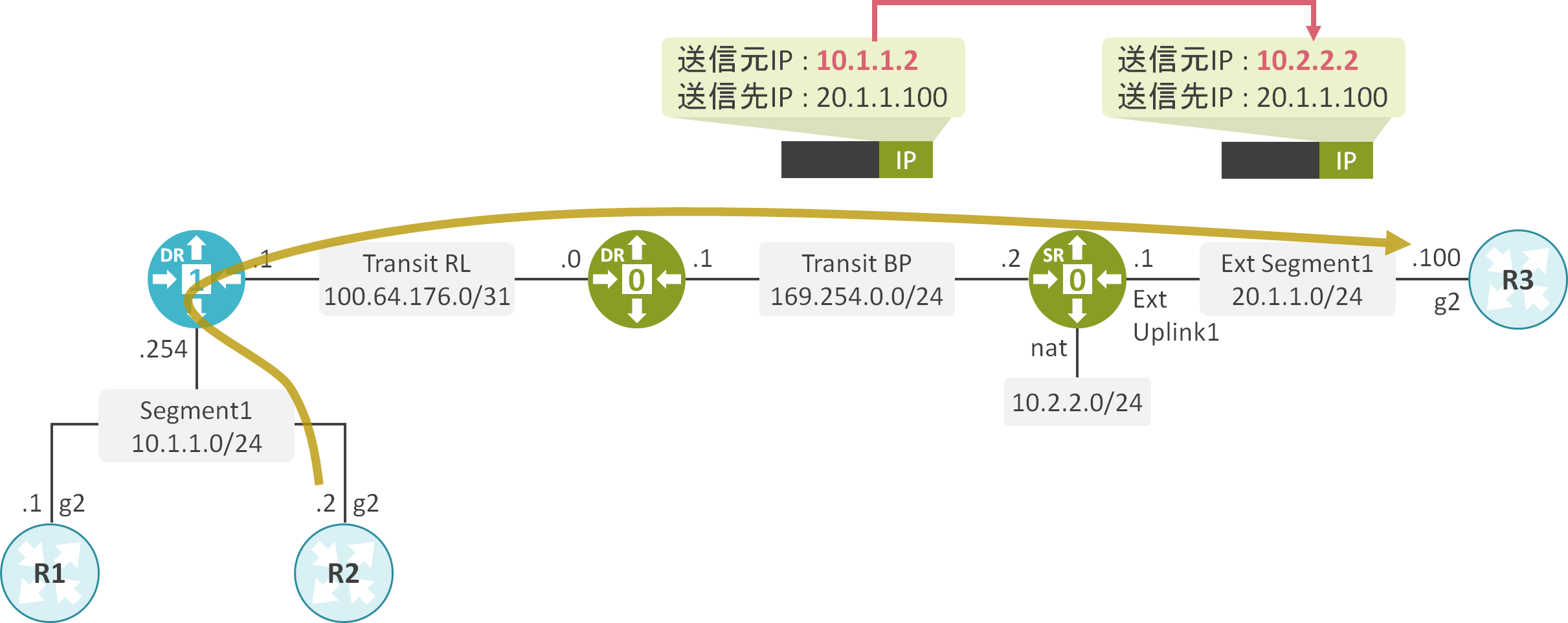

R2の10.1.1.2からR3の20.1.1.100へPingを実施します。

NSX Edge1のセッション情報を見ると、パケットの送信元アドレスが10.1.1.2から10.2.2.2に変換されれていることが確認できます。

R1

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 connection state

Connection count: 1

10.1.1.2 (10.2.2.2) -> 20.1.1.100 dir out protocol icmp f-0 n-536871969

コメント