今回はNSX-TのDestination NATで送信先ポート番号も一緒に変換する場合の検証証跡をまとめました。

この記事の目次

概要

NSX-TのDestination NATによる送信先ポート番号の変換

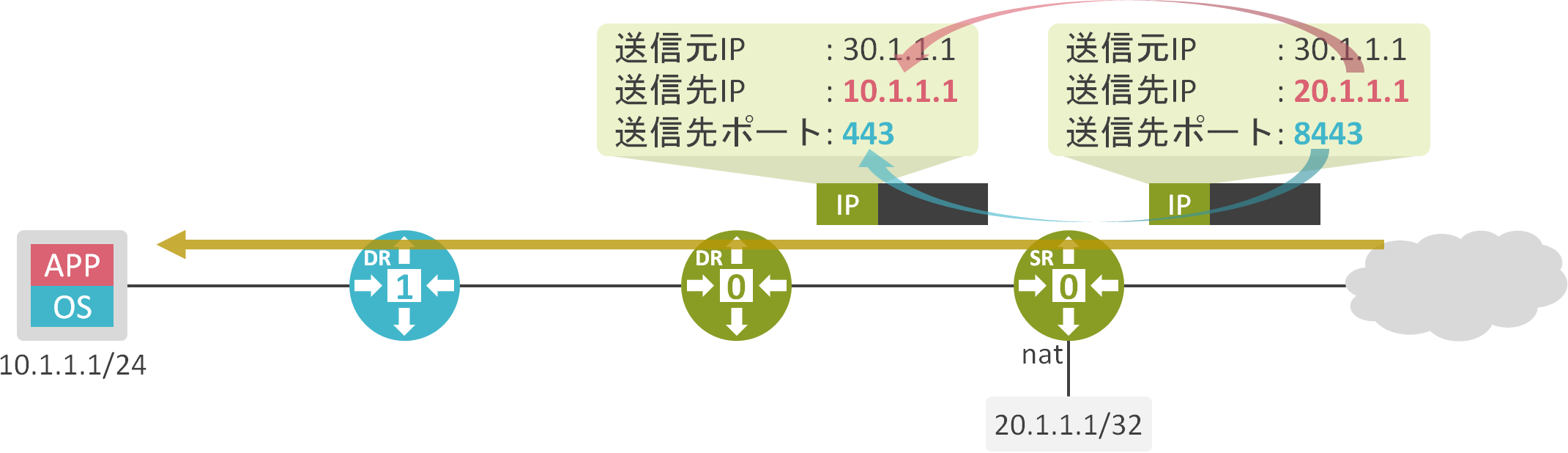

NSX-TのDestination NATではパケットの送信先アドレスに加え、送信先ポート番号も変換可能である。

検証結果

検証内容、構成

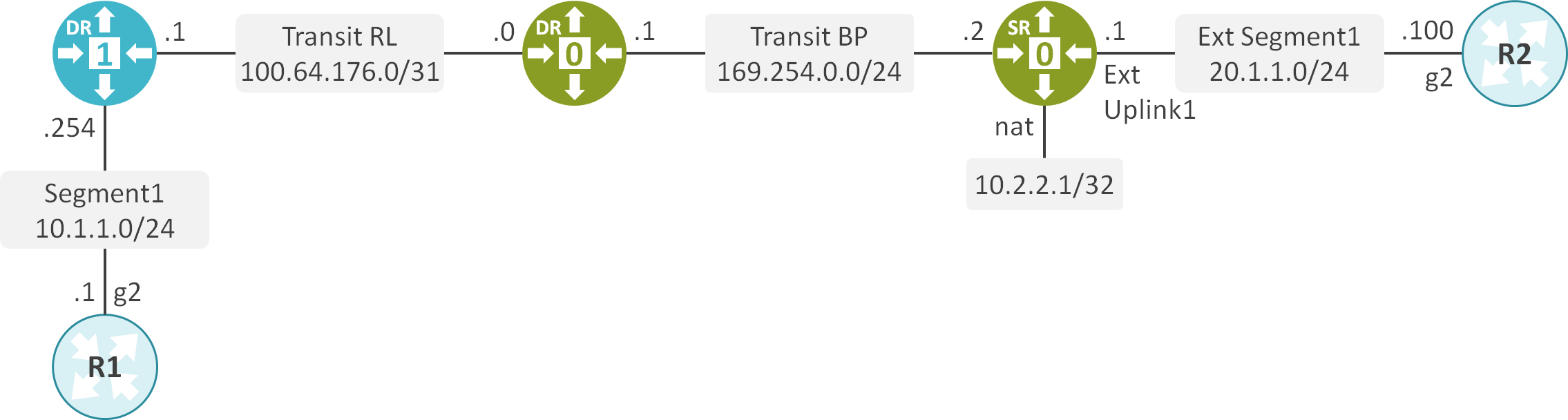

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRでDestination NATを設定し、パケットの送信先アドレスを10.2.2.1から10.1.1.1に変更します。また同時に送信先ポート番号を23番に変更します。

ネットワーク機器のCLIの設定

aaa new-model

aaa authentication login default none

aaa authentication enable default none

!

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

!

line vty 0 4

privilege level 15

transport input telnet

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

NATの設定

Tier-0 GWのSRでパケットの送信先アドレスを10.2.2.1から10.1.1.1、送信先ポート番号を23番に変換するDestination NATを設定します。

Tier-0 GWのSRのUplinkに適用されたNATのルールの確認

パケットの送信先アドレスを10.2.2.1から10.1.1.1、送信先ポート番号を23番に変換するDestination NATのルールが存在することが確認できます。

NSX Edge1

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 ruleset rules

DNAT rule count: 1

Rule ID : 536871965

Rule : in protocol any natpass from any to ip 10.2.2.1

interface uuid 52a86792-791f-4d32-b826-e40a70efb6e4 dnat ip 10.1.1.1 port 23

SNAT rule count: 0

Firewall rule count: 1

Rule ID : 3059

Rule : inout protocol any stateless from any to any accept

疎通とセッション情報の確認

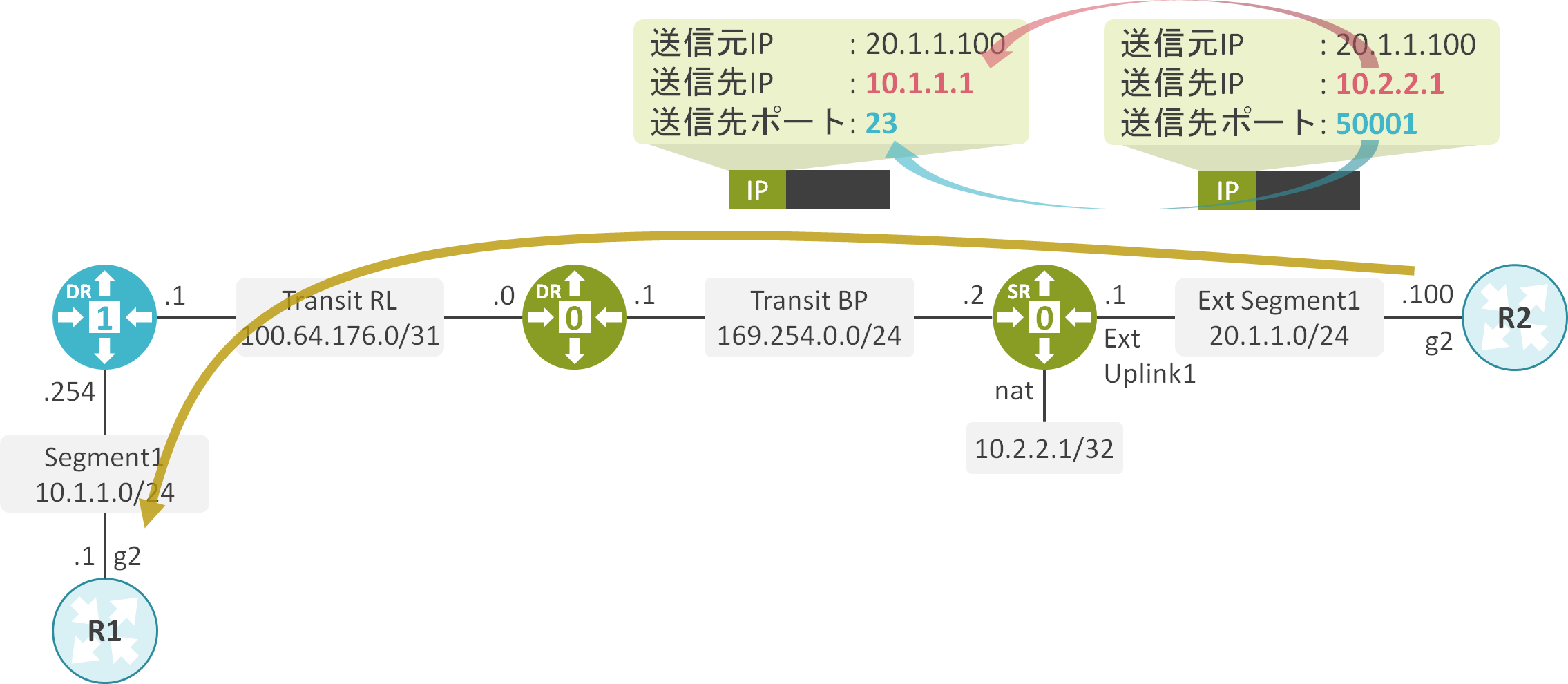

R2の20.1.1.100から10.2.2.1に対してTCP 50001番を使用してTelnetを実施します。

R2の20.1.1.100から10.2.2.1へのTelnetが成功していることが確認できます。

R2

R2#telnet 10.2.2.1 50001 /source-interface GigabitEthernet2

Trying 10.2.2.1, 50001 ... Open

R1#

R1は20.1.1.100からTCP 23番宛のTCPパケットを受信していることが確認できます。

R1

R1#show tcp brief

TCB Local Address Foreign Address (state)

7F6FE6037B10 10.1.1.1.23 20.1.1.100.11777 ESTAB

NSX Edge1のセッション情報を見ると、パケットの送信先アドレスが10.2.2.1から10.1.1.1、送信先ポート番号が50001から23に変換されれていることが確認できます。

NSX Edge1

edge1> get firewall 52a86792-791f-4d32-b826-e40a70efb6e4 connection state

Connection count: 1

20.1.1.100:11777 -> 10.1.1.1:23 (10.2.2.1:50001) dir in protocol tcp state ESTABLISHED:ESTABLISHED f-0 n-536871965

コメント