今回はNSX-TのIPsec VPNのDPDについてまとめました。

概要

IPsec VPNのDPDについて

IPsec VPNを確立しているルータ間ではお互いの死活監視のためにKeepaliveをやり取りします。もし、一定時間Keepaliveを受信できない場合、対向ルータに障害が発生したと判断し、SAを削除します。

IPsec VPNでは、この死活監視機能をDPD(Deep Peer Detection)と呼びます。

検証結果

検証内容、構成

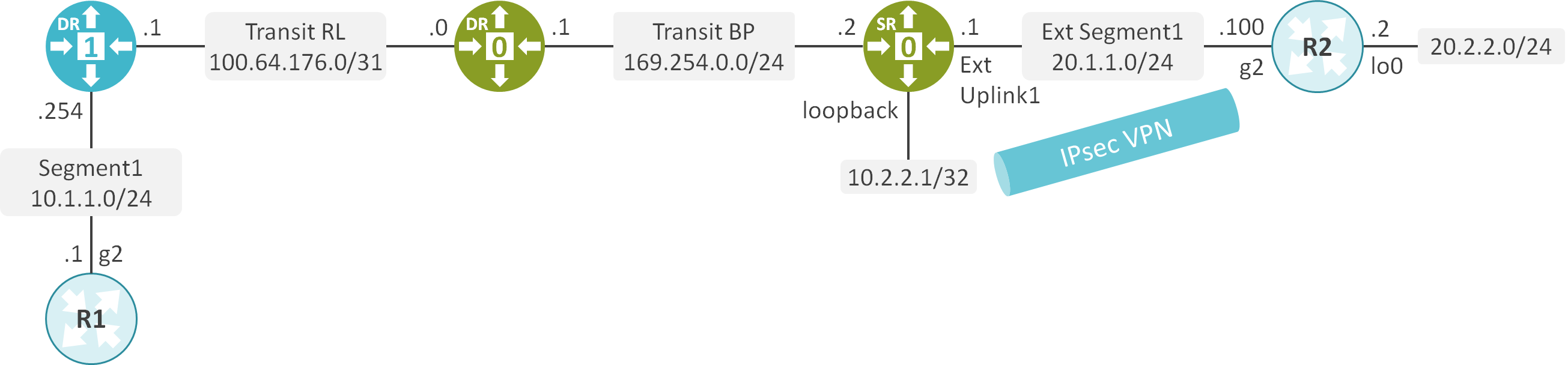

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRとR2間でIPsec VPNを確立し、10.1.1.0/24と20.2.2.0/24間の通信をESPで暗号化します。

IKEにばバージョン2のIKEv2を使用します。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

crypto ikev2 proposal IKEV2_PROPOSAL

encryption aes-cbc-128

integrity sha256

group 14

!

crypto ikev2 policy IKEV2_POLICY

proposal IKEV2_PROPOSAL

!

crypto ikev2 keyring IKEV2_KEYRING

peer PEER_BLOCK

address 10.2.2.1

pre-shared-key Zaq12wsx!@

!

crypto ikev2 profile IKEV2_PROFILE

match identity remote address 10.2.2.1 255.255.255.255

identity local address 20.1.1.100

authentication remote pre-share

authentication local pre-share

keyring local IKEV2_KEYRING

!

crypto ipsec transform-set TRANSFORM_SET esp-gcm

mode tunnel

!

crypto map CRYPTO_MAP 10 ipsec-isakmp

set peer 10.2.2.1

set transform-set TRANSFORM_SET

set ikev2-profile IKEV2_PROFILE

match address CRYPTO_ACL

!

interface Loopback0

ip address 20.2.2.2 255.255.255.0

!

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

crypto map CRYPTO_MAP

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

!

ip access-list extended CRYPTO_ACL

10 permit ip 20.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255

デフォルトの設定値を使用

IPsecの設定

VPNサービスの定義

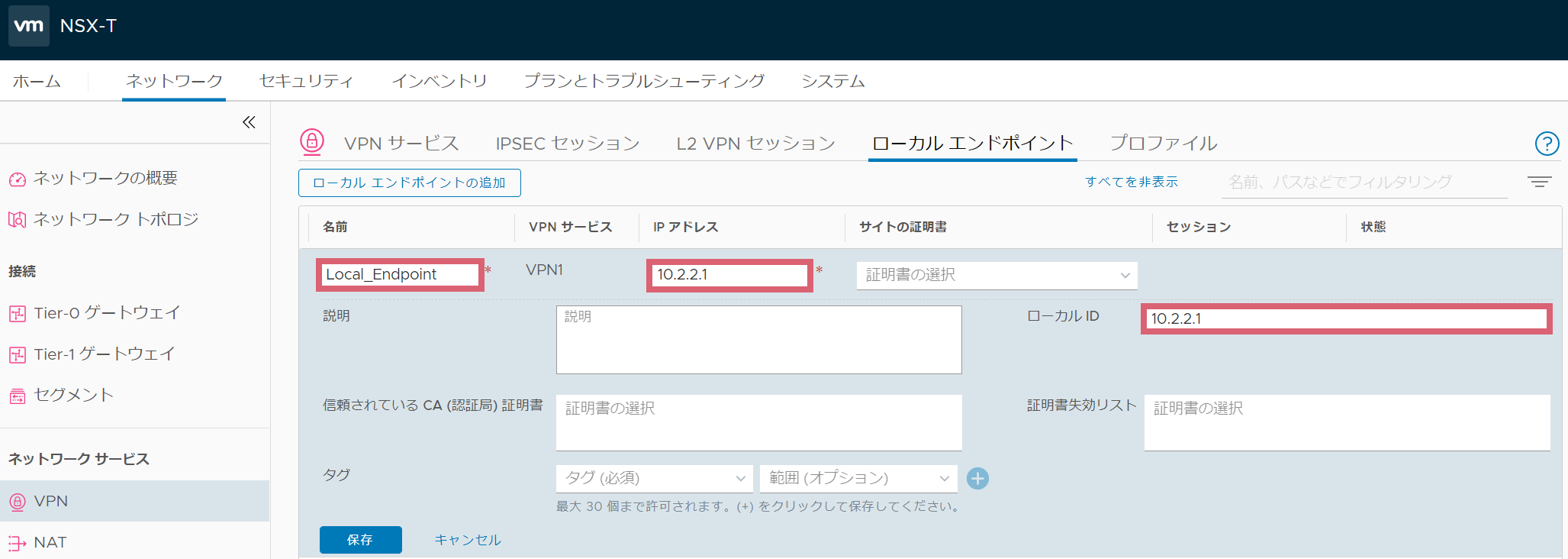

ローカルエンドポイントの定義

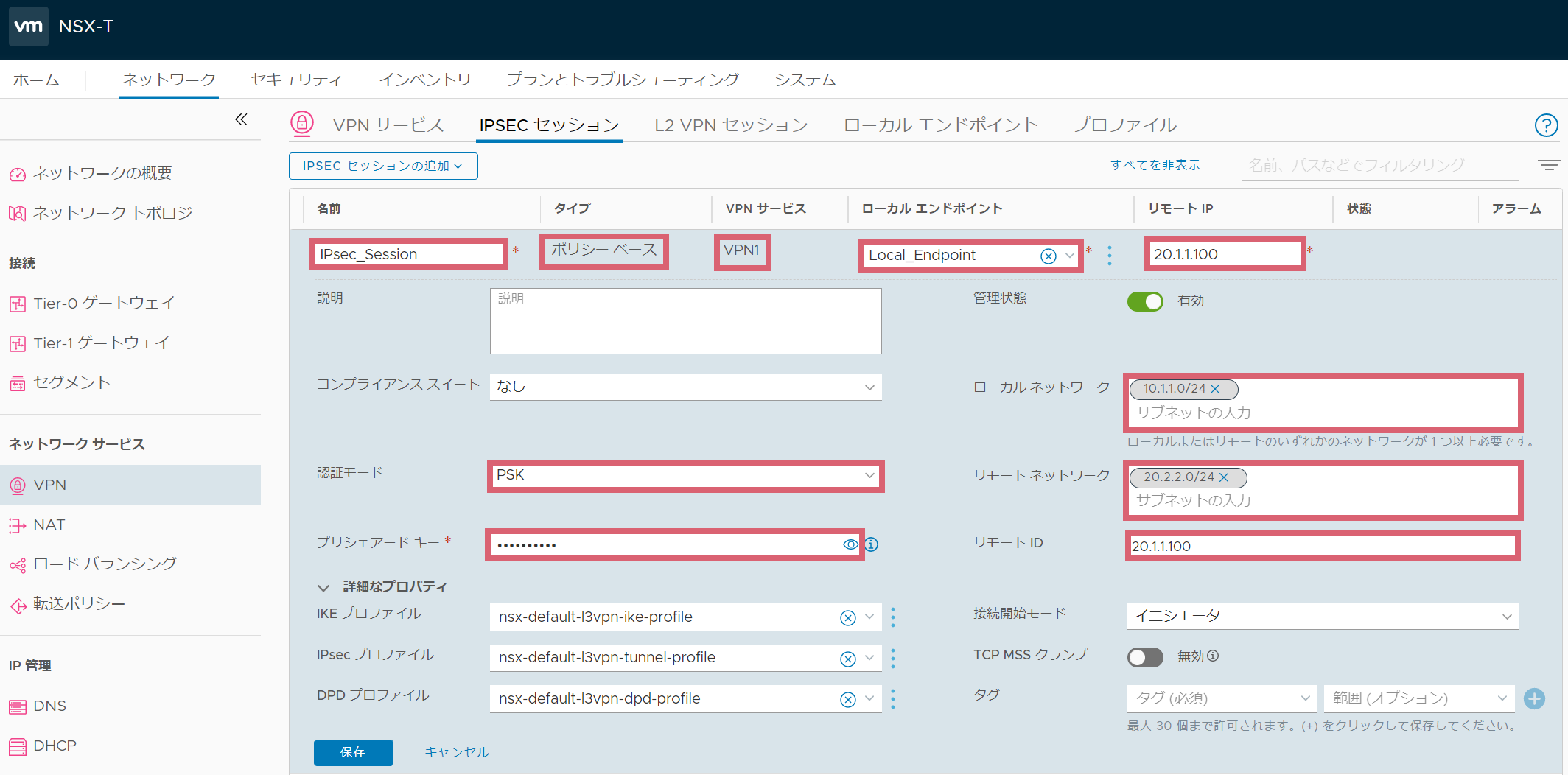

ポリシーベースのIPsecセッションの定義

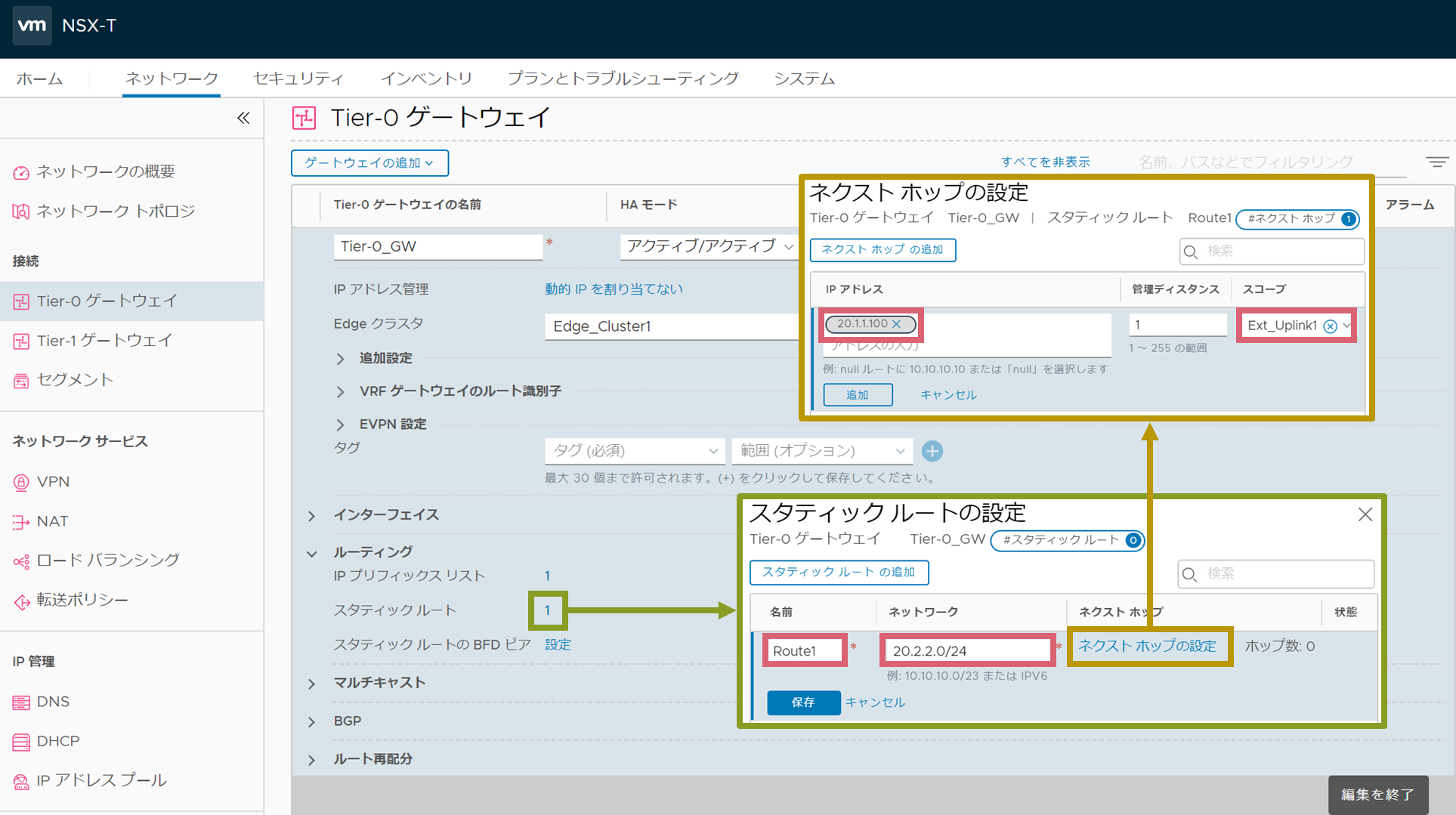

スタティックルートの設定

状態確認

Tier-0 GWのSRのDPDのKeepaliveの送信間隔が60秒であることが確認できます。

edge1> get ipsecvpn ikesa

Total Number of IKE SAs: 1

IKE Version : IKEv2

IKE Status : Up

IKE Session ID : 8193

Session Name : Tunnel-f195da00-47294555-8ad48653-c00f5b16

Session Type : Policy Based

IKE SPI Initiator : 0x13b4e00a799af762

IKE SPI Responder : 0xd3cc4c3d6bf57f34

Role : Initiator

Number of Child SA Pairs : 1

Created Timestamp : 2020-09-06 12:27:50

IKE SA Uptime : 707 sec

IKE SA Lifetime : 86400 sec

DPD Probe Interval : 60 sec

IP Address:

Local : 10.2.2.1

Remote : 20.1.1.100

Identity:

Local : 10.2.2.1 (ipv4)

Remote : 20.1.1.100 (ipv4)

Algorithm:

Encryption : aes128-cbc

Authentication : hmac-sha256-128

PRF : hmac-sha256

DH Group : 14

Authentication Method : Pre-shared key

----------------------------------------

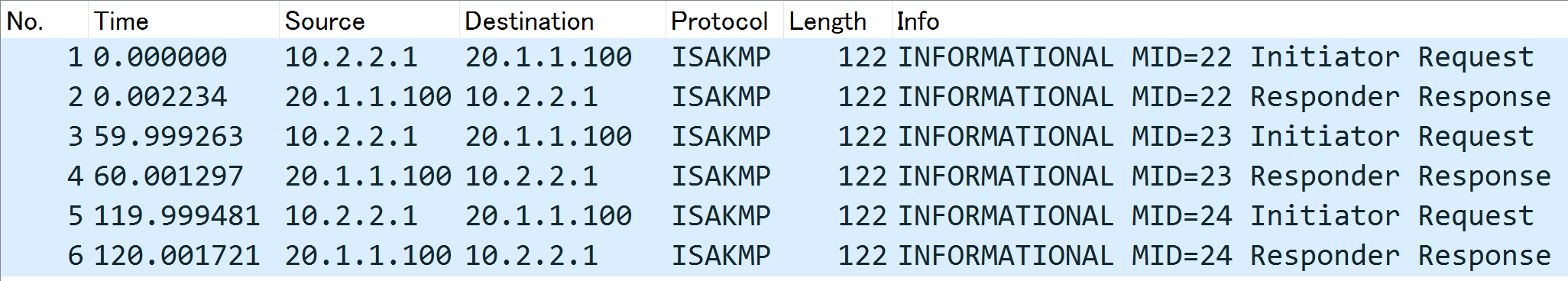

以下はTier-0 GWのSRとR2間のDPDのKeepaliveのやり取りになります。Tier-0 GWのSRは60秒間隔でDPDのKeepaliveを送信していることが確認できます。

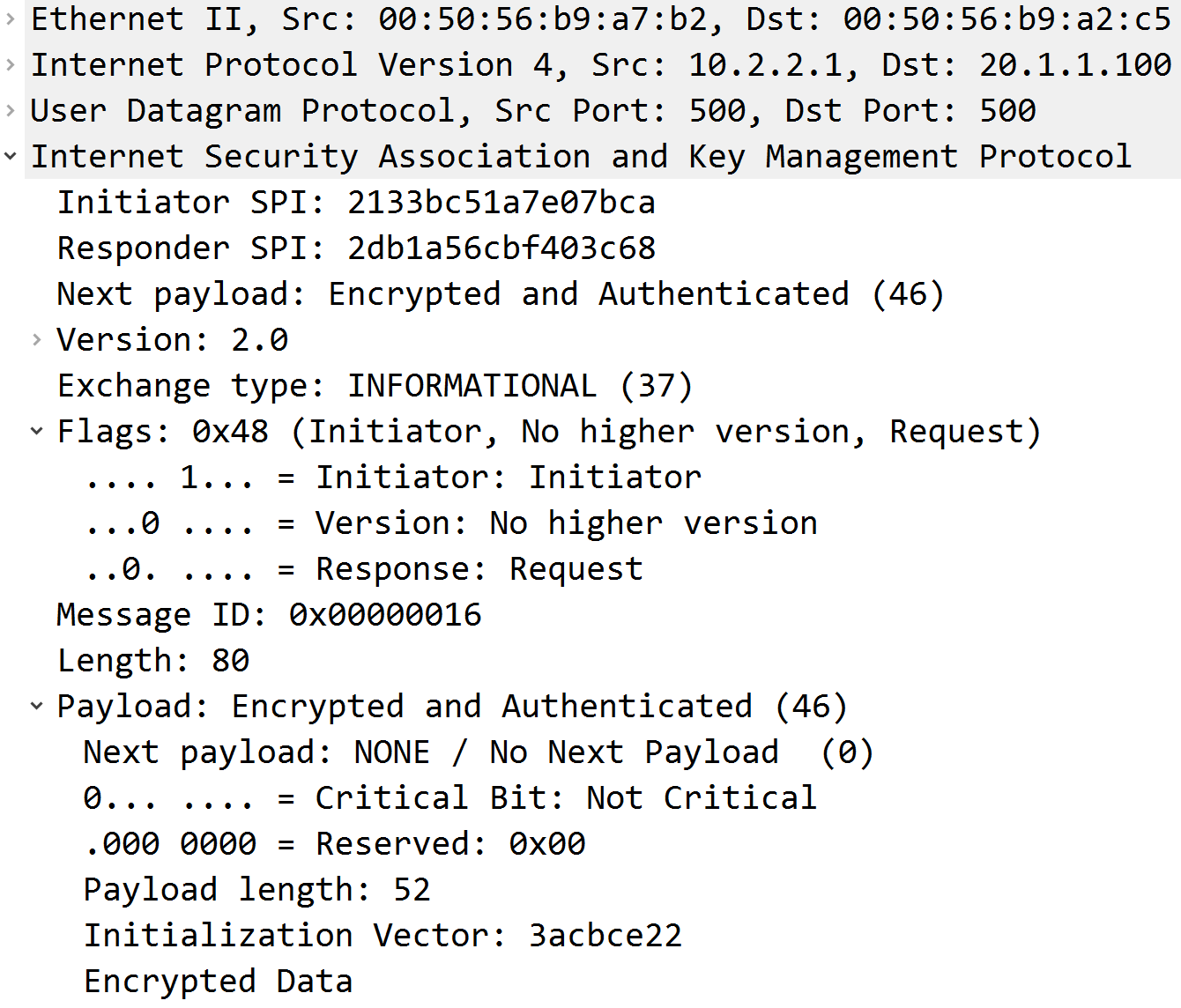

以下はTier-0 GWのSRが送信したDPDのKeepaliveのキャプチャになります。

DPD Profileを修正

IPsecの設定

DPD Profileの定義(NSX-T)

新規にDPD Profileを作成し、DPDのKeepaliveの送信間隔に10秒を指定します。

ポリシーベースのIPsecセッションの修正(NSX-T)

IPsec Sessionに先程定義したDPD Profileを適用します。

状態確認

Tier-0 GWのSRのDPDのKeepaliveの送信間隔が60秒から10秒に変化したことが確認できます。

edge1> get ipsecvpn ikesa

Total Number of IKE SAs: 1

IKE Version : IKEv2

IKE Status : Up

IKE Session ID : 8193

Session Name : Tunnel-f195da00-47294555-8ad48653-c00f5b16

Session Type : Policy Based

IKE SPI Initiator : 0x3c2c32ca72f10e9c

IKE SPI Responder : 0x30f81e9c03454da2

Role : Initiator

Number of Child SA Pairs : 1

Created Timestamp : 2020-09-06 14:14:52

IKE SA Uptime : 182 sec

IKE SA Lifetime : 86400 sec

DPD Probe Interval : 10 sec

IP Address:

Local : 10.2.2.1

Remote : 20.1.1.100

Identity:

Local : 10.2.2.1 (ipv4)

Remote : 20.1.1.100 (ipv4)

Algorithm:

Encryption : aes128-cbc

Authentication : hmac-sha256-128

PRF : hmac-sha256

DH Group : 14

Authentication Method : Pre-shared key

----------------------------------------

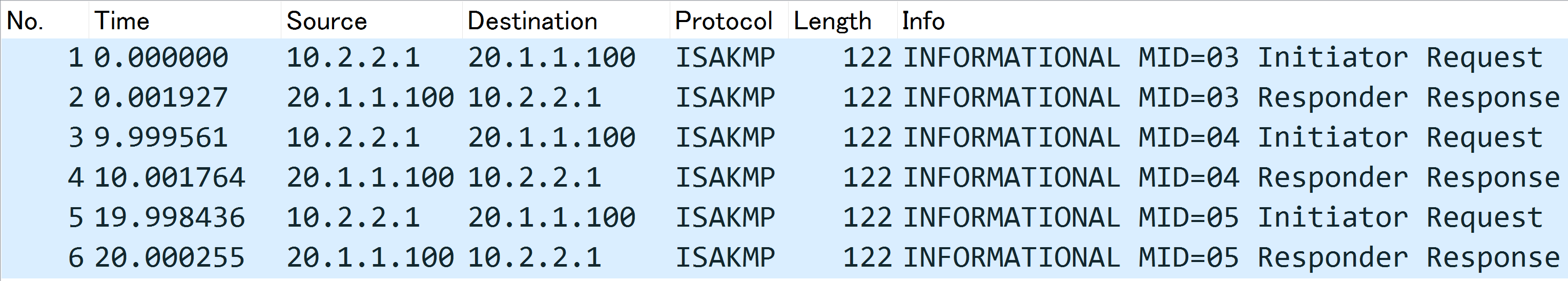

以下はTier-0 GWのSRとR2間のDPDのKeepaliveのやり取りになります。Tier-0 GWのSRは10秒間隔でDPDのKeepaliveを送信していることが確認できます。

コメント