ここでは、Viptelaのオーバレイネットワークがどのように構築されているのか、拠点間でどのようにルート情報がやり取りされているのかを順番に確認したいと思います。

検証環境、内容

検証内容

vEdge1が配置されたサイト1、vEdge2が配置されたサイト2を用意する。

そして、vEdge1とvEdge2間でオーバレイネットワークを構築し、サイト間で疎通できるようにする。

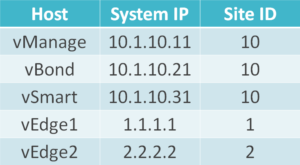

vEdge等のSystem IPとSite IDの設定は以下になります。

vEdgeのWAN回線の設定は以下になります。

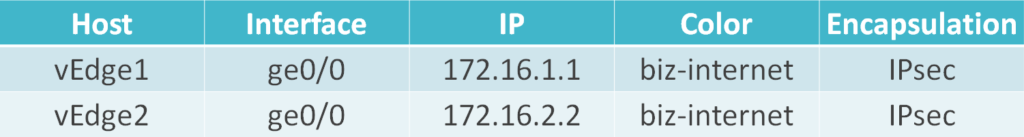

物理/論理構成

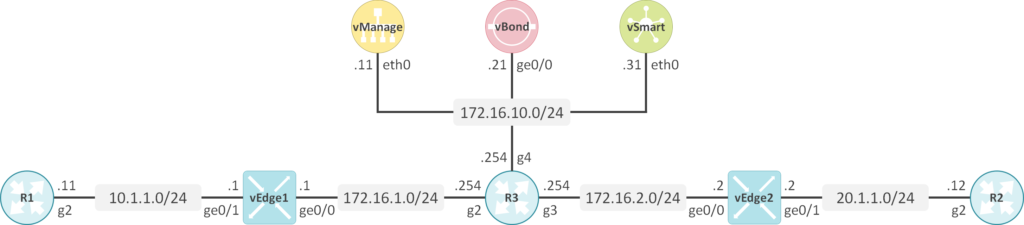

オーバレイネットワーク構成

初期設定

system

system-ip 10.1.10.11

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface eth0

ip address 172.16.10.11/24

tunnel-interface

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vBond

system-ip 10.1.10.21

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21 local vbond-only

!

vpn 0

interface ge0/0

ip address 172.16.10.21/24

tunnel-interface

encapsulation ipsec

!

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vSmart

system-ip 10.1.10.31

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface eth0

ip address 172.16.10.31/24

tunnel-interface

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vEdge1

system-ip 1.1.1.1

site-id 1

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface ge0/0

ip address 172.16.1.1/24

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

no shutdown

!

ip route 0.0.0.0/0 172.16.1.254

!

vpn 10

interface ge0/1

ip address 10.1.1.1/24

no shutdown

!

!

policy

app-visibility

system

host-name vEdge2

system-ip 2.2.2.2

site-id 2

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface ge0/0

ip address 172.16.2.2/24

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

no shutdown

!

ip route 0.0.0.0/0 172.16.2.254

!

vpn 10

interface ge0/1

ip address 20.1.1.2/24

no shutdown

interface GigabitEthernet2

ip address 10.1.1.11 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.1

interface GigabitEthernet2

ip address 20.1.1.12 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.2

interface GigabitEthernet2

ip address 172.16.1.254 255.255.255.0

!

interface GigabitEthernet3

ip address 172.16.2.254 255.255.255.0

!

interface GigabitEthernet4

ip address 172.16.10.254 255.255.255.0

動作確認

OMPネイバーの確認

vSmartとvEdge間ではBGPをベースとしたOMP(Overlay Management Protocol)と呼ばれるViptela独自のルーティングプロトコルが動作しています。

vEdgeとvSmartにおいて、OMPのネイバーが確立されているかは、show omp peerコマンドで確認できます。

vEdge1# show omp peers | tab

DOMAIN SITE OVERLAY

PEER TYPE ID ID STATE UP TIME ID

---------------------------------------------------------------

10.1.10.31 vsmart 1 10 up 11:20:28:35 1

vEdge2# show omp peers | tab

DOMAIN SITE OVERLAY

PEER TYPE ID ID STATE UP TIME ID

---------------------------------------------------------------

10.1.10.31 vsmart 1 10 up 11:20:02:18 1

vSmart# show omp peers | tab

DOMAIN SITE OVERLAY

PEER TYPE ID ID STATE UP TIME ID

-----------------------------------------------------------

1.1.1.1 vedge 1 1 up 11:20:28:46 1

2.2.2.2 vedge 1 2 up 11:20:02:50 1

vEdgeのTLOCの確認

vEdge間でオーバレイネットワークを構築するには、vEdgeがお互いのTLOC(Transport location)の情報を認識している必要があります。

TLOCはvEdgeのWAN回線のことであり、以下の様な多くの情報を含んでいます。

- System IP

- Site ID

- Color

- カプセル化方式

- WAN回線のアドレス

- etc…

まずは、vEdge1のWAN回線の設定を見てみます。

encapsulationコマンドでTLOCのカプセル化方式、colorコマンドでTLOCのColorを指定します。

colorコマンドでrestrictオプションを指定した場合、このWAN回線は、自身と同じColorのTLOCとのみオーバレイネットワーク用のIPsecトンネルを確立します。

vpn 0

interface ge0/0

ip address 172.16.1.1/24

tunnel-interface

encapsulation ipsec

color biz-internet restrict

次に、上記の設定を基に、生成されたvEdge1のTLOCを確認します。

TLOCの情報はshow omp tlocsコマンドで確認できます。

vEdge1# show omp tlocs | tab

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Stg -> staged

Inv -> invalid

PUBLIC PRIVATE

ADDRESS PSEUDO PUBLIC PRIVATE PUBLIC IPV6 PRIVATE IPV6 BFD

FAMILY TLOC IP COLOR ENCAP FROM PEER STATUS KEY PUBLIC IP PORT PRIVATE IP PORT IPV6 PORT IPV6 PORT STATUS

----------------------------------------------------------------------------------------------------------------------------------------------------

ipv4 1.1.1.1 biz-internet ipsec 0.0.0.0 C,Red,R 1 172.16.1.1 12366 172.16.1.1 12366 :: 0 :: 0 up

show omp tlocs detailコマンドでより詳細なTLOCの情報が確認できます。

vEdge1# show omp tlocs detail

PSEUDO ATTRIBUTE BFD UNKNOWN QOS

KEY TYPE STATUS DOMAIN ID SITE ID PREFERENCE TAG STALE CARRIER GROUPS BORDER ATTRIBUTE LEN WEIGHT GEN ID VERSION ORIGINATOR RESTRICT OVERLAY ID BANDWIDTH GROUP

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

1 installed up - 1 0 - - default [ 0 ] - - 1 0x80000002 3 1.1.1.1 1 - 0 default-group

ADVERTISED TO:

peer 10.1.10.31

Attributes:

encap-key not set

encap-proto 0

encap-spi 270

encap-auth sha1-hmac,ah-sha1-hmac

encap-encrypt aes256

public-ip 172.16.1.1

public-port 12366

private-ip 172.16.1.1

private-port 12366

public-ip ::

public-port 0

private-ip ::

private-port 0

domain-id not set

site-id 1

overlay-id not set

preference 0

tag not set

stale not set

weight 1

version 3

gen-id 0x80000002

carrier default

restrict 1

groups [ 0 ]

bandwidth 0

qos-group default-group

border not set

unknown-attr-len not set

同様の方法で、vEdge2のTLOCを確認します。

vEdge2# show omp tlocs | tab

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Stg -> staged

Inv -> invalid

PUBLIC PRIVATE

ADDRESS PSEUDO PUBLIC PRIVATE PUBLIC IPV6 PRIVATE IPV6 BFD

FAMILY TLOC IP COLOR ENCAP FROM PEER STATUS KEY PUBLIC IP PORT PRIVATE IP PORT IPV6 PORT IPV6 PORT STATUS

----------------------------------------------------------------------------------------------------------------------------------------------------

ipv4 2.2.2.2 biz-internet ipsec 0.0.0.0 C,Red,R 1 172.16.2.2 12386 172.16.1.1 12386 :: 0 :: 0 up

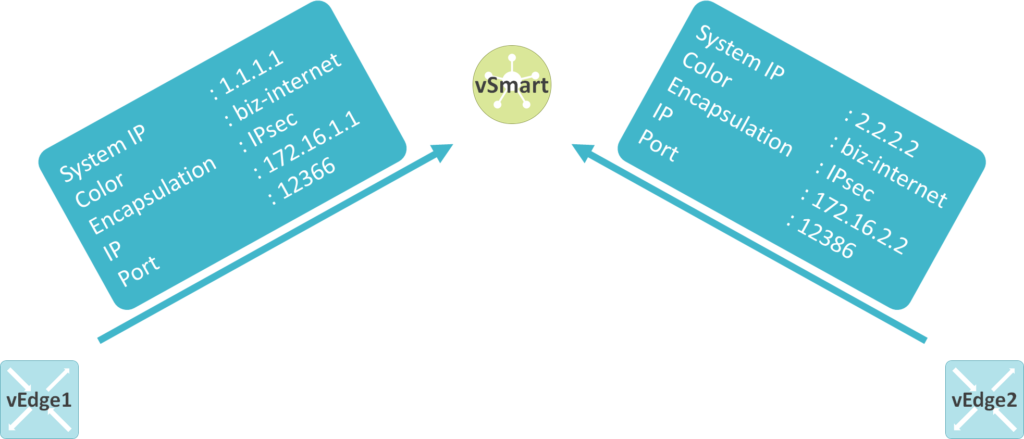

vEdgeとvSmart間のTLOCのやり取りの確認

vEdgeはTLOC生成後、OMPを使用して、自身のTLOCをvSmartに転送します。

vSmartでshow omp tlocsコマンドを実行し、vEdge1とvEdge2のTLOCを学習していることを確認します。

vSmart# show omp tlocs | tab

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Stg -> staged

Inv -> invalid

PUBLIC PRIVATE

ADDRESS PSEUDO PUBLIC PRIVATE PUBLIC IPV6 PRIVATE IPV6 BFD

FAMILY TLOC IP COLOR ENCAP FROM PEER STATUS KEY PUBLIC IP PORT PRIVATE IP PORT IPV6 PORT IPV6 PORT STATUS

-----------------------------------------------------------------------------------------------------------------------------------------------

ipv4 1.1.1.1 biz-internet ipsec 1.1.1.1 C,I,R 1 172.16.1.1 12366 172.16.1.1 12366 :: 0 :: 0 -

2.2.2.2 biz-internet ipsec 2.2.2.2 C,I,R 1 172.16.2.2 12386 172.16.2.2 12386 :: 0 :: 0 -

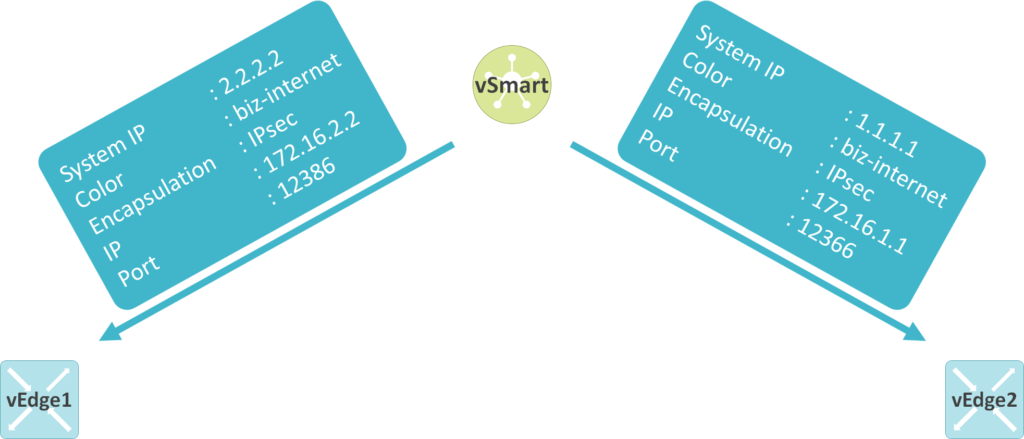

デフォルトで、vSmartは特定のvEdgeから学習したTLOCを、他のvEdgeにそのまま転送します。

では、vEdge1とvEdge2で再度show omp tlocsコマンドを実行して、vEdge1はvEdge2のTLOC、vEdge2はvEdge1のTLOCを学習していることを確認します。

vEdge1# show omp tlocs | tab

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Stg -> staged

Inv -> invalid

PUBLIC PRIVATE

ADDRESS PSEUDO PUBLIC PRIVATE PUBLIC IPV6 PRIVATE IPV6 BFD

FAMILY TLOC IP COLOR ENCAP FROM PEER STATUS KEY PUBLIC IP PORT PRIVATE IP PORT IPV6 PORT IPV6 PORT STATUS

-----------------------------------------------------------------------------------------------------------------------------------------------

ipv4 1.1.1.1 biz-internet ipsec 0.0.0.0 C,Red,R 1 172.16.1.1 12366 172.16.1.1 12366 :: 0 :: 0 up

2.2.2.2 biz-internet ipsec 10.1.10.31 C,I,R 1 172.16.2.2 12386 172.16.2.2 12386 :: 0 :: 0 up

vEdge2# show omp tlocs | tab

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Stg -> staged

Inv -> invalid

PUBLIC PRIVATE

ADDRESS PSEUDO PUBLIC PRIVATE PUBLIC IPV6 PRIVATE IPV6 BFD

FAMILY TLOC IP COLOR ENCAP FROM PEER STATUS KEY PUBLIC IP PORT PRIVATE IP PORT IPV6 PORT IPV6 PORT STATUS

-----------------------------------------------------------------------------------------------------------------------------------------------

ipv4 1.1.1.1 biz-internet ipsec 10.1.10.31 C,I,R 1 172.16.1.1 12366 172.16.1.1 12366 :: 0 :: 0 up

2.2.2.2 biz-internet ipsec 0.0.0.0 C,Red,R 1 172.16.2.2 12386 172.16.2.2 12386 :: 0 :: 0 up

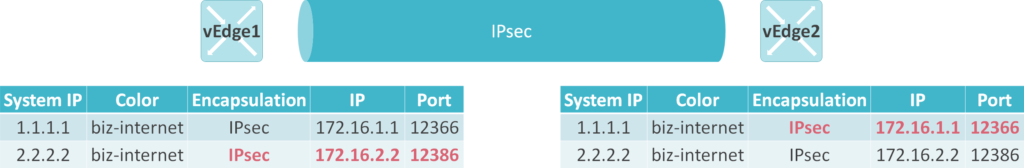

vEdge間のオーバレイネットワーク用のIPsecトンネルの確認

vSmart経由でTLOCが交換されると、vEdgeは対向のvEdgeのIPアドレス、ポート番号等が分かります。

この結果、vEdge間でオーバレイネットワーク用のIPsecトンネルが確立されます。

show ipsec outbound-connectionsコマンドでデータ送信用のSA(Security Association)、show ipsec inbound-connectionsコマンドでデータ受信用のSAが確認できます。

vEdge1# show ipsec outbound-connections | tab

TC

REMOTE SPI LOCAL

SOURCE DEST TLOC TUNNEL TLOC REMOTE TLOC AUTHENTICATION ENCRYPT AUTH KEY NEGOTIATED PER PKEY PEER TLOC LOCAL TLOC

SOURCE IP PORT DEST IP PORT SPI INDEX MTU ADDRESS COLOR USED KEY HASH HASH ALGO TUN HASH SPI ADDRESS COLOR

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

172.16.1.1 12366 172.16.2.2 12386 269 32773 1441 2.2.2.2 biz-internet AH_SHA1_HMAC *****43a4 *****43a4 AES-GCM-256 8 NONE 0 1.1.1.1 biz-internet

vEdge1# show ipsec inbound-connections | tab

TC

LOCAL REMOTE LOCAL REMOTE NEGOTIATED SPI

TLOC LOCAL TLOC TLOC REMOTE TLOC TLOC TLOC SOURCE DEST ENCRYPTION PER PKEY PEER

ADDRESS COLOR ADDRESS COLOR INDEX INDEX SOURCE IP PORT DEST IP PORT ALGO TUN HASH SPI

-----------------------------------------------------------------------------------------------------------------------------------

1.1.1.1 biz-internet 2.2.2.2 biz-internet 32772 32773 172.16.2.2 12386 172.16.1.1 12366 AES-GCM-256 8 NONE 0

vEdge2# show ipsec outbound-connections | tab

TC

REMOTE SPI LOCAL

SOURCE DEST TLOC TUNNEL TLOC REMOTE TLOC AUTHENTICATION ENCRYPT AUTH KEY NEGOTIATED PER PKEY PEER TLOC LOCAL TLOC

SOURCE IP PORT DEST IP PORT SPI INDEX MTU ADDRESS COLOR USED KEY HASH HASH ALGO TUN HASH SPI ADDRESS COLOR

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

172.16.2.2 12386 172.16.1.1 12366 270 32771 1441 1.1.1.1 biz-internet AH_SHA1_HMAC *****6b4c *****6b4c AES-GCM-256 8 NONE 0 2.2.2.2 biz-internet

vEdge2# show ipsec inbound-connections | tab

TC

LOCAL REMOTE LOCAL REMOTE NEGOTIATED SPI

TLOC LOCAL TLOC TLOC REMOTE TLOC TLOC TLOC SOURCE DEST ENCRYPTION PER PKEY PEER

ADDRESS COLOR ADDRESS COLOR INDEX INDEX SOURCE IP PORT DEST IP PORT ALGO TUN HASH SPI

-----------------------------------------------------------------------------------------------------------------------------------

2.2.2.2 biz-internet 1.1.1.1 biz-internet 32770 32771 172.16.1.1 12366 172.16.2.2 12386 AES-GCM-256 8 NONE 0

vEdge間のBFDネイバーの確認

vEdge間でオーバレイネットワーク用のIPsecトンネルが確立されると、IPsecトンネル上でBFDを動作させ、お互いに死活監視を実施します。

BFDを使用することで、オーバレイネットワークを構築するIPsecトンネルのダウンを高速に検出し、即座に別の正常なIPsecトンネルにトラフィックを迂回させることが可能になります。

vEdge間のBFDネイバーはshow bfd sessionsコマンドで確認できます。

vEdge1# show bfd sessions | tab

SRC DST SYSTEM SITE DETECT TX

SRC IP DST IP PROTO PORT PORT IP ID LOCAL COLOR COLOR STATE MULTIPLIER INTERVAL UPTIME TRANSITIONS

----------------------------------------------------------------------------------------------------------------------------------------------

172.16.1.1 172.16.2.2 ipsec 12366 12386 2.2.2.2 2 biz-internet biz-internet up 7 1000 6:13:29:36 0

vEdge2# show bfd sessions | tab

SRC DST SYSTEM SITE DETECT TX

SRC IP DST IP PROTO PORT PORT IP ID LOCAL COLOR COLOR STATE MULTIPLIER INTERVAL UPTIME TRANSITIONS

----------------------------------------------------------------------------------------------------------------------------------------------

172.16.2.2 172.16.1.1 ipsec 12386 12366 1.1.1.1 1 biz-internet biz-internet up 7 1000 6:13:36:03 0

LAN側の設定

ViptelaのLAN側が所属するVPNをService VPNと呼びます。

Service VPNの設定はTransport VPN等の設定方法と同じで、VPNを定義後、所属させるインタフェースの指定やIPアドレス、ルーティング等の設定をします。

vpn 10

interface ge0/1

ip address 10.1.1.1/24

no shutdown

vpn 10

interface ge0/1

ip address 20.1.1.2/24

no shutdown

Service VPNのルーティングテーブルは、show ip route vpn <VPNのID>コマンドで確認できます。

vEdge1# show ip routes vpn 10 | tab

ADDRESS PATH PROTOCOL NEXTHOP NEXTHOP NEXTHOP

VPN FAMILY PREFIX ID PROTOCOL SUB TYPE METRIC IFNAME ADDR TLOC IP COLOR ENCAP VPN STATUS

-------------------------------------------------------------------------------------------------------------------------------

10 ipv4 10.1.1.0/24 0 connected - 0 ge0/1 - - - - - F,S

vEdge2# show ip routes vpn 10 | tab

ADDRESS PATH PROTOCOL NEXTHOP NEXTHOP NEXTHOP

VPN FAMILY PREFIX ID PROTOCOL SUB TYPE METRIC IFNAME ADDR TLOC IP COLOR ENCAP VPN STATUS

-------------------------------------------------------------------------------------------------------------------------------

10 ipv4 20.1.1.0/24 0 connected - 0 ge0/1 - - - - - F,S

vEdgeが生成したルート情報の確認

Service VPNを設定後、vEdge間でOMPを使用してService VPNのルート情報が交換されます。

OMPで交換されるService VPNのルート情報はshow omp routesコマンドで確認できます。

detailオプションを付けることで、より詳細な情報を確認できます。

OMPで交換されるService VPNのルート情報には、そのルートがどのvEdgeのどのTLOCの先に存在するかが分かるように、System IP、Color、カプセル化方式が格納されています。

これらの3つの情報を使用することで、TLOCを一意に識別することができます。

vEdge1# show omp routes detail

---------------------------------------------------

omp route entries for vpn 10 route 10.1.1.0/24

---------------------------------------------------

RECEIVED FROM:

peer 0.0.0.0

path-id 68

label 1003

status C,Red,R

loss-reason not set

lost-to-peer not set

lost-to-path-id not set

Attributes:

originator 1.1.1.1

type installed

tloc 1.1.1.1, biz-internet, ipsec

ultimate-tloc not set

domain-id not set

overlay-id 1

site-id 1

preference not set

tag not set

origin-proto connected

origin-metric 0

as-path not set

unknown-attr-len not set

vEdge2# show omp routes detail

---------------------------------------------------

omp route entries for vpn 10 route 20.1.1.0/24

---------------------------------------------------

RECEIVED FROM:

peer 0.0.0.0

path-id 68

label 1004

status C,Red,R

loss-reason not set

lost-to-peer not set

lost-to-path-id not set

Attributes:

originator 2.2.2.2

type installed

tloc 2.2.2.2, biz-internet, ipsec

ultimate-tloc not set

domain-id not set

overlay-id 1

site-id 2

preference not set

tag not set

origin-proto connected

origin-metric 0

as-path not set

unknown-attr-len not set

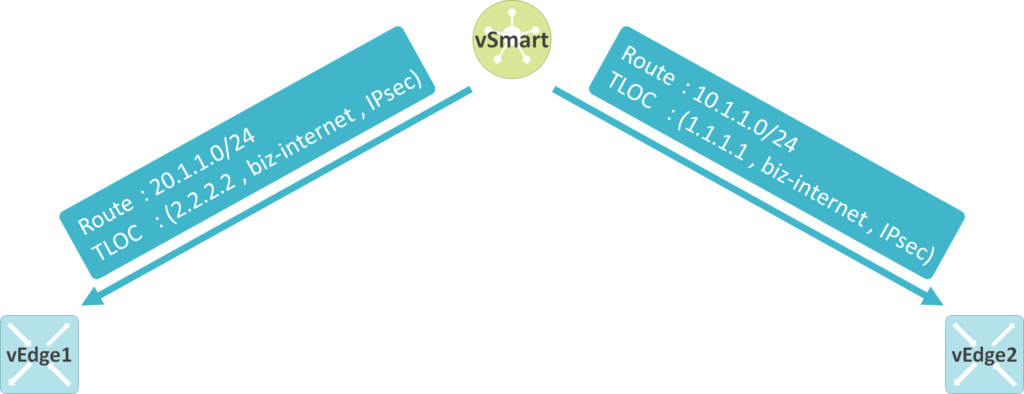

vEdgeとvSmart間のルート情報のやり取りの確認

各vEdgeは、自身が生成したルート情報を、OMPを使用してvSmartに送信します。

vSmartでshow omp routesコマンドを実行し、vEdge1とvEdge2のService VPNのルート情報を学習していることを確認します。

vSmart# show omp routes

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Inv -> invalid

Stg -> staged

U -> TLOC unresolved

PATH ATTRIBUTE

VPN PREFIX FROM PEER ID LABEL STATUS TYPE TLOC IP COLOR ENCAP PREFERENCE

-----------------------------------------------------------------------------------------------------

10 10.1.1.0/24 1.1.1.1 68 1003 C,R installed 1.1.1.1 biz-internet ipsec -

10 20.1.1.0/24 2.2.2.2 68 1004 C,R installed 2.2.2.2 biz-internet ipsec -

デフォルトで、vSmartは特定のvEdgeから学習したルート情報を、他のvEdgeにそのまま転送します。

では、vEdge1とvEdge2で再度show omp tlocsコマンドを実行して、vEdge1とvEdge2がお互いのService VPNのルート情報を学習しているか確認します。

vEdge1# show omp routes

Code:

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Inv -> invalid

Stg -> staged

U -> TLOC unresolved

PATH ATTRIBUTE

VPN PREFIX FROM PEER ID LABEL STATUS TYPE TLOC IP COLOR ENCAP PREFERENCE

------------------------------------------------------------------------------------------------------

10 10.1.1.0/24 0.0.0.0 68 1003 C,Red,R installed 1.1.1.1 biz-internet ipsec -

10 20.1.1.0/24 10.1.10.31 2 1004 C,I,R installed 2.2.2.2 biz-internet ipsec -

vEdge2# show omp routes

Code:

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Inv -> invalid

Stg -> staged

U -> TLOC unresolved

PATH ATTRIBUTE

VPN PREFIX FROM PEER ID LABEL STATUS TYPE TLOC IP COLOR ENCAP PREFERENCE

-------------------------------------------------------------------------------------------------------

10 10.1.1.0/24 10.1.10.31 2 1003 C,I,R installed 1.1.1.1 biz-internet ipsec -

10 20.1.1.0/24 0.0.0.0 68 1004 C,Red,R installed 2.2.2.2 biz-internet ipsec -

OMPによるルート情報の交換が完了したので、vEdge1とvEdge2でshow ip route vpn <VPNのID>コマンドを実行し、Service VPNのルーティングテーブルを確認します

OMP経由で学習した対向拠点のルート情報がルーティングテーブルに投入されていることが分かります。

vEdge1# show ip routes vpn 10 | tab

ADDRESS PATH PROTOCOL NEXTHOP NEXTHOP NEXTHOP

VPN FAMILY PREFIX ID PROTOCOL SUB TYPE METRIC IFNAME ADDR TLOC IP COLOR ENCAP VPN STATUS

-------------------------------------------------------------------------------------------------------------------------------

10 ipv4 10.1.1.0/24 0 connected - 0 ge0/1 - - - - - F,S

10 ipv4 20.1.1.0/24 0 omp - 0 - - 2.2.2.2 biz-internet ipsec - F,S

vEdge2# show ip routes vpn 10 | tab

ADDRESS PATH PROTOCOL NEXTHOP NEXTHOP NEXTHOP

VPN FAMILY PREFIX ID PROTOCOL SUB TYPE METRIC IFNAME ADDR TLOC IP COLOR ENCAP VPN STATUS

-------------------------------------------------------------------------------------------------------------------------------

10 ipv4 10.1.1.0/24 0 omp - 0 - - 1.1.1.1 biz-internet ipsec - F,S

10 ipv4 20.1.1.0/24 0 connected - 0 ge0/1 - - - - - F,S

拠点間の疎通確認

vEdge間でのオーバレイトンネルの確立、ルート情報の交換が完了したので、サイト間で疎通可能か確認します。

サイト1のR1からサイト2のR2へのPingが成功したので、オーバレイ経由でサイト間で疎通可能なことが分かりました。

R1#ping 20.1.1.12 source 10.1.1.11

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.1.1.12, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.11

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

vEdgeでのフローの確認

vEdgeでshow app dpi flowsコマンドを実行することで、vEdge上を経由しているフローのより詳細な情報が確認できます。

show app dpi flowsコマンドでフローを確認するには、vEdgeでapp-visibilityコマンドを設定しておく必要があります。

policy

app-visibility

show app dpi flowsコマンドは、Viptelaの案件の構築、検証フェーズにおいて、設計通りに正しくフローが制御されているか確認する際に使うコマンドなので、是非覚えておいて頂ければと思います。

注意点として、show app dpi flowsコマンドでは、ICMP、BGP、OSPF、PIMのフローは確認することができないため、今回はR1からR2にTelnetを実施し、フローを確認します。

フローが経由しているTLOCの情報等が確認できます。

vEdge1# show app dpi flows detail

app dpi flows vpn 10 10.1.1.11 20.1.1.12 50689 23 tcp

application telnet

family Terminal

active-since 2020-03-23T23:17:13+00:00

packets 23

octets 1013

tunnels-in 1

local-tloc TLOC IP 1.1.1.1

local-tloc color biz-internet

local-tloc encap ipsec

remote-tloc TLOC IP 2.2.2.2

remote-tloc color biz-internet

remote-tloc encap ipsec

packets 12

octets 531

start-time 2020-03-23T23:17:13+00:00

tunnels-out 1

local-tloc ip 1.1.1.1

local-tloc color biz-internet

local-tloc encap ipsec

remote-tloc TLOC IP 2.2.2.2

remote-tloc color biz-internet

remote-tloc encap ipsec

packets 11

octets 482

start-time 2020-03-23T23:17:13+00:00

コメント