Viptelaでは、一般的にvManage/vBond/vSmartはSaaSとして提供されており、オンプレ環境にはvEdge/cEdgeのみ配置します。

おそらくですが、個人ではSaaSサービスは契約できないため、個人レベルで容易にViptelaを触ることは難しいです。

ですが、vManage/vBond/vSmartはOVAファイルとしても提供されております。

今回は、自宅のESXiサーバ上にvManage/vBond/vSmart/vEdgeを展開して、完全にオンプレミスでViptelaが構築できましたので、構築方法を説明したいと思います。

ESXiのバージョンは6.7U3、Viptelaは19.3になります。

事前準備

ViptelaのOVAファイルの用意

vManage、vSmart、vEdge用の3つのOVAファイルを頑張って用意する必要があります。

vEdgeがvBondの役割を担うため、vBond専用のOVAファイルは存在しません。

今回は以下のOVAファイルを使用しました。

- viptela-vmanage-19.3.0-genericx86-64.ova

- viptela-smart-19.3.0-genericx86-64.ova

- viptela-edge-19.3.0-genericx86-64.ova

WAN Edge Router Authorized Serial Number Fileの用意

Viptelaでは、最終的にvManageからvEdgeを操作するのですが、事前にvManageに登録されたシリアル番号と一致するvEdgeのみvManageから操作可能です。

vManageにvEdgeのシリアル番号を登録する手法は、主に2種類あります。

1つ目の方法は、Smart AccountにvEdgeのシリアル番号を登録し、vManageとSmart Accountを連携されることで、vManageは操作可能なvEdgeのシリアル番号の情報を取得します。

2つ目の方法は、Smart Accout上で、vEdgeのシリアル番号の情報をファイル(.viptela)として生成し、手動でvManageにインポートします。

なので、完全にオンプレミスでViptela環境を構築するには、このシリアル番号の情報が含まれたファイルを用意する必要があります。

cloud-initをインストールしたLinux OSの用意

今回、vEdgeは仮想マシンとして用意するため、作成したvEdgeのシリアル番号はランダムに生成されてしまいます。

その結果、vManage側に登録してあるシリアル番号と、仮想マシンとして用意したvEdgeのシリアル番号が異なり、vManageからvEdgeを操作できなくなってしまいます。

この問題を回避するためのツールがcloud-initになります。

cloud-initはインスタンス起動時の初期セットアップを実施するためのツールになります。

今回の場合では、cloud-initを使用することで、仮想マシンとして作成したvEdgeのシリアル番号を意図した値に強制的に変更できます。

まずは、ESXi上にLinux系のOSを用意し、cloud-init用のISOを作成するためのツールをインストールします。

[root@localhost ~]# yum install cloud-utils

Failed to set locale, defaulting to C

Loaded plugins: fastestmirror, langpacks

Loading mirror speeds from cached hostfile

* base: ftp.riken.jp

* extras: ftp.riken.jp

* updates: ftp.riken.jp

Resolving Dependencies

--> Running transaction check

.

<一部省略>

.

Installed:

cloud-utils.x86_64 0:0.27-20.el7.centos

Dependency Installed:

cloud-utils-growpart.noarch 0:0.29-5.el7

euca2ools.noarch 0:2.1.4-1.el7.centos

m2crypto.x86_64 0:0.21.1-17.el7

python-boto.noarch 0:2.25.0-2.el7.centos

python-cffi.x86_64 0:1.6.0-5.el7

python-enum34.noarch 0:1.0.4-1.el7

python-idna.noarch 0:2.4-1.el7

python-ipaddress.noarch 0:1.0.16-2.el7

python-paramiko.noarch 0:2.1.1-9.el7

python-ply.noarch 0:3.4-11.el7

python-pycparser.noarch 0:2.14-1.el7

python2-cryptography.x86_64 0:1.7.2-2.el7

python2-pyasn1.noarch 0:0.1.9-7.el7

Dependency Updated:

openssl.x86_64 1:1.0.2k-19.el7 openssl-libs.x86_64 1:1.0.2k-19.el7

Complete!

また、後で必要になってくるFTPも一緒にインストールします。

[root@localhost ~]# yum install ftp

Failed to set locale, defaulting to C

Loaded plugins: fastestmirror, langpacks

Loading mirror speeds from cached hostfile

* base: ftp-srv2.kddilabs.jp

* extras: ftp-srv2.kddilabs.jp

* updates: ftp-srv2.kddilabs.jp

Resolving Dependencies

--> Running transaction check

.

<一部省略>

.

Installed:

ftp.x86_64 0:0.17-67.el7

Complete!

vManageの構築

ここでは、ESXi上に仮想マシンとしてvManageを構築する方法を説明します。

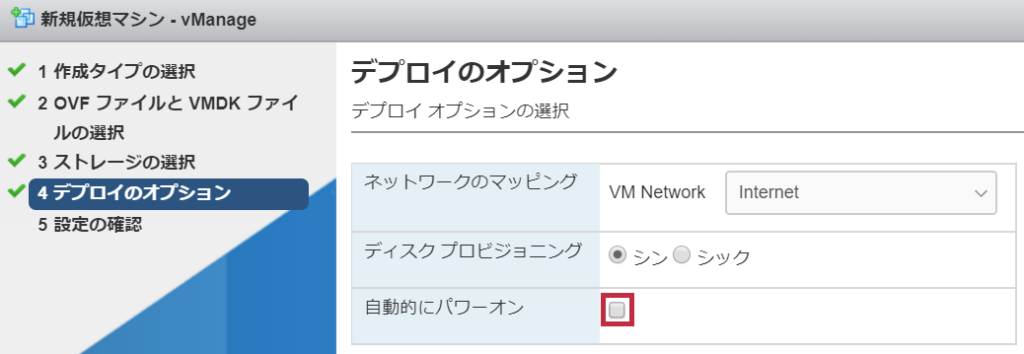

vManageのデプロイ

まずは、vManageのOVAファイルをESXi上にデプロイします。

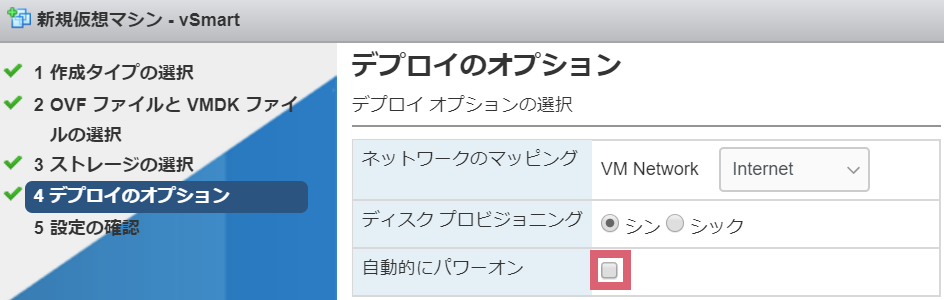

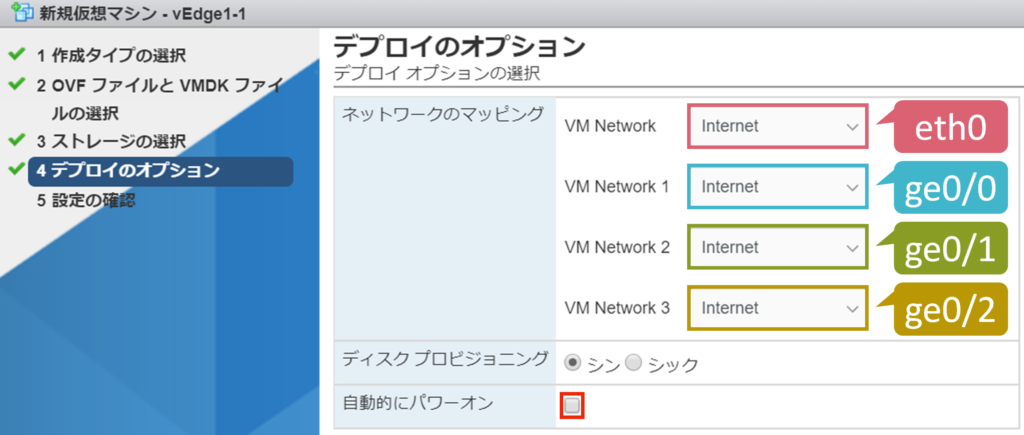

デプロイ時の注意点としては、デプロイ完了後に即座に仮想マシンが起動しないように、自動的にパワーオンのチェックを外します。

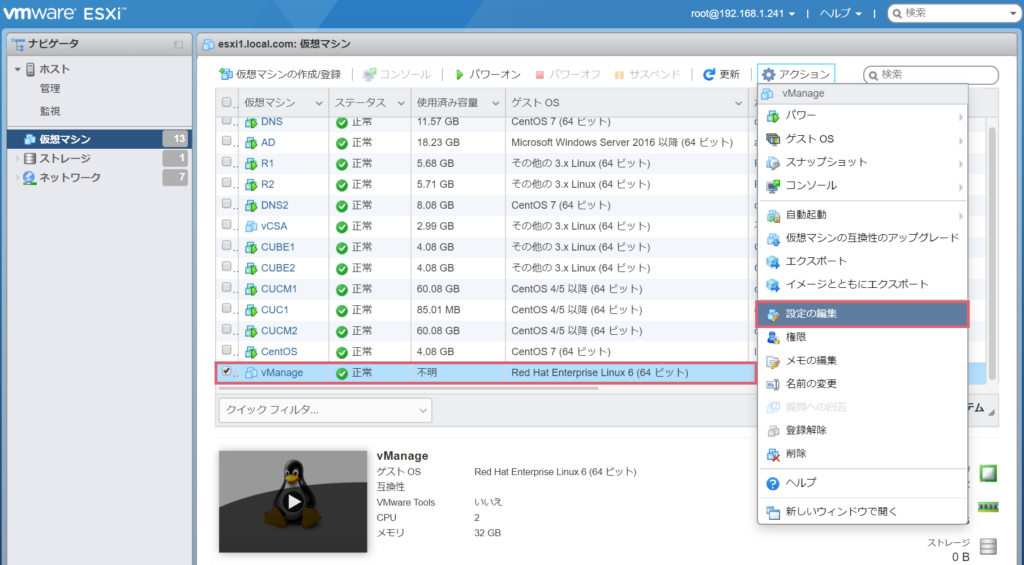

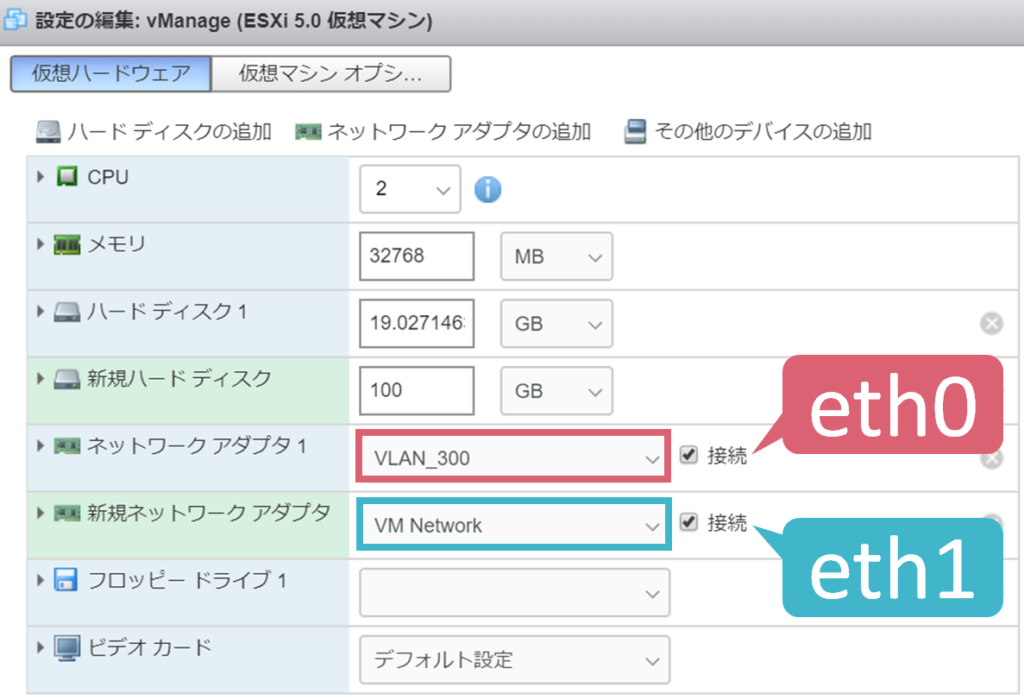

デプロイ完了後、vManage用の仮想マシンを選択して、設定の編集をクリックします。

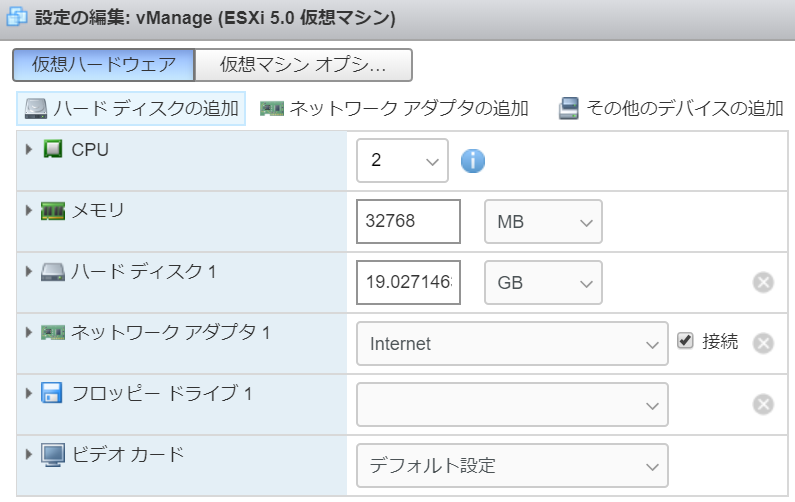

デフォルトでは、vManageにはOS等の情報を格納するハードディスクしか存在しておりません。

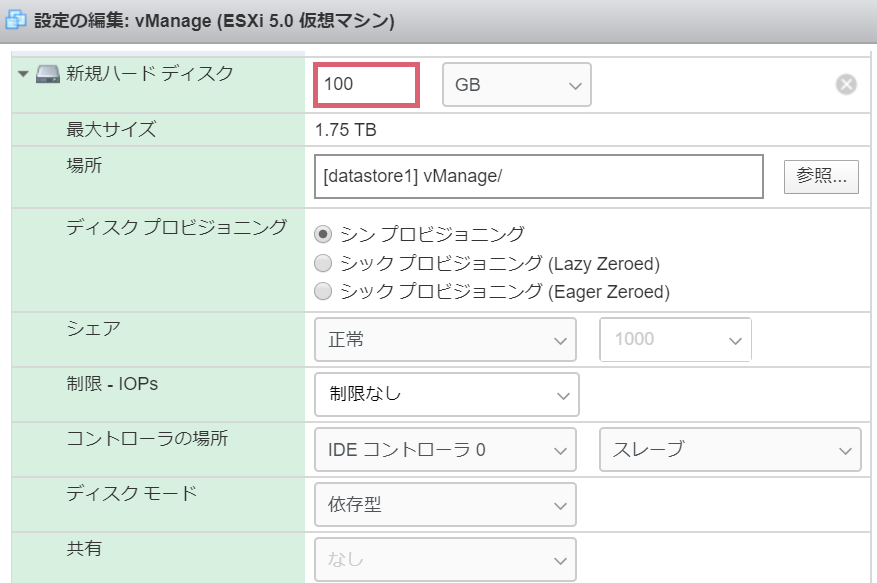

そのため、vEdge等を情報を格納するデータベース用のハードディスクを追加します。

ハードデイスクのサイズには、100GBを指定してください。

また、デフォルトでは、vManageにはインタフェース(正確に表現すればvNIC)が1個しか存在しません。このインタフェースはvBond、vSmart、vEdgeとの通信や、管理者がWebアクセスする際に使用します。

検証では、vManageにSSHで管理アクセスして状態確認等を実施したいと思いますので、管理インタフェース用のvNICを追加します。

vManageの初期設定

vManageにハードディスクとvNICを追加後、vManageを起動し、リモートコンソール経由でvManageに接続します。

そして、ユーザ名とパスワードを入力してログインします。初期のユーザ名とパスワードはadminになります。

ログイン後、新しいパスワードを入力します。特に問題が無い場合は、初期パスワードと同じで大丈夫です。

early console in decompress_kernel

Decompressing Linux... Parsing ELF... done.

Booting the kernel.

viptela 19.3.0

vmanage login: admin

Password: admin

Welcom to Viptela CLI

admin connected from 127.0.0.1 using console on vmanage

You must set an initial admin password.

Password: admin

Re-enter password: admin

次に、vManageがデータベースと使用するハードディスクを選択します。

先ほど追加したハードディスクがフォーマットされ、vManageで再起動が発生します。

Available storage devices:

hdb 100DB

1) hdb

Select storage device to use: 1

Would you like to format hdb? (y/n): y

mke2fs 1.43.8 (1-Jan-2018)

Creating filesystem with 26214400 4k blocks and 6553600 inodes

Filesystem UUID: cede25d0-0e76-4274-a550-24349e42b60d

Superblock backups stored on blocks:

32768, 98304, 163840, 229376, 294912, 819200, 884736, 1605632, 2654208,

4096000, 7962624, 11239424, 20480000, 23887872

allocating group tables: done

Writing inode tables: done

Creating journal (131072 blocks(: done

Writing superblocks and filesystem accounting information: done

Broadcast message from root@vmanage (somewhere) (Thu Mar 12 20:24:11 2020):

Thu Mar 12 20:24:11 UTC 2020: The system is going down for reboot NOW!

再起動完了後、ユーザ名と先ほど変更したパスワードを入力して、再度ログインします。

そして、通常のCisco機器と同様にconfigure terminalコマンドを入力して設定変更可能なモードに遷移します。

vearly console in decompress_kernel

Decompressing Linux... Parsing ELF... done.

Booting the kernel.

viptela 19.3.0

vmanage login: admin

Password: admin

Welcom to Viptela CLI

admin connected from 127.0.0.1 using console on vmanage

vmanage# config terminal

Entering configuration mode terminal

vmanage(config)#

ここからは、vManageに対してPCからWebアクセス、SSHアクセスが出来るように、CLIのコマンドを設定していきます。

最初に、Viptela独自の設定であるSystem IP、Site ID、Organization Name、vBondのアドレスを設定します。

Organization Nameは適当に入力してはダメで、vManageにインポートするvEdgeのシリアル番号情報のファイルに格納されている値と一致している必要があります。

もし、Organization Nameが異なっている場合、vManageへのファイルのインポートが失敗します。

system

host-name vManage

system-ip 10.1.10.11

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

次に、vSmart等の他のコンポーネントとの通信や、管理者からのWebアクセスを受け付けるインタフェースを設定します。このインタフェースはTransport VPNであるVPN 0に所属させます。

tunnel-interfaceコマンドを設定することで、このインタフェースでTLSトンネルを確立することができるようになります。この結果、vManageはvSmart等の他のコンポーネントとTLSトンネルを確立して連携することができるようになります。

vpn 0

interface eth0

ip address 172.16.10.11/24

tunnel-interface

!

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

最後に、管理者からのSSHアクセスを受け付けるインタフェースを設定します。このインタフェースはOOB(Out Of Band)専用のVPN 512に所属させます。

vpn 512

interface eth1

ip address 192.168.1.201/24

no shutdown

!

ip route 0.0.0.0/0 192.168.1.254

では、Webブラウザを起動して、Transport VPNに所属させたインタフェースに割り当てたアドレスにアクセスします。

vManageのログイン画面が表示されます。ユーザ名、パスワードはCLIでのログイン時に使用したものと同じです。

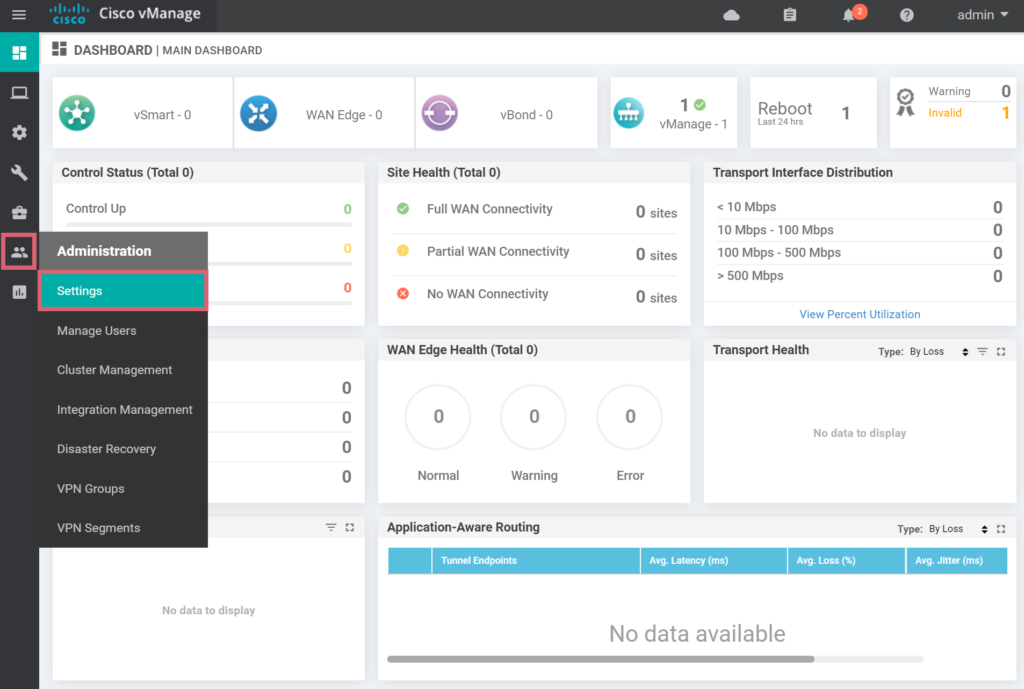

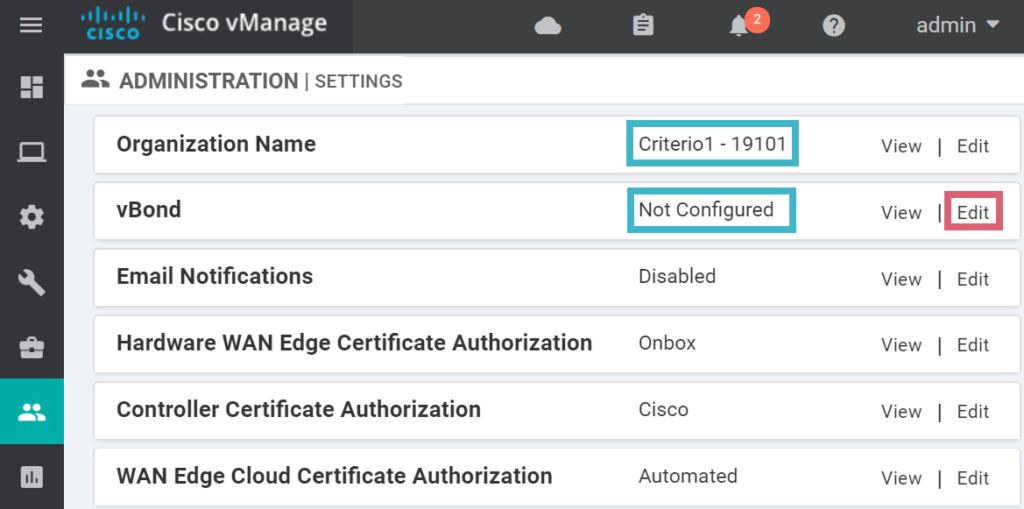

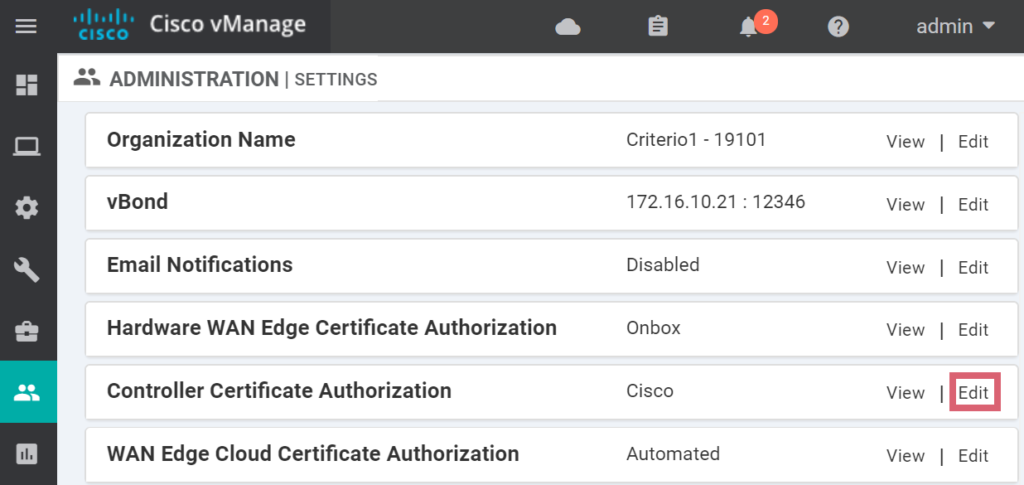

ログイン後に、Administration > Settingsをクリックします。

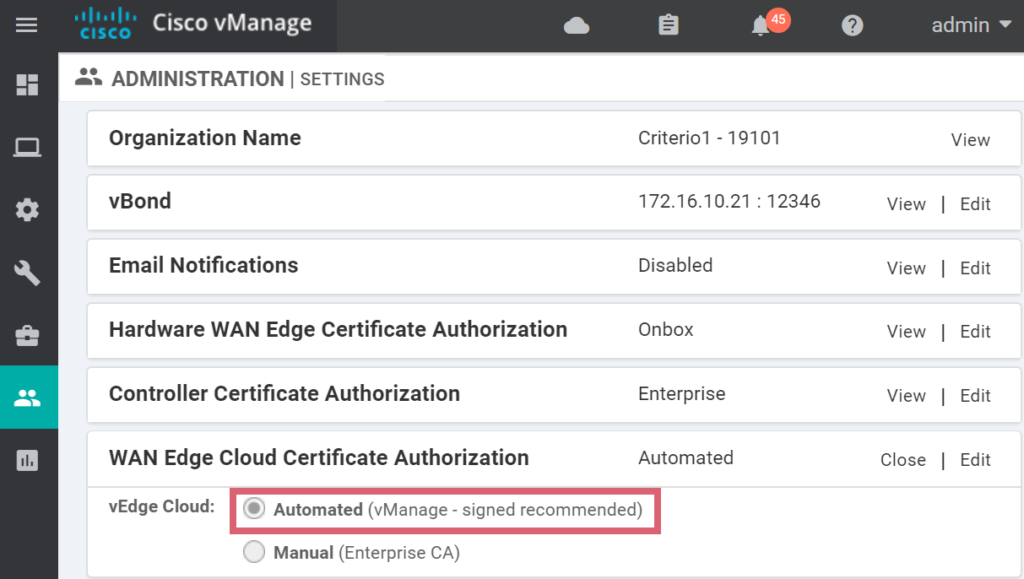

CLIで設定したOrganization NameとvBondのアドレスがGUI上で反映されているか確認します。

私がバージョン19.3で構築した際は、vBondのアドレスが反映されておりませんでした。

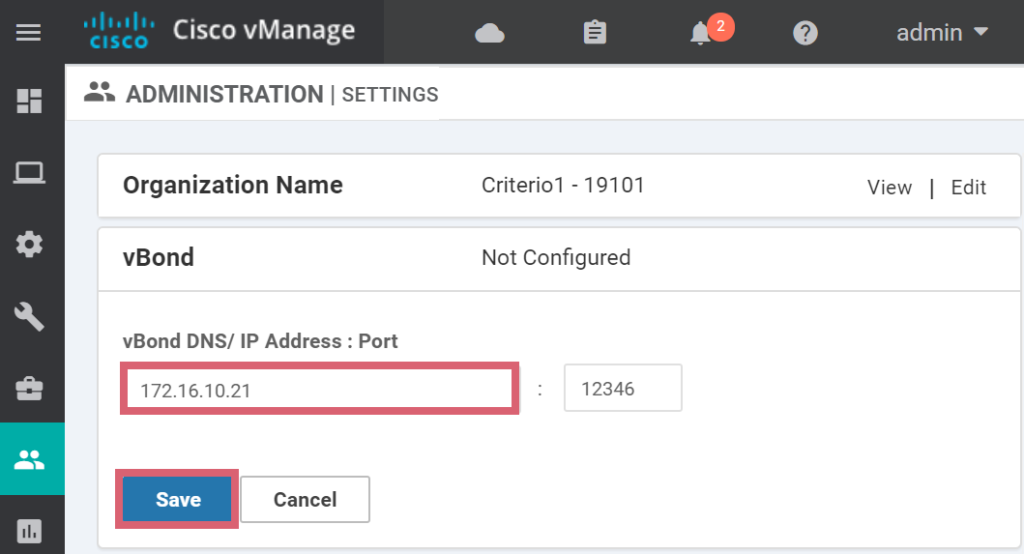

もし反映されてない箇所が存在する場合、GUI上で手動で設定するために、Editをクリックし、値を入力します。

ルートCAのデジタル証明書の生成

Viptelaでは、コンポーネント間で連携する際、デジタル証明書を使用して、相互に認証を行います。

そのため、Viptela環境をオンプレミスで構築する場合は、別途、ルートCAを用意して、デジタル証明書を発行する必要があります。

今回は、vManageにインストールされているOpenSSLを使用して、ルートCAや各コンポーネントのデジタル証明書を発行します。

まずは、OpenSSLのコマンドを使用するために、vshellコマンドを実行して、UNIXのシェルにログインします。

vManage# vshell

vManage:~$

次に、openssl genrsa -out <秘密鍵の出力先のファイル名> <鍵長>コマンドを実行し、ルートCAのデジタル証明書用の秘密鍵を生成します。

vManage:~$ openssl genrsa -out ROOTCA.key 2048

Generating RSA private key, 2048 bit long modulus

................

........................

e is 65537 (0x10001)

そして、openssl req -x509 -new -nodes -key <秘密鍵のファイル名> -sha256 -days <デジタル証明書の有効期限> -subj “/<デジタル証明書のSubjectの値>” -out <デジタル証明書の出力先のファイル名>コマンドを実行し、直前で生成した秘密鍵を使用して、ルートCAのデジタル証明書を発行します。

vManage:~$ openssl req -x509 -new -nodes -key ROOTCA.key -sha256 -days 2000 -subj "/CN=vmanage" -out ROOTCA.pem

生成されたルートCAのデジタル証明書をcatコマンドで表示します。

vManage:~$ cat ROOTCA.pem

-----BEGIN CERTIFICATE-----

MIIC9zCCAd+gAwIBAgIJAOoe0b5lOj//MA0GCSqGSIb3DQEBCwUAMBIxEDAOBgNV

BAMMB3ZtYW5hZ2UwHhcNMjAwMzEyMjIyNTA5WhcNMjUwOTAyMjIyNTA5WjASMRAw

DgYDVQQDDAd2bWFuYWdlMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA

z14oMKs+qbzDfKMBZHvWZ2r2SS9DVOR/E5tRJM+XA6EvSzn5G01spY2b4CXGio8e

uOocwqWn+goPk/PNR5/1RYYm2lcvp/8QJyS6DY+D0nWis6z5adcgKL5MP6jbbWcD

bMROYiUEdL2ScilrSWfB6lqiJvbAxaozmQtjXm3vlN9vI+V+d5gmysT16EDz2eLl

deAKZuQDLjSkj4hf8q53uV0AUFcAB0Fg4QtaGvh18OcueF9OQ0wp7p6xVcon86F5

XVOQ2HpCDS6iOVD4+a40FilMVclt3YmvkH9TNrukaJGdhO/8OkwN4frmJWh12qdM

2LTs70yfoaPW+tH0edpoBwIDAQABo1AwTjAdBgNVHQ4EFgQUqtx+Gvtqf6oHJcu3

lrWDmRmQq8cwHwYDVR0jBBgwFoAUqtx+Gvtqf6oHJcu3lrWDmRmQq8cwDAYDVR0T

BAUwAwEB/zANBgkqhkiG9w0BAQsFAAOCAQEAstbGGZmbn6d3Bjcmcn7+k3XoL1kW

nO/U157dKd6w/vDd1r/BWLzmlnewwGQeASIeobQ40wkWOKgitpMi8yoJUcyMTV0p

W0p0/ZxrNnVNfiA+G9LNloVPtufh0LcRVT2Lr+YZmkHvkKQHKxIQP+d/VKCLC/Z+

srkqj0VnXERvBKJU4EklkkeBYRPfDACgBd3lFEYhbW7G3kJNgThERt9S2leu7lLb

2JRuT6CQeEsliA+TW/7+boHyB2F5INOcHCjOlmx024eZQawl5InTZzrFO93/Di7c

3aZUzL9KxaMWW2fNkcGv/+St0hxGcHRUEe6sh/bDn6Nkv6+2KefoD9uZJw==

-----END CERTIFICATE-----

vManageへのルートCAのデジタル証明書のインポート

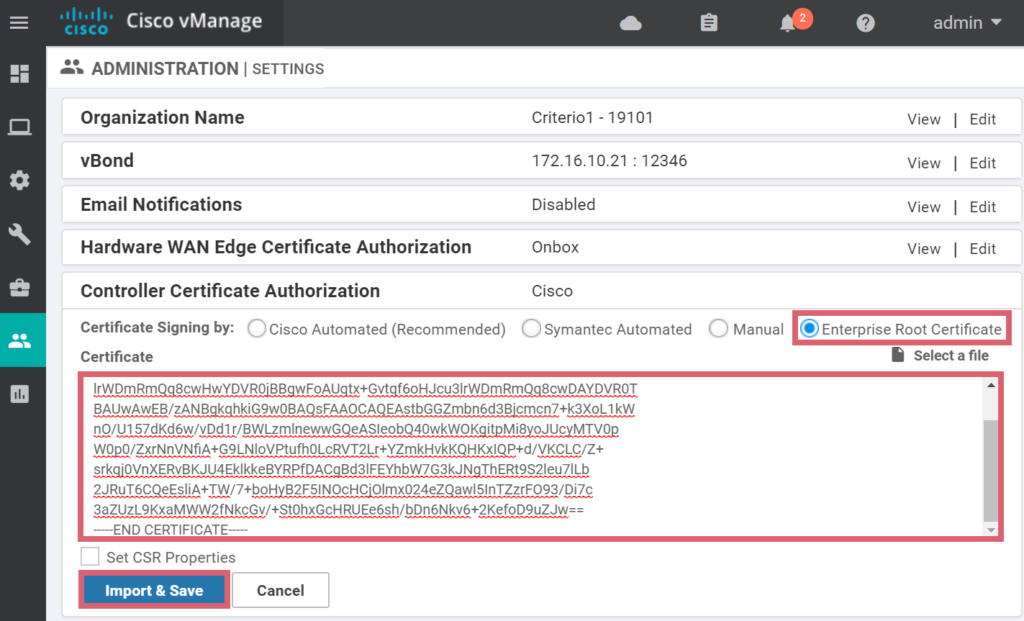

では、今生成したルートCAのデジタル証明書をvManageにインポートするために、Controller Certificate AuthorizationのEditをクリックします。

Certificate Signing byにEnterprise Root Certificateを指定し、Certificateに先ほど出力したルートCAのデジタル証明書を張り付け、Import & Saveをクリックします。

vManageのCSRの発行

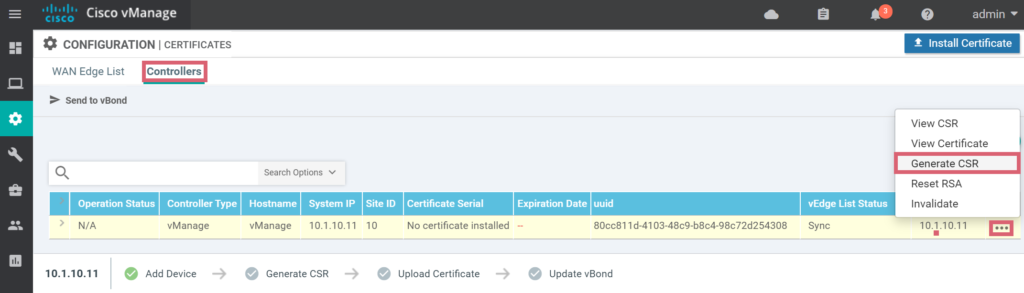

次は、ルートCAでvManage自身のデジタル証明書を発行の際に必要なvManageのCSRを生成するためにConfiguration > Certificatesをクリックします。

Controllers > vManageの… > Generate CSRをクリックします。

表示された文字列がvManageのデジタル証明書を発行するために必要なCSRになります。

GUI上でvManageのCSRを生成すると、自動的にUNIXのシェルの方にもCSRのファイルが生成されます。

vManage:~$ ls

ROOTCA.key ROOTCA.pem archive_id_rsa.pub vmanage_csr

vManageのデジタル証明書の発行

次に、openssl x509 -req -in <vManageのCSRのファイル名> -CA <ルートCAのデジタル証明書のファイル> -CAkey <ルートCAの秘密鍵のファイル名> -CAcreateserial -out <vManageのデジタル証明書の出力先のファイル名> -days <デジタル証明書の有効期限> -sha256コマンドを実行し、vManageのデジタル証明書を生成します。

vManage:~$ openssl x509 -req -in vmanage_csr -CA ROOTCA.pem -CAkey ROOTCA.key -CAcreateserial -out vmanage.crt -days 2000 -sha256

Signature ok

subject=/C=US/ST=California/L=San Jose/OU=Criterio1 - 19101/O=Viptela LLC/CN=vmanage-80cc811d-4103-48c9-b8c4-98c72d254308-0.viptela.com/emailAddress=support@viptela.com

Getting CA Private Key

生成されたvManageのデジタル証明書をcatコマンドで表示します。

vManage:~$ cat vmanage.crt

-----BEGIN CERTIFICATE-----

MIIDXzCCAkcCCQDXpZMXhe65OTANBgkqhkiG9w0BAQsFADASMRAwDgYDVQQDDAd2

bWFuYWdlMB4XDTIwMDMxMjIyMzc1MFoXDTI1MDkwMjIyMzc1MFowgdAxCzAJBgNV

BAYTAlVTMRMwEQYDVQQIEwpDYWxpZm9ybmlhMREwDwYDVQQHEwhTYW4gSm9zZTEa

MBgGA1UECxMRQ3JpdGVyaW8xIC0gMTkxMDExFDASBgNVBAoTC1ZpcHRlbGEgTExD

MUMwQQYDVQQDEzp2bWFuYWdlLTgwY2M4MTFkLTQxMDMtNDhjOS1iOGM0LTk4Yzcy

ZDI1NDMwOC0wLnZpcHRlbGEuY29tMSIwIAYJKoZIhvcNAQkBFhNzdXBwb3J0QHZp

cHRlbGEuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2Pc6cQp6

+/rPgntXT7CpPPUQuIOr1lDgfWXjvAzQJxBjjpw8Cy8MqLpBU7/ycjrvih8fuvZD

bF3BwWg/ZR7Ay/O2spxunqv3xRM3KFU21eOqnSKhqvj3fjExO1ggzXUXLsM7Q+1n

4UCsC4guL0ys7QqDA9h5vId1CL5tpjHmaHiZDpkXh4gyq39e3OkdBzgKd5rvV4pb

HbpVMZdA7geZCGLZegvEV2yHt7HF9uHB6CPbm29M5GtIeDiy2AvY87W9n6Yv5EXI

Wc5FI453gf8S0hVrbdw2vj2sixv5nZbMS5WwvCjvHMB7xkJEt6u+MOMndkmF6t6W

NT5qvBMuzQ9r1wIDAQABMA0GCSqGSIb3DQEBCwUAA4IBAQAE+s7TAE0MmR1odCeq

pm3ISGbZsIIb1g/q6ysMZCH/4yDq/YP3Ihtoymk8JZ5GrmUMSg+b0zLpH31oHq/1

Rzm07i+rF4jazqTYbpjZ4vSf0MdkR3/ozShQh6/ZR+bk/K+Ii08S7VG2B98ITtBg

mY/S1dgtJeOOIaIiqulKowGEFN3dCLiTCLoMFSWxcaWGPI0zW9vJ8LEVkycasu7N

9a/2T3HnDbKOYJIGummjEZtuhXFvyX6Bh2G3Z1PD3PL5PFVscdY0Txd+qFhabVGA

TCmQtNUKEJ0SEdmG+PO3c1zvu6vmtKzbUC0DovGKQc+yKrkEtoeMOVQ/elY+ecXd

fIJu

-----END CERTIFICATE-----

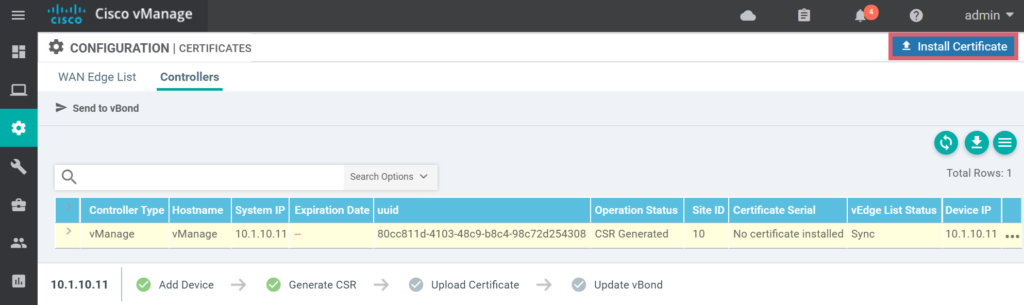

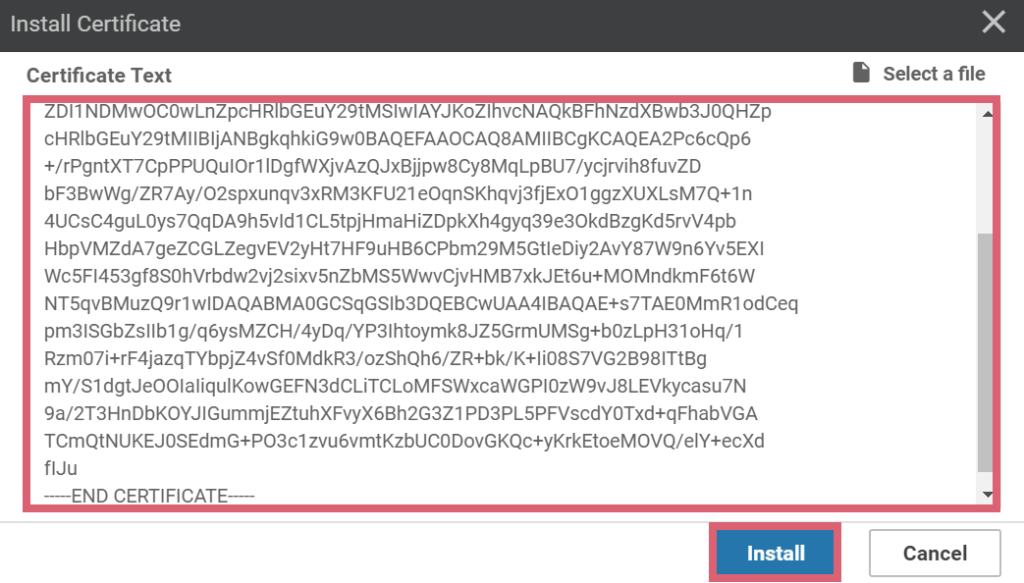

vManageへのデジタル証明書のインポート

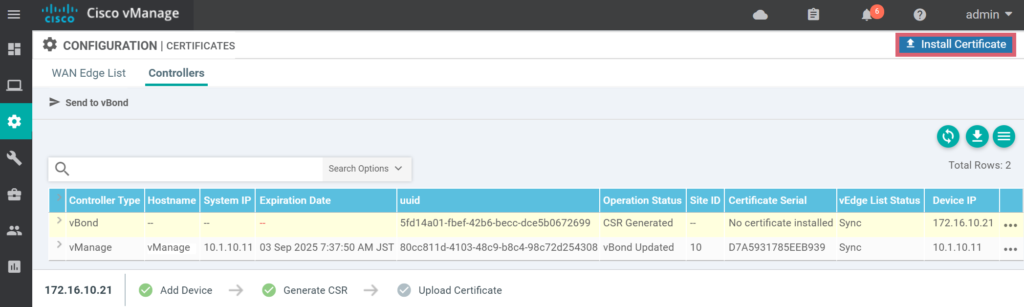

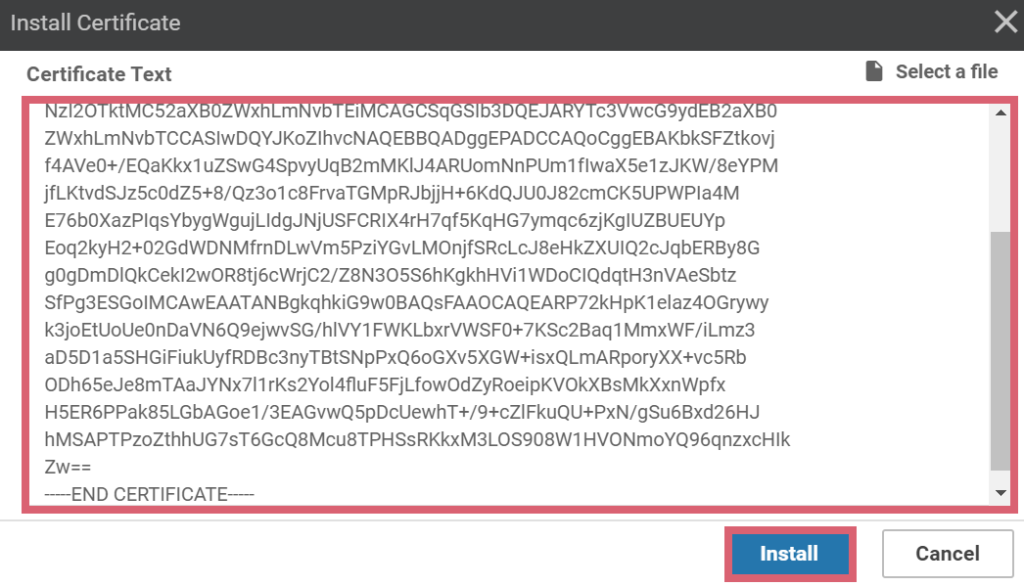

最後にvManageへデジタル証明書をインポートするために、Install Certificateをクリックします。

先ほど出力したvManageのデジタル証明書を張り付けて、Installをクリックします。

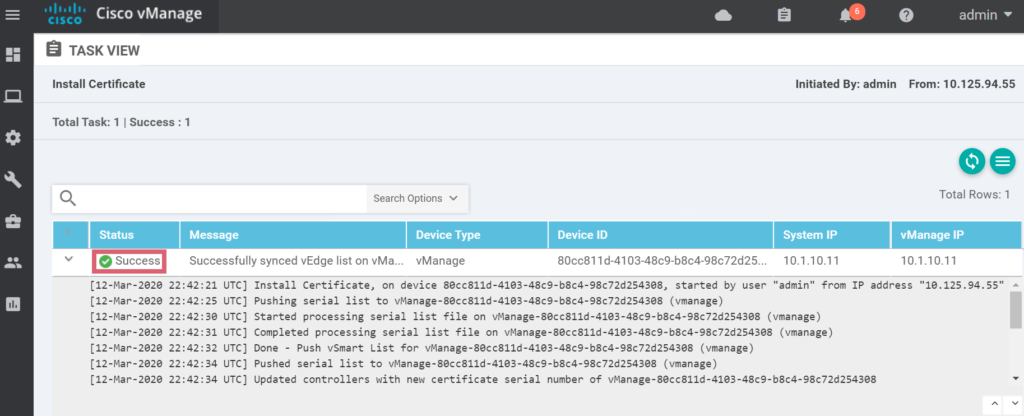

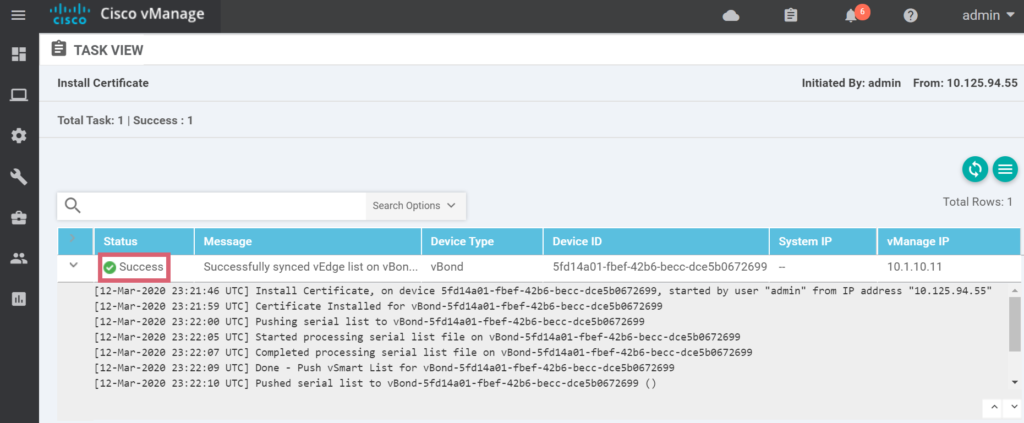

vManageへのデジタル証明書のインポートが成功したことを確認します。

vBondの構築

ここでは、ESXi上に仮想マシンとしてvBondを構築する方法を説明します。

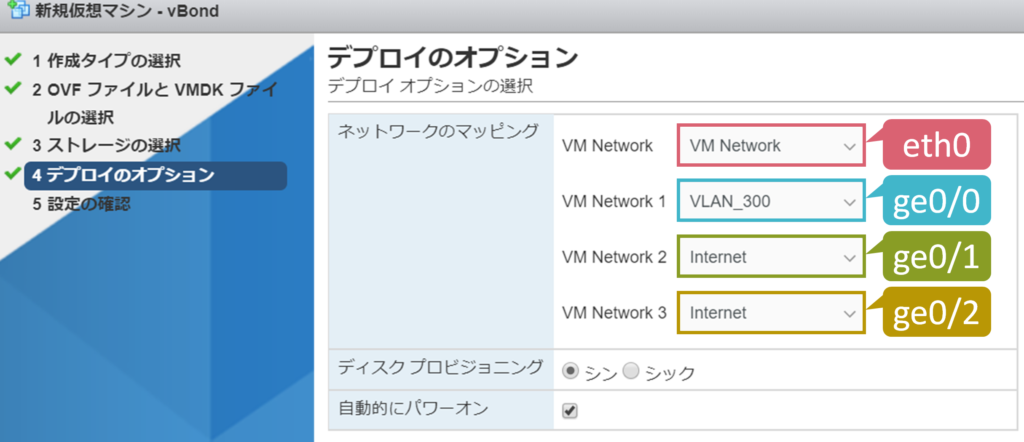

vBondのデプロイ

vEdgeがvBondとして動作するため、vEdge用のOVAをESXi上にデプロイします。

vBondには4つのvNICが存在しています。今回はge0/0を他のコンポーネントとの通信で使用します。

また、vManageとは異なり、デプロイ後にハードディスク等の追加は不要なので、自動的にパワーオンはチェックしたままでも大丈夫です。

vBondの初期設定

デプロイ完了後、仮想マシンが起動するので、リモートコンソール経由でアクセスします。

vManageと同様で初期ユーザ名/パスワードは、adminになります。

ログイン後、新しいパスワードを入力します。特に問題が無い場合は、初期パスワードと同じで大丈夫です。

early console in decompress_kernel

Decompressing Linux... Parsing ELF... done.

Booting the kernel.

viptela 19.3.0

vedge login: admin

Password: admin

Welcom to Viptela CLI

admin connected from 127.0.0.1 using console on vedge

You must set an initial admin password.

Password: admin

Re-enter password: admin

次に、vManageと同様にCLIのコンフィグを投入します。

vManageとの違いは、このvEdgeをvBondとして動作させるために、ありでvbondコマンドでlocal vbond-onlyオプションを指定します。

また、Transport VPNのインタフェースにデフォルトで設定されているtunnel-interfaceコマンドを削除します。

system

host-name vBond

system-ip 10.1.10.21

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21 local vbond-only

!

vpn 0

interface ge0/0

ip address 172.16.10.21/24

no tunnel-interface

!

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

!

!

vpn 512

interface eth0

ip address 192.168.1.202/24

no shutdown

!

ip route 0.0.0.0/0 192.168.1.254

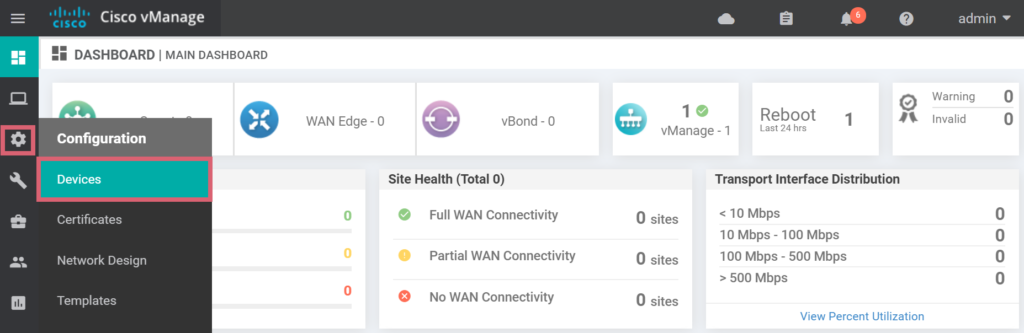

vManageへのvBondの登録

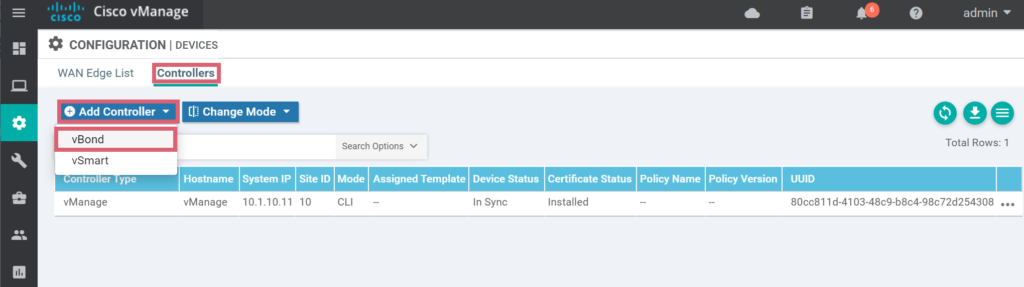

次は、vManageにvBondを登録するために、Configuration > Devices > Controllers > Add Controller > vBondをクリックします。

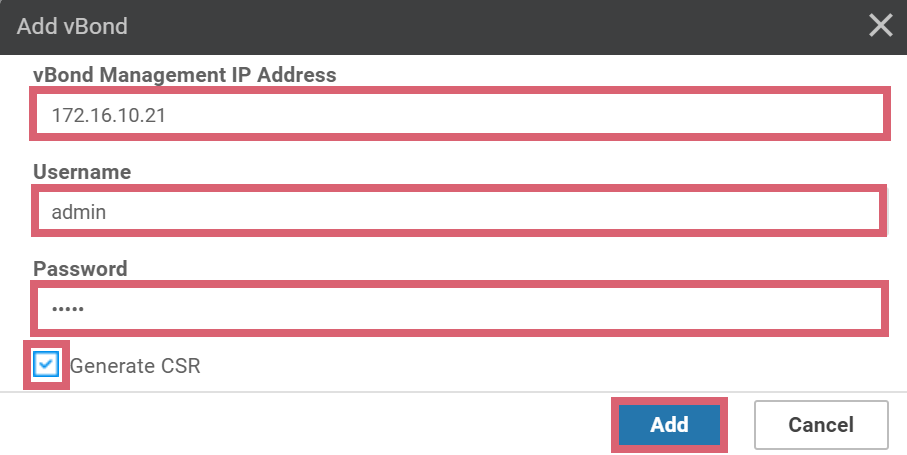

vBondのアドレス、クレデンシャルを入力します。

また、同時にCSRを生成するために、Generate CSRをチェックして、Addをクリックします。

この際、Transport VPN経由でvManageとvBond間で疎通不可な場合は、エラーが表示され、失敗します。

処理が完了すると、vManageのコントローラーの一覧にvBondが追加されます。

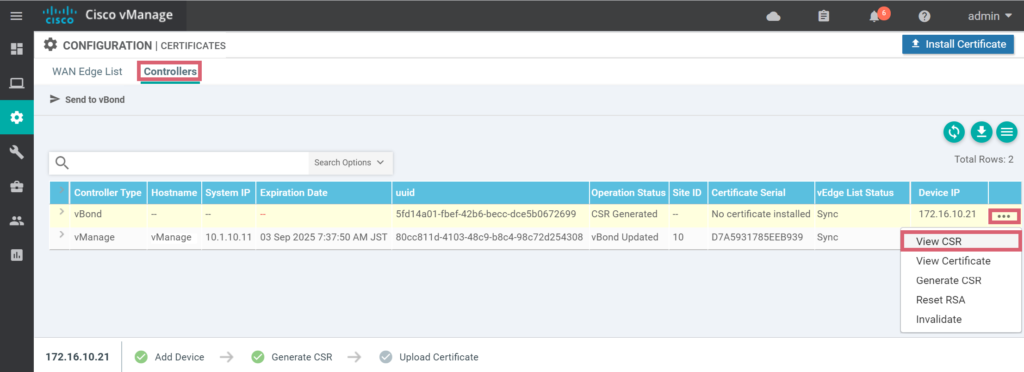

vBondのCSRの確認

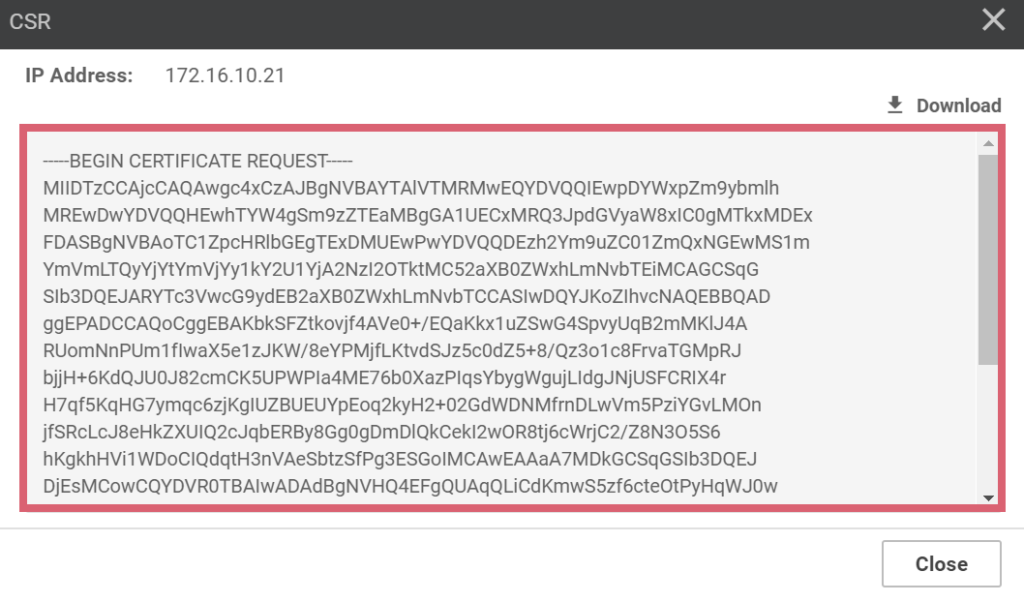

次は、vManageにvBondを登録する際に生成したvBondのCSRを確認するために、Configuration > Certificates > Controllers > vBondの… > View CSRをクリックします。

vManageのUNIXシェル上でviなどでファイルを作成し、vBondのCSRの情報を保存します。

vManage:~$ cat vbond.csr

-----BEGIN CERTIFICATE REQUEST-----

MIIDTzCCAjcCAQAwgc4xCzAJBgNVBAYTAlVTMRMwEQYDVQQIEwpDYWxpZm9ybmlh

MREwDwYDVQQHEwhTYW4gSm9zZTEaMBgGA1UECxMRQ3JpdGVyaW8xIC0gMTkxMDEx

FDASBgNVBAoTC1ZpcHRlbGEgTExDMUEwPwYDVQQDEzh2Ym9uZC01ZmQxNGEwMS1m

YmVmLTQyYjYtYmVjYy1kY2U1YjA2NzI2OTktMC52aXB0ZWxhLmNvbTEiMCAGCSqG

SIb3DQEJARYTc3VwcG9ydEB2aXB0ZWxhLmNvbTCCASIwDQYJKoZIhvcNAQEBBQAD

ggEPADCCAQoCggEBAKbkSFZtkovjf4AVe0+/EQaKkx1uZSwG4SpvyUqB2mMKlJ4A

RUomNnPUm1fIwaX5e1zJKW/8eYPMjfLKtvdSJz5c0dZ5+8/Qz3o1c8FrvaTGMpRJ

bjjH+6KdQJU0J82cmCK5UPWPIa4ME76b0XazPIqsYbygWgujLIdgJNjUSFCRIX4r

H7qf5KqHG7ymqc6zjKgIUZBUEUYpEoq2kyH2+02GdWDNMfrnDLwVm5PziYGvLMOn

jfSRcLcJ8eHkZXUIQ2cJqbERBy8Gg0gDmDlQkCekI2wOR8tj6cWrjC2/Z8N3O5S6

hKgkhHVi1WDoCIQdqtH3nVAeSbtzSfPg3ESGoIMCAwEAAaA7MDkGCSqGSIb3DQEJ

DjEsMCowCQYDVR0TBAIwADAdBgNVHQ4EFgQUAqQLiCdKmwS5zf6cteOtPyHqWJ0w

DQYJKoZIhvcNAQELBQADggEBAEIoyAQSg3b6WMxb44HZAgs5qFHaibNE+5OgxHOW

DpbDCYhNhYfPAZz1+JapZpkBit/dJNaSaOgGnYGDHuqVI+apzr+lGkt0MWxAuntT

WcvSymQ37cH5IhyVf0Ka5qwxsRtgNl3FgiPNm3QzOfYqBTb+k8ZRinfbtNR6vbyG

uSPl+fhFxJohCwTNl+0L36u1ZytLuvJryK2gaJ58RoN7ZdlEJOpqauCNP/fRKLoG

K7iCAlNdvtdqfYNoWWSjH4us+tJBbrRVDo7lbqXiCQdaw1WNuDYkUwGwjknHKjRN

GQPlrAZqIwKHHGZnsb4uuqO9tYAeuSe4KEGmlzjacNO2Bhc=

-----END CERTIFICATE REQUEST-----

vBondのデジタル証明書の発行

次に、openssl x509 -req -in <vBondのCSRのファイル> -CA <ルートCAのデジタル証明書のファイル名> -CAkey <ルートCAの秘密鍵のファイル名> -CAcreateserial -out <vBondのデジタル証明書の出力先のファイル名> -days <デジタル証明書の有効期限> -sha256コマンドを実行し、vBondのデジタル証明書を生成します。

vManage:~$ openssl x509 -req -in vbond.csr -CA ROOTCA.pem -CAkey ROOTCA.key -CAcreateserial -out vbond.crt -days 2000 -sha256

Signature ok

subject=/C=US/ST=California/L=San Jose/OU=Criterio1 - 19101/O=Viptela LLC/CN=vbond-5fd14a01-fbef-42b6-becc-dce5b0672699-0.viptela.com/emailAddress=support@viptela.com

Getting CA Private Key

生成されたvBondのデジタル証明書をcatコマンドで表示します。

vManage:~$ cat vbond.crt

-----BEGIN CERTIFICATE-----

MIIDXTCCAkUCCQDXpZMXhe65OjANBgkqhkiG9w0BAQsFADASMRAwDgYDVQQDDAd2

bWFuYWdlMB4XDTIwMDMxMjIzMTk0OFoXDTI1MDkwMjIzMTk0OFowgc4xCzAJBgNV

BAYTAlVTMRMwEQYDVQQIEwpDYWxpZm9ybmlhMREwDwYDVQQHEwhTYW4gSm9zZTEa

MBgGA1UECxMRQ3JpdGVyaW8xIC0gMTkxMDExFDASBgNVBAoTC1ZpcHRlbGEgTExD

MUEwPwYDVQQDEzh2Ym9uZC01ZmQxNGEwMS1mYmVmLTQyYjYtYmVjYy1kY2U1YjA2

NzI2OTktMC52aXB0ZWxhLmNvbTEiMCAGCSqGSIb3DQEJARYTc3VwcG9ydEB2aXB0

ZWxhLmNvbTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAKbkSFZtkovj

f4AVe0+/EQaKkx1uZSwG4SpvyUqB2mMKlJ4ARUomNnPUm1fIwaX5e1zJKW/8eYPM

jfLKtvdSJz5c0dZ5+8/Qz3o1c8FrvaTGMpRJbjjH+6KdQJU0J82cmCK5UPWPIa4M

E76b0XazPIqsYbygWgujLIdgJNjUSFCRIX4rH7qf5KqHG7ymqc6zjKgIUZBUEUYp

Eoq2kyH2+02GdWDNMfrnDLwVm5PziYGvLMOnjfSRcLcJ8eHkZXUIQ2cJqbERBy8G

g0gDmDlQkCekI2wOR8tj6cWrjC2/Z8N3O5S6hKgkhHVi1WDoCIQdqtH3nVAeSbtz

SfPg3ESGoIMCAwEAATANBgkqhkiG9w0BAQsFAAOCAQEARP72kHpK1elaz4OGrywy

k3joEtUoUe0nDaVN6Q9ejwvSG/hlVY1FWKLbxrVWSF0+7KSc2Baq1MmxWF/iLmz3

aD5D1a5SHGiFiukUyfRDBc3nyTBtSNpPxQ6oGXv5XGW+isxQLmARporyXX+vc5Rb

ODh65eJe8mTAaJYNx7l1rKs2Yol4fluF5FjLfowOdZyRoeipKVOkXBsMkXxnWpfx

H5ER6PPak85LGbAGoe1/3EAGvwQ5pDcUewhT+/9+cZlFkuQU+PxN/gSu6Bxd26HJ

hMSAPTPzoZthhUG7sT6GcQ8Mcu8TPHSsRKkxM3LOS908W1HVONmoYQ96qnzxcHIk

Zw==

-----END CERTIFICATE-----

vBondへのデジタル証明書のインポート

最後にvBondへデジタル証明書をインポートするために、Install Certificateをクリックします。

先ほど出力したvBondのデジタル証明書を張り付けて、Installをクリックします。

vBondへのデジタル証明書のインポートが成功したことを確認します。

vManageとvBond間のDTLSコネクションの確立

vManageとvBond間でDTLSコネクションを確立する準備が整ったので、vBondのTransport VPNに所属するインタフェースでトンネルの確立を有効にします。

vBondの実体はvEdgeなので、vManageとは異なり、encapulation ipsecコマンドを入力して、トンネルのカプセル化方式を指定する必要があります。

vpn 0

interface ge0/0

tunnel-interface

encapsulation ipsec

最後に、show orchestrator connectionsonsコマンドでvBondがvManageとDLTSコネクションを確立できていることを確認します。

補足として、tabオプションはshowコマンドの出力を整形するためのオプションで、vEdgeのみで使用できます。cEdgeでは使用できません。

vBond# show orchestrator connections | tab

LOCAL LOCAL

PEER SITE DOMAIN PRIVATE PRIVATE PUBLIC LOCAL REMOTE PRIVATE CLOUD

INSTANCE TYPE ID ID IP PORT PUBLIC IP PORT PROTOCOL SYSTEM IP COLOR COLOR PRIVATE IP PORT STATE UPTIME HOSTED

-------------------------------------------------------------------------------------------------------------------------------------------------------------------

0 vmanage 10 0 0.0.0.0 12346 172.16.10.11 12346 dtls 10.1.10.11 default default 172.16.10.11 12346 up 0:00:05:25 false

0 vmanage 10 0 0.0.0.0 12346 172.16.10.11 12446 dtls 10.1.10.11 default default 172.16.10.11 12446 up 0:00:05:25 false

vSmartの構築

ここでは、ESXi上に仮想マシンとしてvSmartを構築する方法を説明します。

vSmartのデプロイ

vSmart専用のOVAをESXi上にデプロイします。

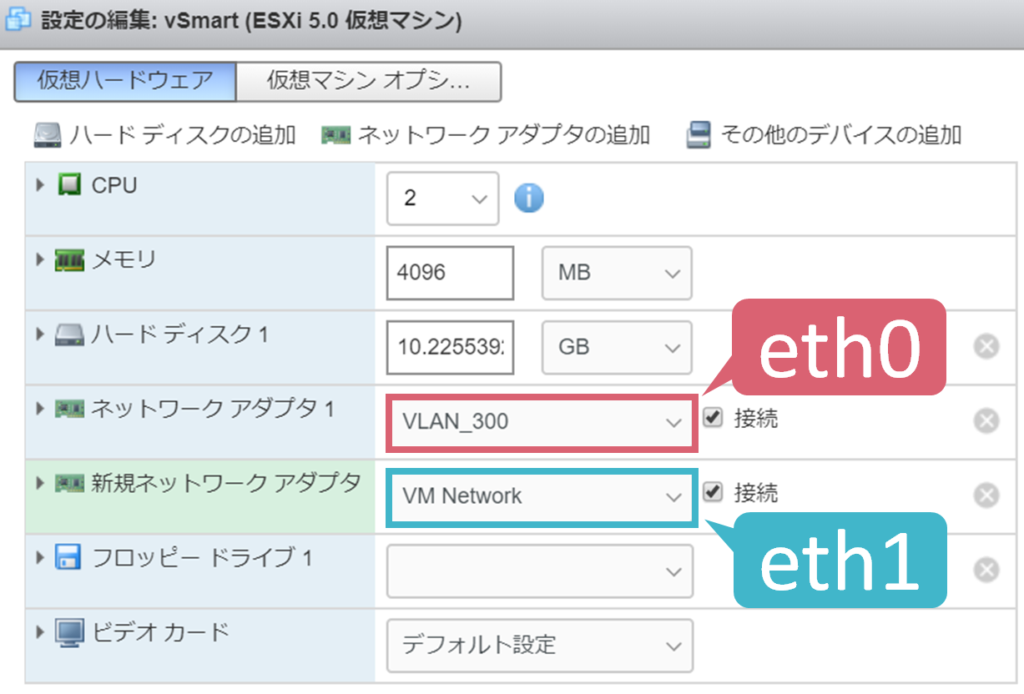

vManageと同様に、vSmartにはデフォルトで1つのvNICのみ存在しております。

そのため、デプロイ後にOOB通信用のvNICを追加するために、自動的にパワーオンを外してデプロイします。

デプロイ完了後、OOB通信用のvNICを1個追加します。

vSmartの初期設定

OOB用のvNIC追加後、仮想マシンを起動し、リモートコンソール経由でアクセスします。

vManageと同様で初期ユーザ名/パスワードは、adminになります。

ログイン後、新しいパスワードを入力します。特に問題が無い場合は、初期パスワードと同じで大丈夫です。

early console in decompress_kernel

Decompressing Linux... Parsing ELF... done.

Booting the kernel.

viptela 19.3.0

vsmart login: admin

Password: admin

Welcom to Viptela CLI

admin connected from 127.0.0.1 using console on vsmart

You must set an initial admin password.

Password: admin

Re-enter password: admin

次に、vManageと同様にCLIのコンフィグを投入します。

vBondと同様で、初期設定時には、Transport VPNのインタフェースにtunnel-interfaceコマンドは設定しません。

system

host-name vSmart

system-ip 10.1.10.31

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface eth0

ip address 172.16.10.31/24

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

!

vpn 512

interface eth1

ip address 192.168.1.203/24

no shutdown

!

ip route 0.0.0.0/0 192.168.1.254

vManageへのvSmartの登録

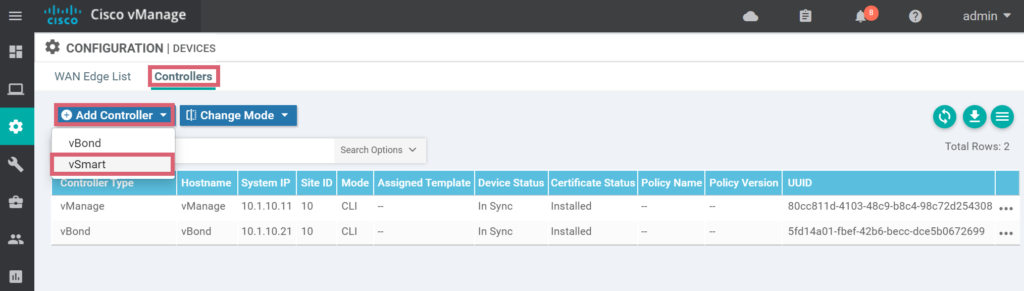

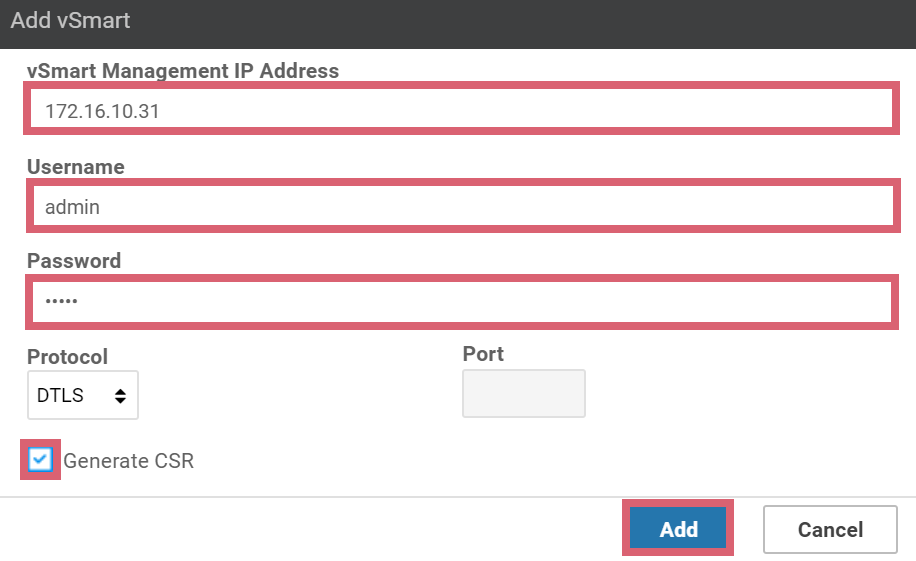

次は、vManageにvSmartを登録するために、Configuration > Devices > Controllers > Add Controller > vSmartをクリックします。

vSmartのアドレス、クレデンシャルを入力します。

また、同時にCSRを生成するために、Generate CSRをチェックして、Addをクリックします。

この際、Transport VPN経由でvManageとvSmart間で疎通不可な場合は、エラーが表示され、失敗します。

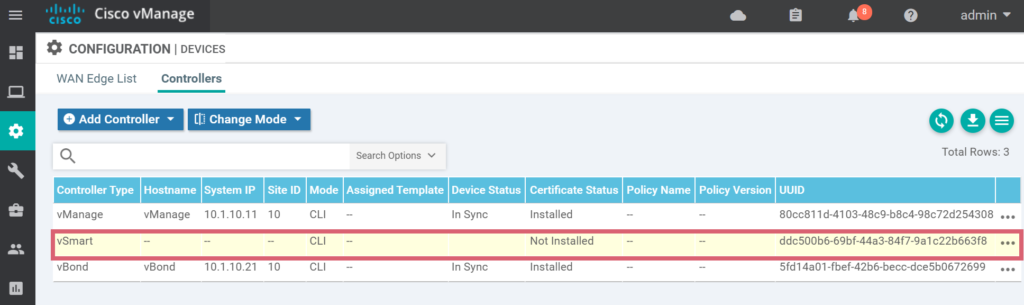

処理が完了すると、vManageのコントローラーの一覧にvSmartが追加されます。

vSmartのCSRの確認

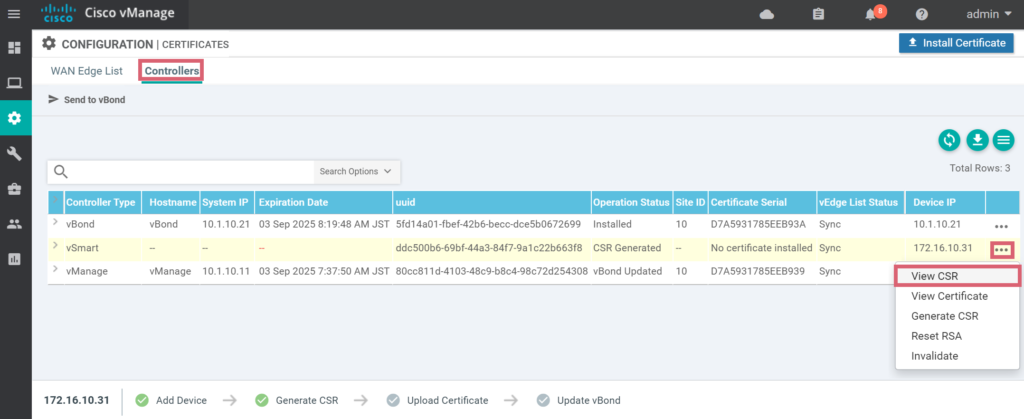

次は、vManageにvSmartを登録する際に生成したvSmartのCSRを確認するために、Configuration > Certificates > Controllers > vSmartの… > View CSRをクリックします。

vManageのUNIXシェル上でviなどでファイルを作成し、vSmartのCSRの情報を保存します。

vManage:~$ cat vsmart.csr

-----BEGIN CERTIFICATE REQUEST-----

MIIDUDCCAjgCAQAwgc8xCzAJBgNVBAYTAlVTMRMwEQYDVQQIEwpDYWxpZm9ybmlh

MREwDwYDVQQHEwhTYW4gSm9zZTEaMBgGA1UECxMRQ3JpdGVyaW8xIC0gMTkxMDEx

FDASBgNVBAoTC1ZpcHRlbGEgTExDMUIwQAYDVQQDEzl2c21hcnQtZGRjNTAwYjYt

NjliZi00NGEzLTg0ZjctOWExYzIyYjY2M2Y4LTAudmlwdGVsYS5jb20xIjAgBgkq

hkiG9w0BCQEWE3N1cHBvcnRAdmlwdGVsYS5jb20wggEiMA0GCSqGSIb3DQEBAQUA

A4IBDwAwggEKAoIBAQDL/70Jeh3u8mDY96XRWVaaBrVFNFnoZv1/+vPkcmuIT6Mk

QwI74wR1lluHe5QBjY/GThMns94U63FVoNE8/lboquAIce3dtCMrt9V+blMO3veW

EoocAtYmW2nY7UQIyDCZJ45nTgNz7TWY4bE1nGaqU6bEuX5uK7AKVgIdWIanwtVp

GO8bHAobytMf5IV01wH3jWUqIro48Zg6aX4arhePIy7/Oy96ASdXDN0dvLlIFxCr

Co7af/yGbRSn5ncivHkua6XEjb4ecTBVSbGmAisEKpWh9V3M6/Hmkzhcdh3EUSC/

bOa9LoGHs+6scdBURrP8QiJ9DufgUqbUyboTKQpLAgMBAAGgOzA5BgkqhkiG9w0B

CQ4xLDAqMAkGA1UdEwQCMAAwHQYDVR0OBBYEFPXhym4SsBpDAR4IerB2Ki/Nl4NM

MA0GCSqGSIb3DQEBCwUAA4IBAQCeUXxQxPef+1W3D8+upN66aN9ElKgHKO+awdYi

/gtpf+zh2NY0+a2/sDNYTuHSv14+VPKjC1Wg0p+6TANLnG7DVvQUPtwLZVy6If6R

kQ2cQOqlC7EgkQYgG94NihKmkYZIyfV8k+wgYAicvnnZ1ML0oL1c/whfvs5oTRqi

HHhez5n/rknXz3K3ogsa7GLMoPzh5KcXPVFs0WZAMSV58l7SSfaqmqPmSEZrqLwe

scPRejndMesgh+1PHi1Wk+0SK0/t6Fd4B6eUke2Ox9ag7U/do51CcrDTbwGTie6k

nukFKoxAR4YtUd0EkLIy42j4VRVnKTtraSbmrzsXRP3zJkIA

-----END CERTIFICATE REQUEST-----

vSmartのデジタル証明書の発行

次に、openssl x509 -req -in <vSmartのCSRのファイル名> -CA <ルートCAのデジタル証明書のファイル名> -CAkey <ルートCAの秘密鍵のファイル名> -CAcreateserial -out <vSmartのデジタル証明書の出力先のファイル名> -days <デジタル証明書の有効期限> -sha256コマンドを実行し、vSmartのデジタル証明書を生成します。

vManage:~$ openssl x509 -req -in vsmart.csr -CA ROOTCA.pem -CAkey ROOTCA.key -CAcreateserial -out vsmart.crt -days 2000 -sha256

Signature ok

subject=/C=US/ST=California/L=San Jose/OU=Criterio1 - 19101/O=Viptela LLC/CN=vsmart-ddc500b6-69bf-44a3-84f7-9a1c22b663f8-0.viptela.com/emailAddress=support@viptela.com

Getting CA Private Key

生成されたvSmartのデジタル証明書をcatコマンドで表示します。

vmanage:~$ cat vsmart.crt

-----BEGIN CERTIFICATE-----

MIIDXjCCAkYCCQDXpZMXhe65OzANBgkqhkiG9w0BAQsFADASMRAwDgYDVQQDDAd2

bWFuYWdlMB4XDTIwMDMxNTIwMDUwN1oXDTI1MDkwNTIwMDUwN1owgc8xCzAJBgNV

BAYTAlVTMRMwEQYDVQQIEwpDYWxpZm9ybmlhMREwDwYDVQQHEwhTYW4gSm9zZTEa

MBgGA1UECxMRQ3JpdGVyaW8xIC0gMTkxMDExFDASBgNVBAoTC1ZpcHRlbGEgTExD

MUIwQAYDVQQDEzl2c21hcnQtZGRjNTAwYjYtNjliZi00NGEzLTg0ZjctOWExYzIy

YjY2M2Y4LTAudmlwdGVsYS5jb20xIjAgBgkqhkiG9w0BCQEWE3N1cHBvcnRAdmlw

dGVsYS5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDL/70Jeh3u

8mDY96XRWVaaBrVFNFnoZv1/+vPkcmuIT6MkQwI74wR1lluHe5QBjY/GThMns94U

63FVoNE8/lboquAIce3dtCMrt9V+blMO3veWEoocAtYmW2nY7UQIyDCZJ45nTgNz

7TWY4bE1nGaqU6bEuX5uK7AKVgIdWIanwtVpGO8bHAobytMf5IV01wH3jWUqIro4

8Zg6aX4arhePIy7/Oy96ASdXDN0dvLlIFxCrCo7af/yGbRSn5ncivHkua6XEjb4e

cTBVSbGmAisEKpWh9V3M6/Hmkzhcdh3EUSC/bOa9LoGHs+6scdBURrP8QiJ9Dufg

UqbUyboTKQpLAgMBAAEwDQYJKoZIhvcNAQELBQADggEBAF7Wi9vPD3ns6N0yn+UQ

iEx8NmlZiFVCKqqC461omKeLuTlVoEDjhxR7qppDXINRQ6CWorvt1bbzEzPjB+FN

aeNeMV0CmaCRSNGyXE3s7BwonI5dV4lLE5bkhnatLHFkpxj0FhThER/X7QCaUA3g

iJ3pusCzWt4e6tIZ6C7WP0cXIvaH6Lnnm7ku7z4XejxknivGYJ1KD5aPYcEmXijx

hDJ+glrMAG57V8Nrd9Jnm3JNgTHHc+HRZi9nYQ/Tq8nKhZVKug9jVmE2TAXrGdm+

3GvSh+ssZNz674F0moKi589diKljD59+eHwIrxO+xdC7BlE/whYwWTqJG5LwNT8z

ajY=

-----END CERTIFICATE-----

vSmartへのデジタル証明書のインポート

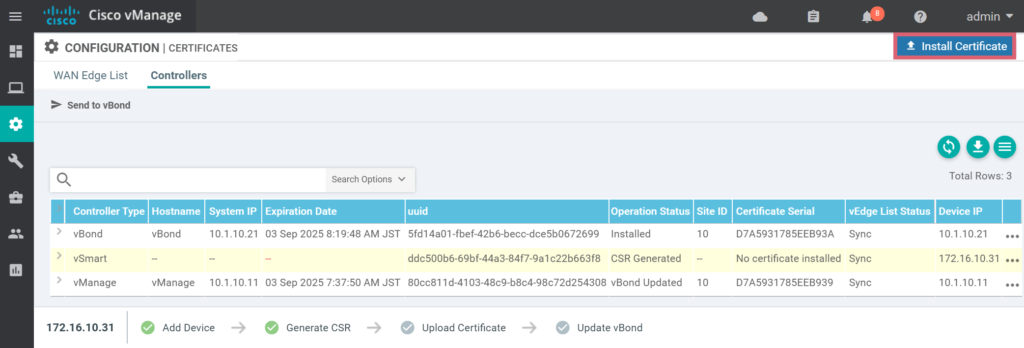

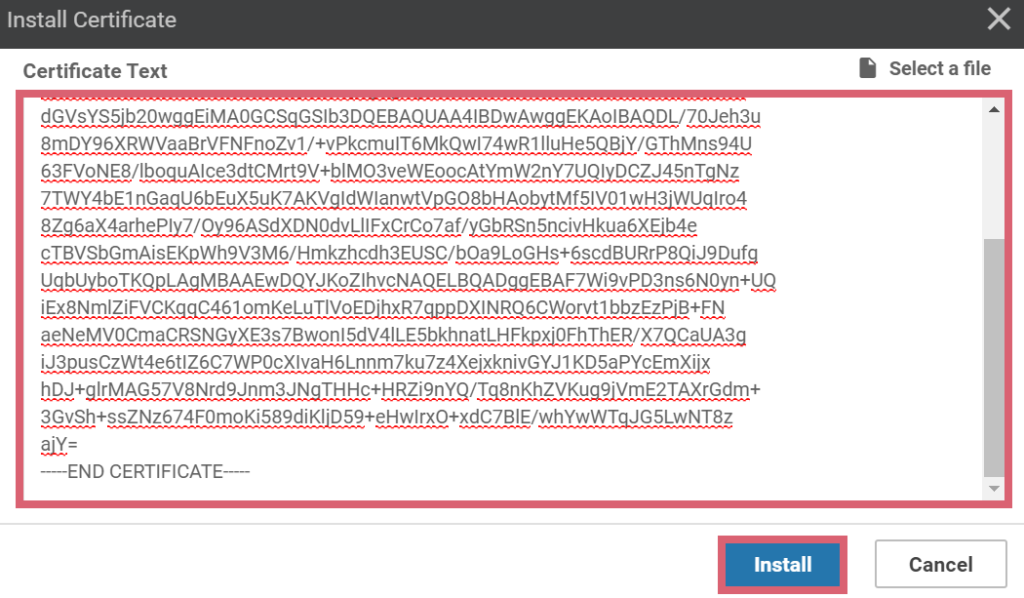

最後にvSmartへデジタル証明書をインポートするために、Install Certificateをクリックします。

先ほど出力したvSmartのデジタル証明書を張り付けて、Installをクリックします。

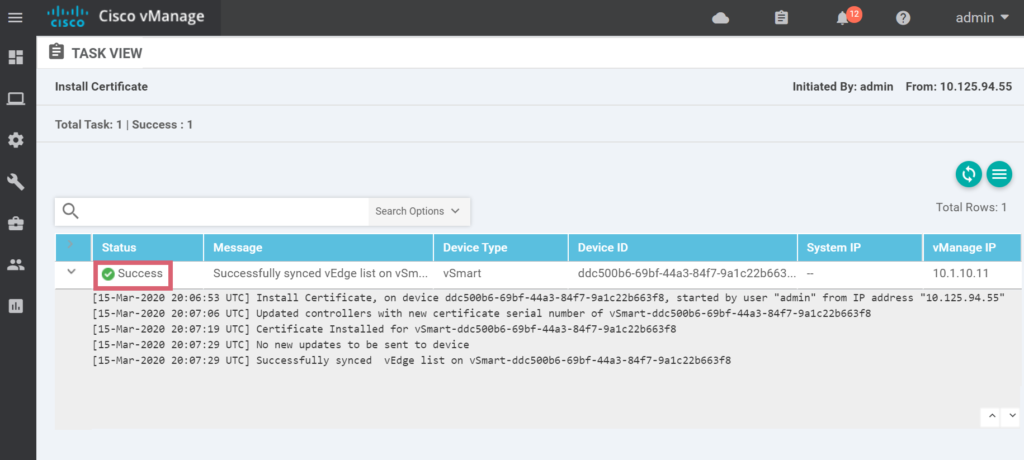

vSmartへのデジタル証明書のインポートが成功したことを確認します。

vManage/vBondとvSmart間のDTLSコネクションの確立

vManage/vBondとvSmart間でDTLSコネクションを確立する準備が整ったので、vSmartのTransport VPNに所属するインタフェースでトンネルの確立を有効にします。

vBondとは異なり、encapulation ipsecコマンドは不要です。

vpn 0

interface eth0

tunnel-interface

最後に、show control connectionsonsコマンドでvSmartがvManage/vBondとDLTSコネクションを確立できていることを確認します。

vSmart# show control connections | tab

PEER PEER

PEER PEER PEER SITE DOMAIN PEER PRIV PEER PUB

INDEX TYPE PROT SYSTEM IP ID ID PRIVATE IP PORT PUBLIC IP PORT REMOTE COLOR STATE UPTIME

---------------------------------------------------------------------------------------------------------------------------

0 vbond dtls 0.0.0.0 0 0 172.16.10.21 12346 172.16.10.21 12346 default up 0:00:01:39

0 vmanage dtls 10.1.10.11 10 0 172.16.10.11 12346 172.16.10.11 12346 default up 0:00:01:25

1 vbond dtls 0.0.0.0 0 0 172.16.10.21 12346 172.16.10.21 12346 default up 0:00:01:38

vEdgeの構築

ここでは、ESXi上に仮想マシンとしてvEdgeを構築する方法を説明します。

vManageへのvEdgeのシリアル情報の登録

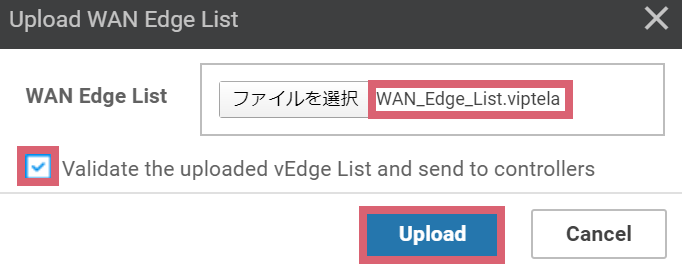

最初にvManageにvEdgeのシリアル番号の情報を登録するために、Configuration > Devices > WAN Edge List > Upload WAN Edge Listをクリックします。

事前に用意したWAN Edge Router Authorized Serial Number Fileを指定します。

また、vBondやvSmartにvEdgeのシリアル情報を転送するために、Validate the uploaded vEdge List and send to controllersをチェックし、Uploadをクリックします。

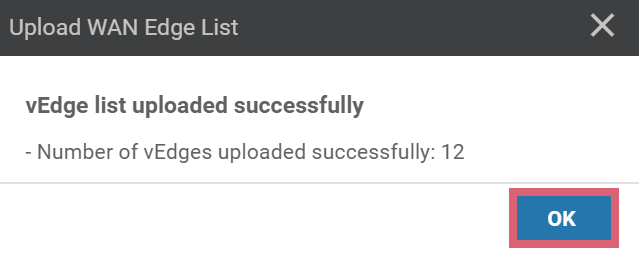

WAN Edge Router Authorized Serial Number Fileのインポートが成功したことを確認し、OKをクリックします。

もし、vManageとWAN Edge Router Authorized Serial Number FileのOrganization Nameが異なっている場合、インポートに失敗します。

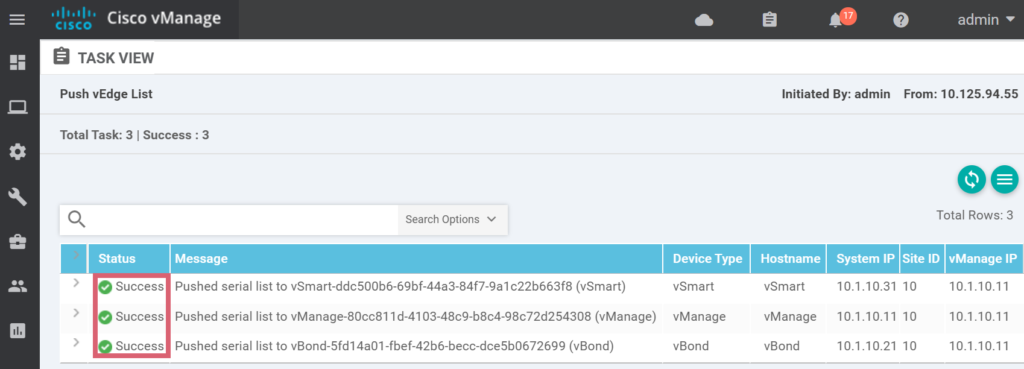

vBondとvSmartにvEdgeのシリアル番号の情報が転送されたことが確認できます。

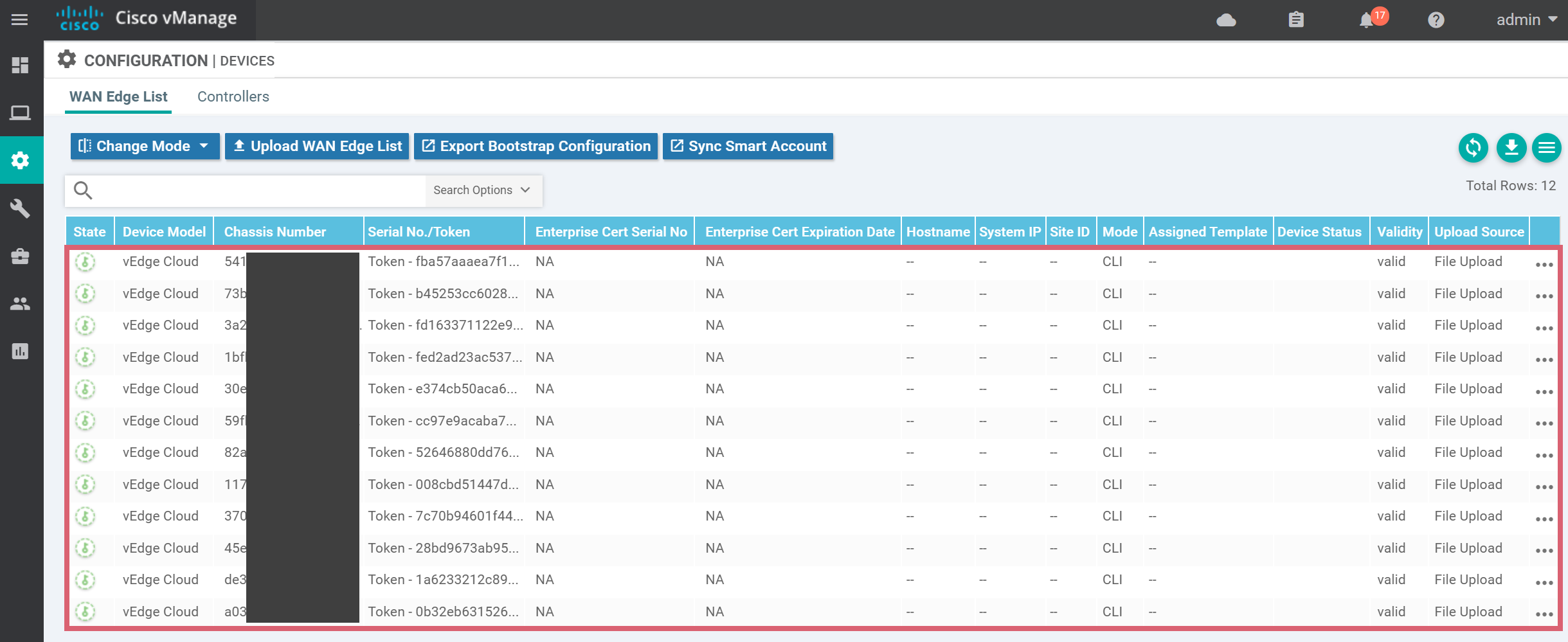

最後に、vManageのWAN Edge ListにvEdgeが登録されたことを確認します。

vEdgeのブートストラップコンフィグの生成

普通にvEdgeをデプロイした場合、vEdgeのシリアル番号はランダムで生成されてしまい、vManageからvEdgeを管理することができません。

そのため、vEdge起動時に読み込ませるシリアル番号等の情報をvManageに登録されている値に変更するためのISOを作成する必要があります。

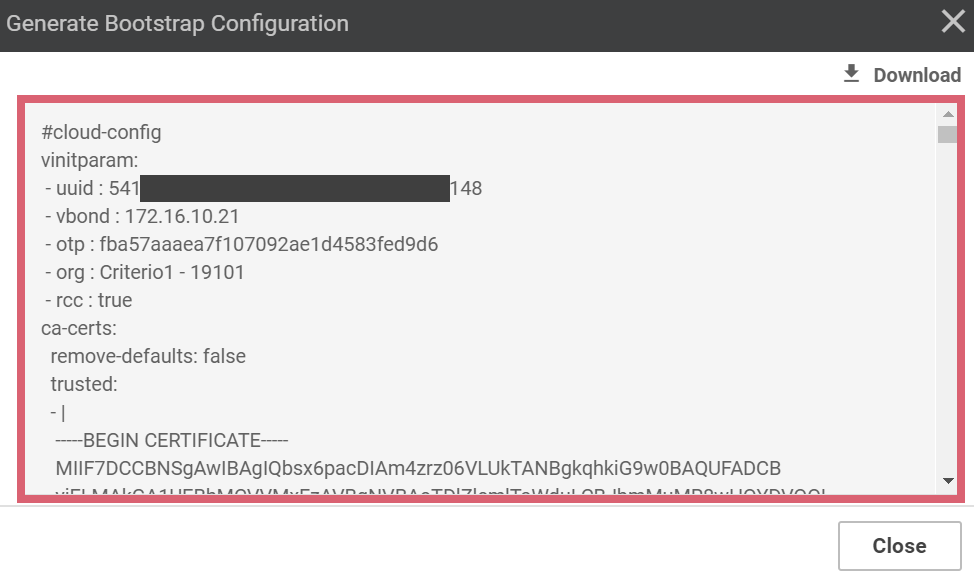

ここでは、そのISOの作成に必要はvEdgeのシリアル番号等の情報が格納されたブートストラップコンフィグを生成します。

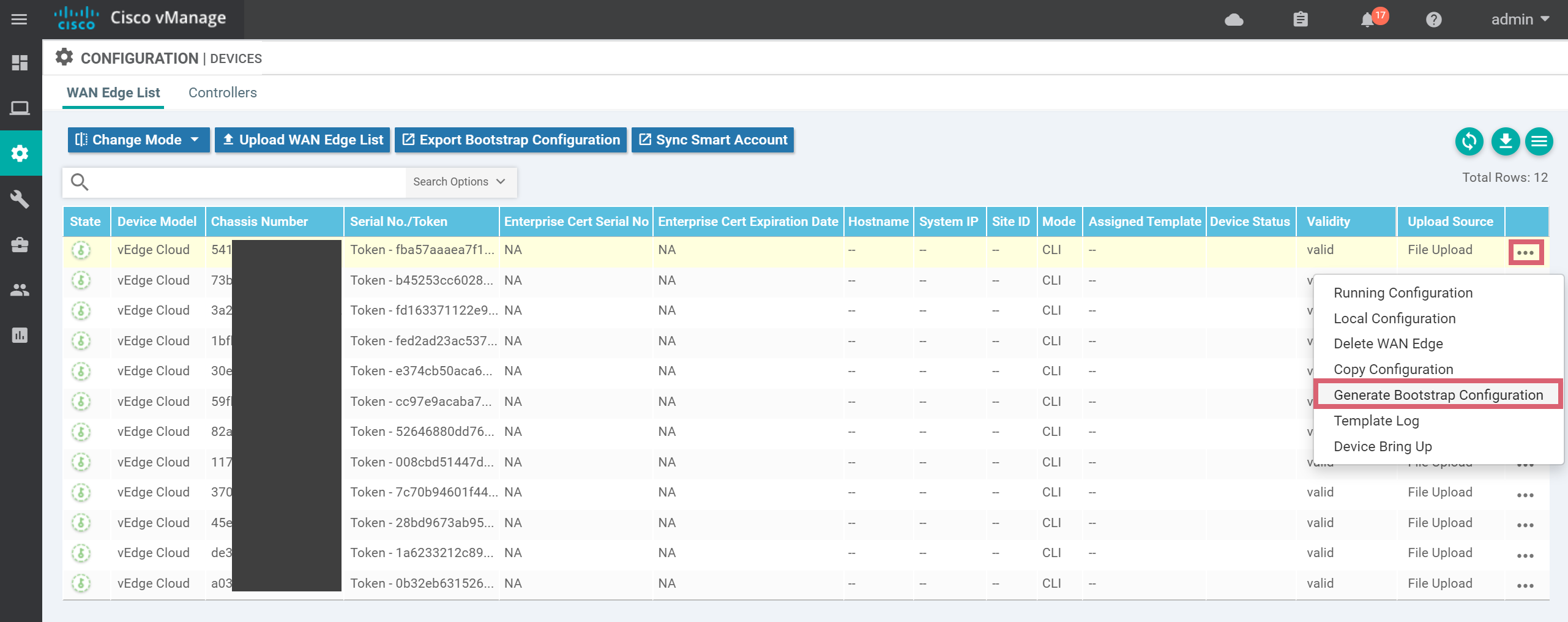

Configuration > Devices > WAN Edge List > vEdgeの… > Generate Bootstrap Configurationをクリックし、vEdgeのブートストラップコンフィグを生成します。

vEdgeの初期セットアップ用のISOの生成

ここでは、初期セットアップ用のISOを生成します。

まずは、作業用のLinuxでvi等を使用してファイルを生成し、先ほど生成したブートストラップコンフィグの内容を保存します。

[root@localhost viptela]# cat vEdge1-1.txt

#cloud-config

vinitparam:

- uuid : 541XXXXX-XXXX-XXXX-XXXX-XXXXXXXXX148

- vbond : 172.16.10.21

- otp : fba57aaaea7f107092ae1d4583fed9d6

- org : Criterio1 - 19101

- rcc : true

ca-certs:

remove-defaults: false

trusted:

- |

-----BEGIN CERTIFICATE-----

MIIF7DCCBNSgAwIBAgIQbsx6pacDIAm4zrz06VLUkTANBgkqhkiG9w0BAQUFADCB

yjELMAkGA1UEBhMCVVMxFzAVBgNVBAoTDlZlcmlTaWduLCBJbmMuMR8wHQYDVQQL

.

<一部省略>

.

2JRuT6CQeEsliA+TW/7+boHyB2F5INOcHCjOlmx024eZQawl5InTZzrFO93/Di7c

3aZUzL9KxaMWW2fNkcGv/+St0hxGcHRUEe6sh/bDn6Nkv6+2KefoD9uZJw==

-----END CERTIFICATE-----

次に、local cloud-loads <作成する初期セットアップ用のISOファイル名> <ブートストラップコンフィグのファイル名>コマンドを実行し、ISOを生成します。

[root@localhost viptela]# cloud-localds vEdge1-1.iso vEdge1-1.txt

wrote vEdge1-1.iso with filesystem=iso9660 and diskformat=raw

最後にFTPを起動して、Linuxから作成したISOを取り出します。

[root@localhost viptela]# ftp 10.125.94.55

Connected to 10.125.94.55 (10.125.94.55).

220 3Com 3CDaemon FTP Server Version 2.0

Name (10.125.94.55:root): anonymous

331 User name ok, need password

Password:

230 User logged in

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put vEdge1-1.iso

local: vEdge1-1.iso remote: vEdge1-1.iso

227 Entering passive mode (10,125,94,55,226,34)

125 Using existing data connection

226 Closing data connection; File transfer successful.

399360 bytes sent in 0.0174 secs (22899.08 Kbytes/sec)

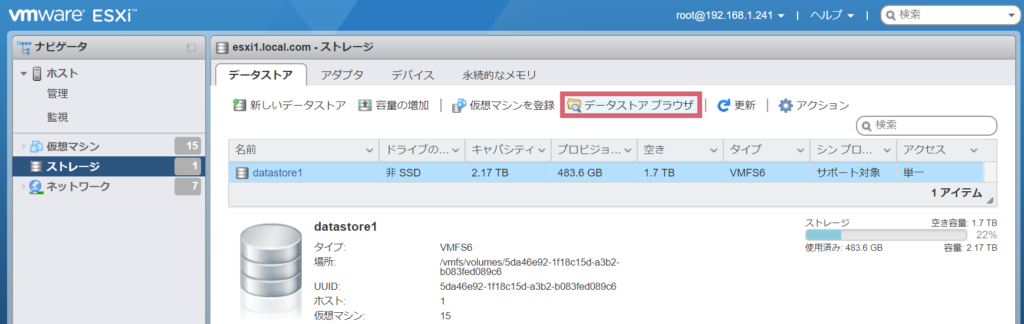

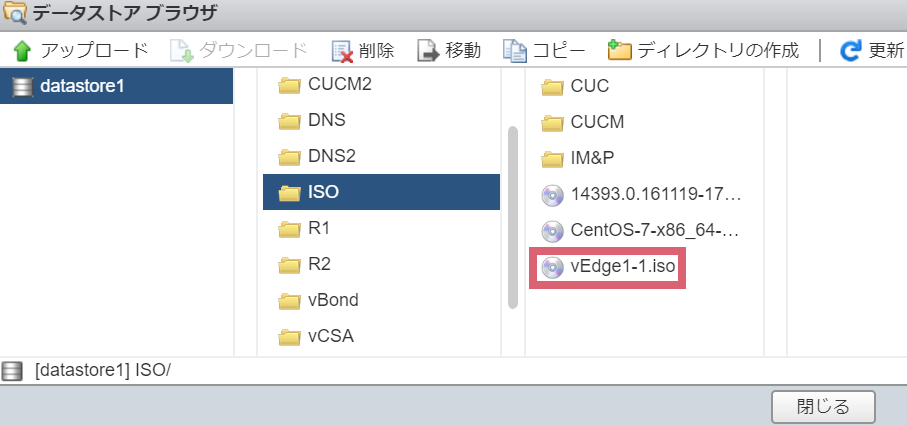

データストアへの初期セットアップ用のISOのアップロード

先ほど作成した初期セットアップ用のISOを仮想マシンが参照できるように、ESXiのデータストアに初期セットアップ用のISOをアップロードします。

vEdgeのデプロイ

vEdge用のOVAをESXi上にデプロイします。

また、先ほど作成した初期セットアップ用のISOをvEdgeが起動時に参照できるように設定変更する必要があるため、自動的にパワーオンのチェックを外し、デプロイします。

vEdgeのデプロイ後、CD/DVDドライブに、先ほどデータストアにアップロードしたISOを指定します。

vEdgeの初期設定

ISOを指定後、仮想マシンを起動し、リモートコンソール経由でアクセスします。

vManageと同様で初期ユーザ名/パスワードは、adminになります。

ログイン後、新しいパスワードを入力します。特に問題が無い場合は、初期パスワードと同じで大丈夫です。

early console in decompress_kernel

Decompressing Linux... Parsing ELF... done.

Booting the kernel.

viptela 19.3.0

vedge login: admin

Password: admin

Welcom to Viptela CLI

admin connected from 127.0.0.1 using console on vEdge

You must set an initial admin password.

Password: admin

Re-enter password: admin

次に、vEdgeと同様にCLIのコンフィグを投入します。

system

host-name vEdge1

system-ip 1.1.1.1

site-id 1

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface ge0/0

ip address 172.16.1.1/24

tunnel-interface

encapsulation ipsec

!

no shutdown

!

ip route 0.0.0.0/0 172.16.1.254

!

vpn 512

interface eth0

ip address 192.168.1.211/24

no shutdown

!

ip route 0.0.0.0/0 192.168.1.254

vEdgeへのルートCAのデジタル証明書のインポート

次に、vEdgeにルートCAのデジタル証明書をインポートします。

vEdgeでshellコマンドを実行し、UNIXシェルに遷移し、vi等でファイルを生成し、ルートCAのデジタル証明書の内容を保存します。

vEdge1-1# vshell

vEdge1-1:~$ cat ROOTCA.pem

-----BEGIN CERTIFICATE-----

MIIC9zCCAd+gAwIBAgIJAOoe0b5lOj//MA0GCSqGSIb3DQEBCwUAMBIxEDAOBgNV

BAMMB3ZtYW5hZ2UwHhcNMjAwMzEyMjIyNTA5WhcNMjUwOTAyMjIyNTA5WjASMRAw

DgYDVQQDDAd2bWFuYWdlMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA

z14oMKs+qbzDfKMBZHvWZ2r2SS9DVOR/E5tRJM+XA6EvSzn5G01spY2b4CXGio8e

uOocwqWn+goPk/PNR5/1RYYm2lcvp/8QJyS6DY+D0nWis6z5adcgKL5MP6jbbWcD

bMROYiUEdL2ScilrSWfB6lqiJvbAxaozmQtjXm3vlN9vI+V+d5gmysT16EDz2eLl

deAKZuQDLjSkj4hf8q53uV0AUFcAB0Fg4QtaGvh18OcueF9OQ0wp7p6xVcon86F5

XVOQ2HpCDS6iOVD4+a40FilMVclt3YmvkH9TNrukaJGdhO/8OkwN4frmJWh12qdM

2LTs70yfoaPW+tH0edpoBwIDAQABo1AwTjAdBgNVHQ4EFgQUqtx+Gvtqf6oHJcu3

lrWDmRmQq8cwHwYDVR0jBBgwFoAUqtx+Gvtqf6oHJcu3lrWDmRmQq8cwDAYDVR0T

BAUwAwEB/zANBgkqhkiG9w0BAQsFAAOCAQEAstbGGZmbn6d3Bjcmcn7+k3XoL1kW

nO/U157dKd6w/vDd1r/BWLzmlnewwGQeASIeobQ40wkWOKgitpMi8yoJUcyMTV0p

W0p0/ZxrNnVNfiA+G9LNloVPtufh0LcRVT2Lr+YZmkHvkKQHKxIQP+d/VKCLC/Z+

srkqj0VnXERvBKJU4EklkkeBYRPfDACgBd3lFEYhbW7G3kJNgThERt9S2leu7lLb

2JRuT6CQeEsliA+TW/7+boHyB2F5INOcHCjOlmx024eZQawl5InTZzrFO93/Di7c

3aZUzL9KxaMWW2fNkcGv/+St0hxGcHRUEe6sh/bDn6Nkv6+2KefoD9uZJw==

-----END CERTIFICATE-----

そして、request root-cert-chain install <ルートCAの証明書のファイル名>コマンドを実行し、vEdgeにルートCAのデジタル証明書をインポートします。

vEdge1-1# request root-cert-chain install home/admin/ROOTCA.pem

Uploading root-ca-cert-chain via VPN 0

Copying ... /home/admin/ROOTCA.pem via VPN 0

Updating the root certificate chain..

Successfully installed the root certificate chain

vEdge1-1# show control connections

補足として、vSmartやvBondとは異なり、vEdgeに対してvEdge自身のデジタル証明書のインポートは不要になります。

Administration > Settings > WAN Edge Cloud Certificate Authorizationが後に、Automated(デフォルト値)の場合は、vManageが自動的にvEdgeのデジタル証明書を生成、インポートしてくれます。

vEdgeのアクティベーション

vEdgeをvManageから管理するには、最後にアクティベーションを行う必要があります。

アクティベーションには、vEdgeのシリアル番号とトークンIDが必要になります。

シリアル番号とトークンIDはブートストラップコンフィグから確認できます。

[root@localhost viptela]# cat vEdge1-1.txt

#cloud-config

vinitparam:

- uuid : 541XXXXX-XXXX-XXXX-XXXX-XXXXXXXXX148

- vbond : 172.16.10.21

- otp : fba57aaaea7f107092ae1d4583fed9d6

- org : Criterio1 - 19101

- rcc : true

.

<一部省略>

シリアル番号とトークンID確認後、vEdgeでに、request vedge-cloud activate chassis-number <シリアル番号> token <トークンID>のコマンドを実行し、アクティベーションを行います。

vEdge1-1# request vedge-cloud activate chassis-number 541XXXXX-XXXX-XXXX-XXXX-XXXXXXXXX148 token fba57aaaea7f107092ae1d4583fed9d6

アクティベーションが完了すると、vEdgeはvManage、vBond、vSmartとDTLSコネクションを確立しますので、、show control connectionsコマンドで確認します。

vEdge1# show control connections | tab

LOCAL CFG V

PEER SITE DOMAIN LOCAL PRIVATE PUBLIC PRIVATE CONTROLLER SYSTEM ORG BEHIND

INSTANCE TYPE ID ID PRIVATE IP PORT PUBLIC IP PORT SYSTEM IP PROTOCOL LOCAL COLOR REMOTE COLOR PRIVATE IP PORT STATE UPTIME GROUP ID IP NAME PROXY

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

0 vsmart 10 1 172.16.1.1 12366 172.16.10.31 12346 10.1.10.31 dtls biz-internet default 172.16.10.31 12346 up 0:00:08:36 0 - - No

0 vbond 0 0 172.16.1.1 12366 172.16.10.21 12346 0.0.0.0 dtls biz-internet biz-internet 172.16.10.21 12346 up 0:00:08:54 0 - - -

0 vmanage 10 0 172.16.1.1 12366 172.16.10.11 12346 10.1.10.11 dtls biz-internet default 172.16.10.11 12346 up 0:00:08:54 0 - - No

これで、完全なオンプレミスでのViptela環境の構築が完了しました。

必要に応じて、vSmartやvEdge等の台数を増やして、色々検証してみてください。

コメント