今回は、ある拠点において、2台のvEdgeで冗長構成を取る際に使用するTLOC Extensionについて説明します。

概要

vEdgeの冗長構成

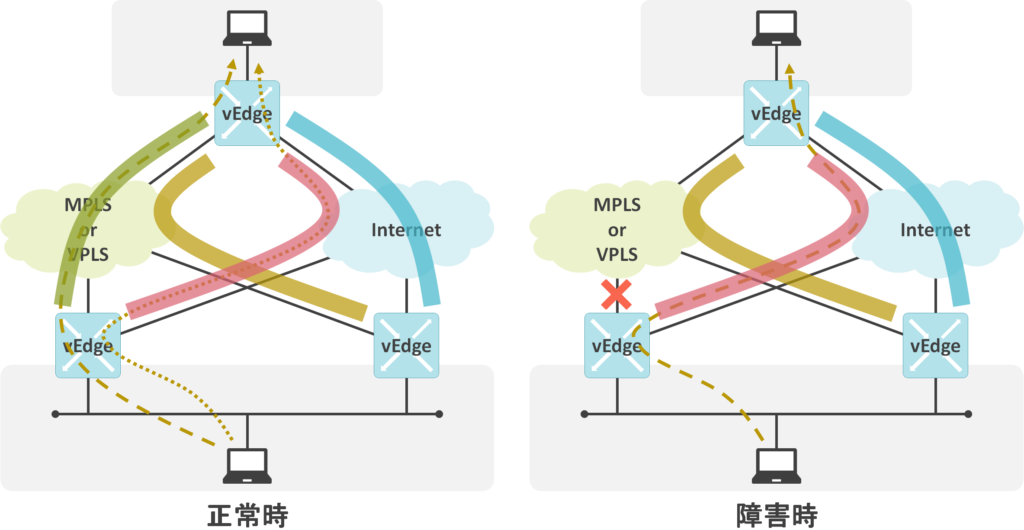

2台のvEdgeを使用した冗長構成として、インターネットと閉域網の回線を契約し、2台のvEdgeが共にインターネットと閉域網に接続する構成が考えられます。

しかし、可用性が高い分、契約するWAN回線数が増加し、コストが高くなってしまいます。

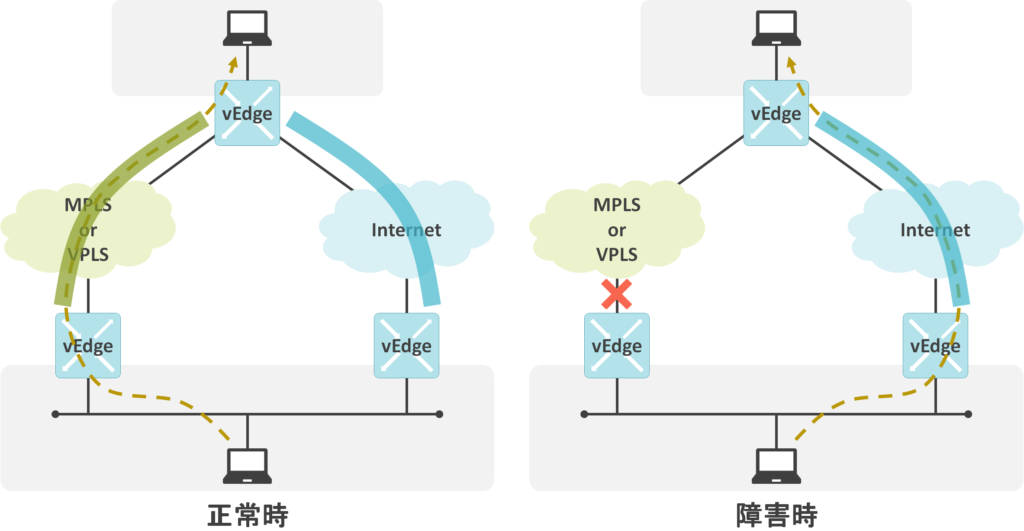

上記のコスト面の問題を解消するために、片方のvEdgeはインターネットにのみ接続し、もう一方のvEdgeは閉域網にのみ接続する構成が考えられます。

しかし、この構成では、vEdgeがインターネットと閉域網の両方を使用してトラフィックを柔軟に制御することはできません。

また、Active機として使用しているvEdgeのWAN回線で障害が発生した場合、LAN側でもルーティングテーブルやVRRPなどの状態変化が発生するため、通信断時間が増加してしまいます。

TLOC Extensionを使用すれば、上記の問題を解消できます。

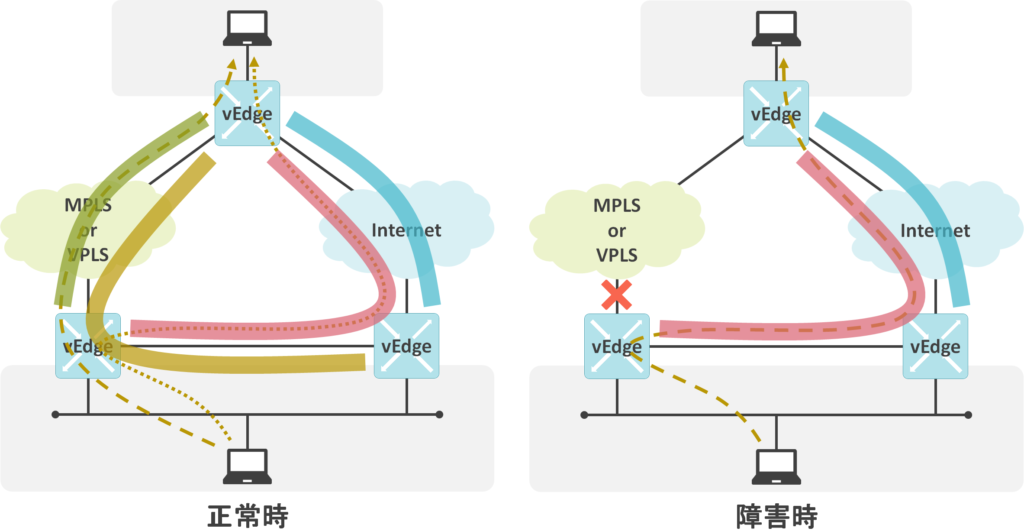

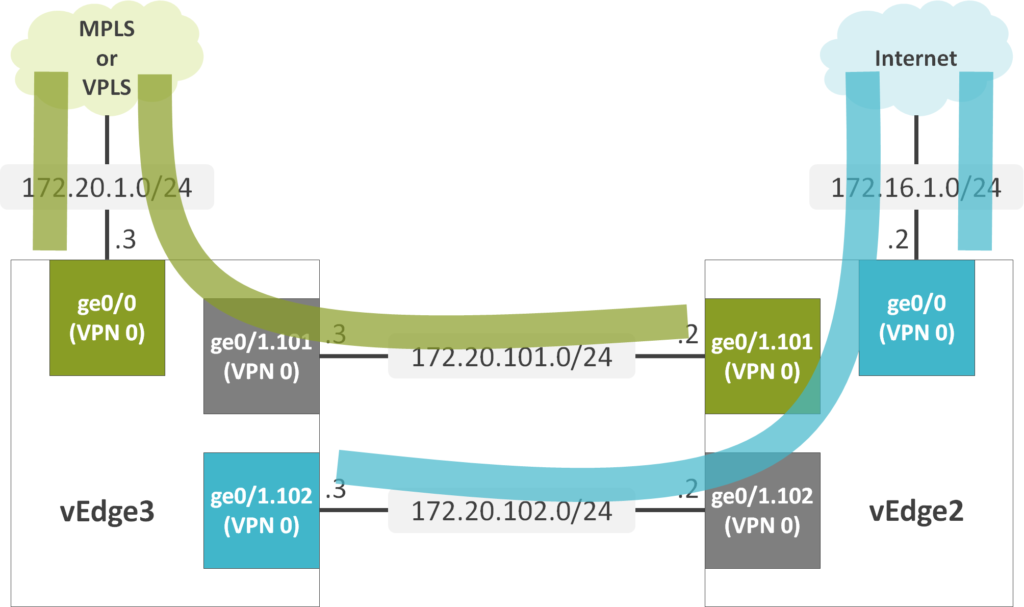

TLOC Extensionは、同一拠点の他のvEdgeが収容しているWAN回線を、自分自身のWAN回線として使用できる機能です。vEdge間の横繋ぎのリンク、対向のvEdge経由で、オーバレイトンネルを確立し、ユーザのトラフィックを転送できます。

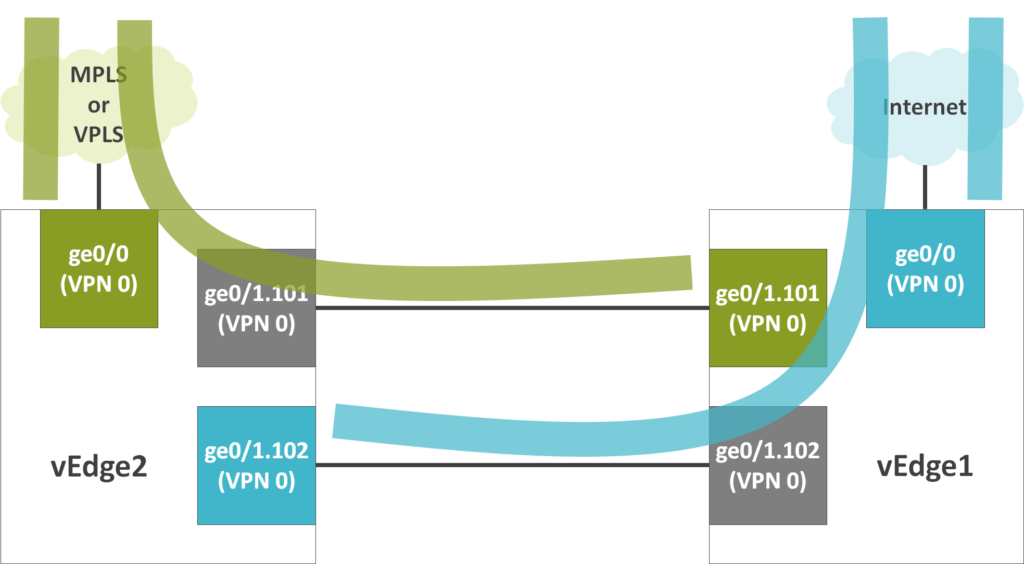

TLOC Extensionでは、下記の図のように、以下のリンクを分ける必要があります。

- vEdge1が閉域網用のオーバレイトンネルを確立する際に使用するリンク

- vEdge2がインターネット用のオーバレイトンネルを確立する際に使用するリンク

一般的には、vEdge間は1本の物理ケーブルで接続し、サブインタフェースを使用してリンクを分割します。

検証環境、内容

検証内容

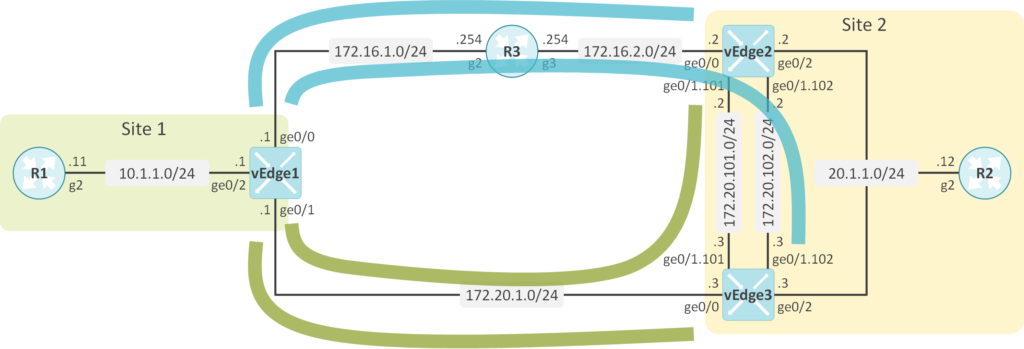

vEdge2がインターネット、vEdge3が閉域網を収容している拠点において、vEdge2とvEdge3でTLOC Extensionを構成します。

物理/論理構成

オーバレイネットワーク構成

初期設定

system

system-ip 10.1.10.11

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface eth0

ip address 172.16.10.11/24

tunnel-interface

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vBond

system-ip 10.1.10.21

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21 local vbond-only

!

vpn 0

interface ge0/0

ip address 172.16.10.21/24

tunnel-interface

encapsulation ipsec

!

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vSmart

system-ip 10.1.10.31

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface eth0

ip address 172.16.10.31/24

tunnel-interface

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vEdge1

system-ip 1.1.1.1

site-id 1

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface ge0/0

ip address 172.16.1.1/24

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

no shutdown

!

interface ge0/1

ip address 172.20.1.1/24

tunnel-interface

encapsulation ipsec

color metro-ethernet restrict

max-control-connections 0

!

no shutdown

!

ip route 0.0.0.0/0 172.16.1.254

ip route 0.0.0.0/0 172.20.1.3

!

vpn 10

interface ge0/2

ip address 10.1.1.1/24

no shutdown

system

host-name vEdge2

system-ip 2.2.2.2

site-id 2

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface ge0/0

ip address 172.16.2.2/24

nat

!

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

no shutdown

!

interface ge0/1

no shutdown

!

interface ge0/1.101

ip address 172.20.101.2/24

tunnel-interface

encapsulation ipsec

color metro-ethernet restrict

max-control-connections 0

!

mtu 1496

no shutdown

!

interface ge0/1.102

ip address 172.20.102.2/24

mtu 1496

tloc-extension ge0/0

no shutdown

!

ip route 0.0.0.0/0 172.16.2.254

ip route 0.0.0.0/0 172.20.101.3

!

vpn 10

interface ge0/2

ip address 20.1.1.2/24

no shutdown

system

host-name vEdge3

system-ip 3.3.3.3

site-id 2

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface ge0/0

ip address 172.20.1.3/24

tunnel-interface

encapsulation ipsec

color metro-ethernet restrict

max-control-connections 0

!

no shutdown

!

interface ge0/1

no shutdown

!

interface ge0/1.101

ip address 172.20.101.3/24

mtu 1496

tloc-extension ge0/0

no shutdown

!

interface ge0/1.102

ip address 172.20.102.3/24

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

mtu 1496

no shutdown

!

vpn 10

interface ge0/2

ip address 20.1.1.3/24

no shutdown

interface GigabitEthernet2

ip address 10.1.1.11 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.1

interface GigabitEthernet2

ip address 20.1.1.12 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.2

interface GigabitEthernet2

ip address 172.16.1.254 255.255.255.0

!

interface GigabitEthernet3

ip address 172.16.2.254 255.255.255.0

!

interface GigabitEthernet4

ip address 172.16.10.254 255.255.255.0

設定、状態確認

vEdge2の設定の確認

vEdge3のインターネット用のオーバレイトンネルを受け入れるge0/1.102にtloc-extension <WAN回線を収容しているインタフェース>コマンドを設定し、ge0/1.102にインターネット用のWAN回線を収容しているge0/0を関連付けます。

これにより、ge0/1.102とge0/0間でコントロールプレーンやオーバレイのトラフィックを転送できます。

また、vEdge3が送信したコントロールプレーンやオーバレイのトラフィックの送信元アドレスを変換できるように、vEdge2のインターネット用の回線を収容しているge0/0でNATを有効にします。

vpn 0

interface ge0/0

ip address 172.16.2.2/24

nat

!

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

no shutdown

!

interface ge0/1

no shutdown

!

interface ge0/1.101

ip address 172.20.101.2/24

tunnel-interface

encapsulation ipsec

color metro-ethernet restrict

max-control-connections 0

!

mtu 1496

no shutdown

!

interface ge0/1.102

ip address 172.20.102.2/24

mtu 1496

tloc-extension ge0/0

no shutdown

!

ip route 0.0.0.0/0 172.16.2.254

ip route 0.0.0.0/0 172.20.101.3

vEdge2の設定の確認

vEdge2の閉域網用のオーバレイトンネルを受け入れるge0/1.101にtloc-extension <WAN回線を収容しているインタフェース>コマンドを設定し、ge0/1.101に閉域網用のWAN回線を収容しているge0/0を関連付けます。

PrivateタイプのColorのTLOCでオーバレイトンネルを確立する際、vEdgeは対向のvEdgeのプライベートなIPアドレスとポート番号宛てにパケットを送信してしまうので(Colorの記事を参照)、vEdge3の閉域網を収容しているWANインタフェースではNATは無効にします。

vpn 0

interface ge0/0

ip address 172.20.1.3/24

tunnel-interface

encapsulation ipsec

color metro-ethernet restrict

max-control-connections 0

!

no shutdown

!

interface ge0/1

no shutdown

!

interface ge0/1.101

ip address 172.20.101.3/24

mtu 1496

tloc-extension ge0/0

no shutdown

!

interface ge0/1.102

ip address 172.20.102.3/24

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

mtu 1496

no shutdown

状態確認

vEdge1でshow omp tlocsコマンドを実行すると、vEdge2とvEdge3が共にインターネットと閉域網用のTLOCを生成していることが確認できます。

vEdge1# show omp tlocs

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Stg -> staged

Inv -> invalid

PUBLIC PRIVATE

ADDRESS PSEUDO PUBLIC PRIVATE PUBLIC IPV6 PRIVATE IPV6 BFD

FAMILY TLOC IP COLOR ENCAP FROM PEER STATUS KEY PUBLIC IP PORT PRIVATE IP PORT IPV6 PORT IPV6 PORT STATUS

----------------------------------------------------------------------------------------------------------------------------------------------------------

ipv4 1.1.1.1 metro-ethernet ipsec 0.0.0.0 C,Red,R 1 172.20.1.1 12366 172.20.1.1 12366 :: 0 :: 0 up

1.1.1.1 biz-internet ipsec 0.0.0.0 C,Red,R 1 172.16.1.1 12406 172.16.1.1 12406 :: 0 :: 0 up

2.2.2.2 metro-ethernet ipsec 10.1.10.31 C,I,R 1 172.20.101.2 12366 172.20.101.2 12366 :: 0 :: 0 up

2.2.2.2 biz-internet ipsec 10.1.10.31 C,I,R 1 172.16.2.2 12346 172.16.2.2 12346 :: 0 :: 0 up

3.3.3.3 metro-ethernet ipsec 10.1.10.31 C,I,R 1 172.20.1.3 12426 172.20.1.3 12426 :: 0 :: 0 up

3.3.3.3 biz-internet ipsec 10.1.10.31 C,I,R 1 172.16.2.2 12366 172.20.102.3 12366 :: 0 :: 0 up

vEdge1でshow bfd sessionsコマンドを実行します。

vEdge1# show bfd sessions | tab

SRC DST SYSTEM SITE DETECT TX

SRC IP DST IP PROTO PORT PORT IP ID LOCAL COLOR COLOR STATE MULTIPLIER INTERVAL UPTIME TRANSITIONS

----------------------------------------------------------------------------------------------------------------------------------------------------

172.16.1.1 172.16.2.2 ipsec 12406 12346 2.2.2.2 2 biz-internet biz-internet up 7 1000 0:01:02:39 0

172.20.1.1 172.20.101.2 ipsec 12366 12366 2.2.2.2 2 metro-ethernet metro-ethernet up 7 1000 0:00:28:21 0

172.16.1.1 172.16.2.2 ipsec 12406 12366 3.3.3.3 2 biz-internet biz-internet up 7 1000 0:00:33:18 1

172.20.1.1 172.20.1.3 ipsec 12366 12426 3.3.3.3 2 metro-ethernet metro-ethernet up 7 1000 0:00:33:18 1

インターネットと閉域網経由で、vEdge1とvEdge2間、vEdge1とvEdge3間でオーバレイトンネルが確立されていることが確認できます。

コメント