今回はネクストホップにNULLを指定したStatic Routeの検証証跡をまとめました。

概要

Discard Routeについて

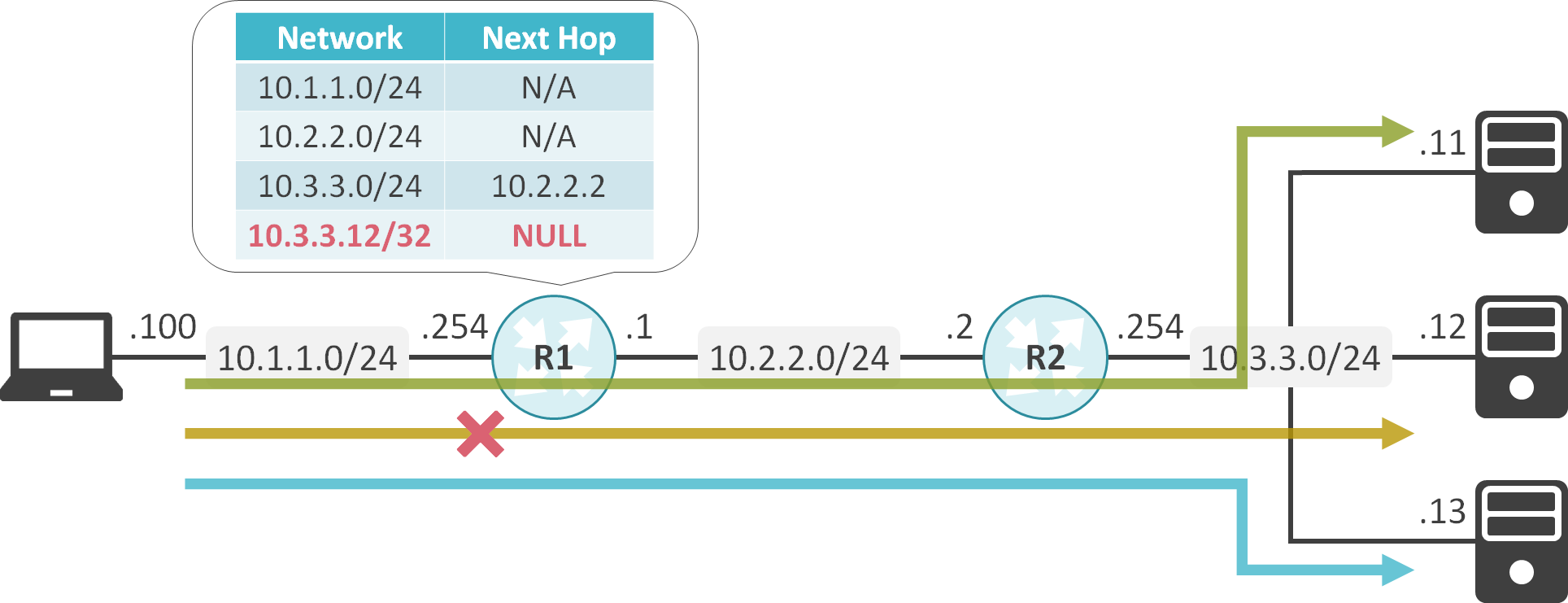

例えば、以下のネットワーク構成において、R1で10.3.3.12宛のパケットのみブロックしたい場合、フィルタリングを設定する以外に、R1でネクストホップにNULLを指定した10.3.3.12/32宛のスタティックルートを設定することで、10.3.3.12宛のパケットのみブロック可能です。

一般的に、このネクストホップがNULLのルート情報をDiscard Routeと呼びます。

検証結果

検証内容、構成

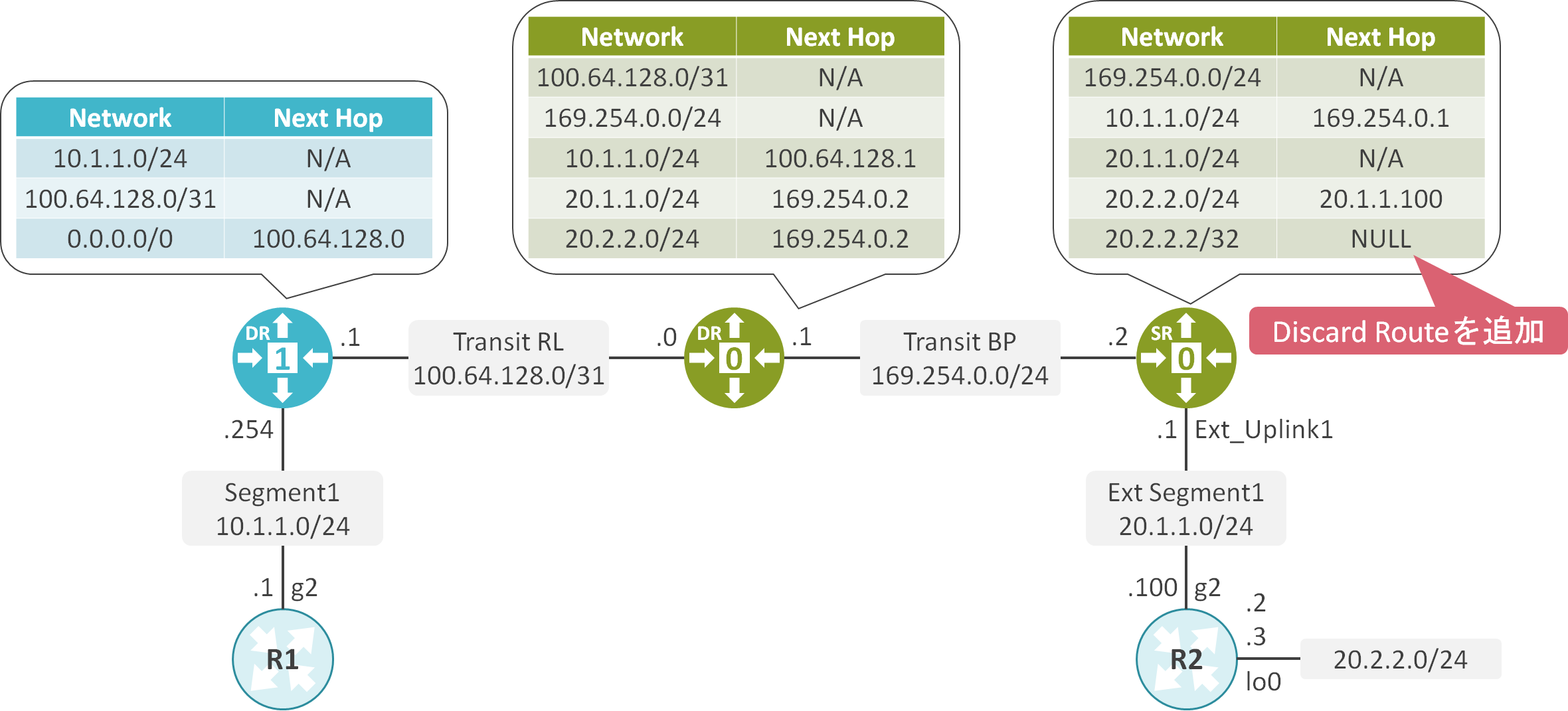

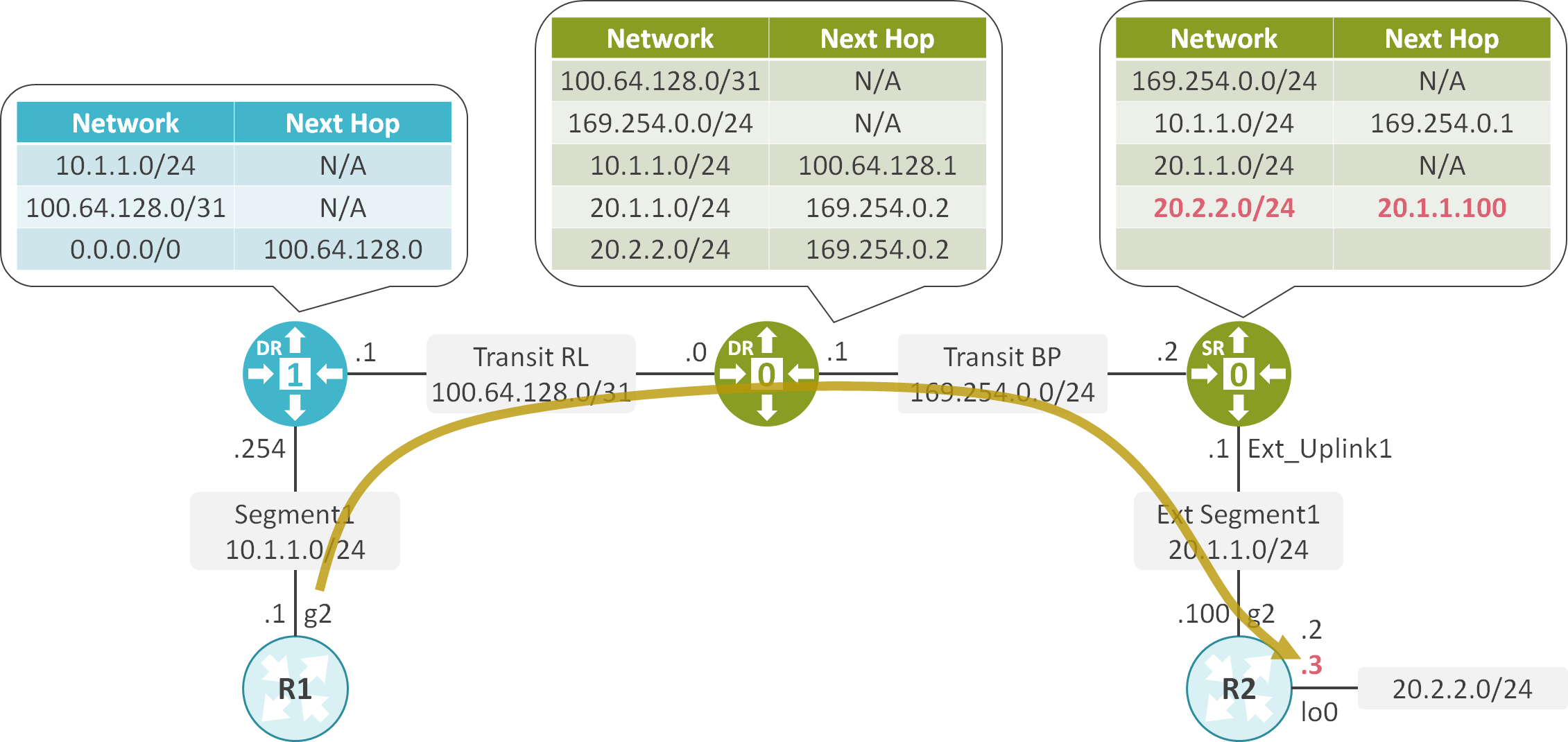

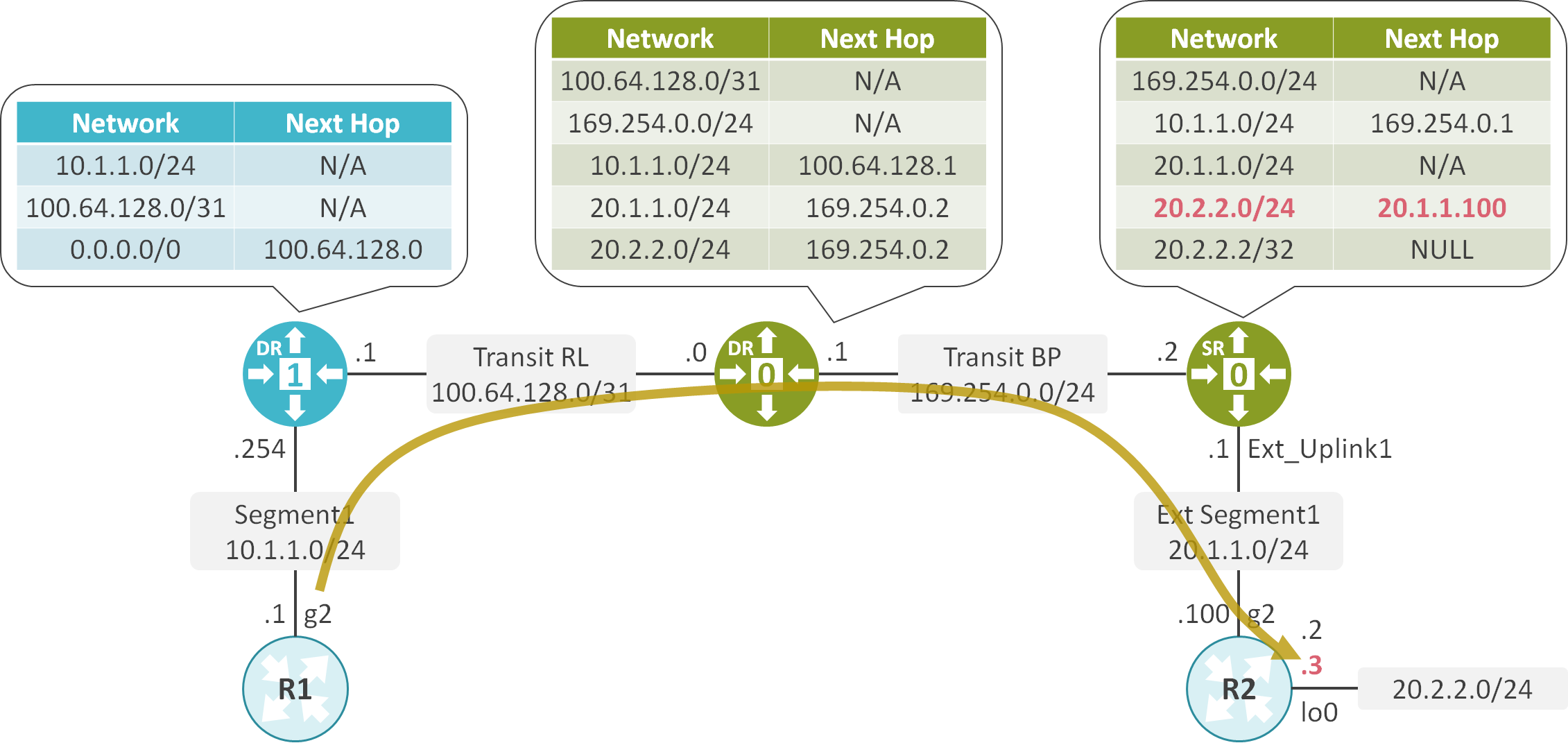

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWでネクストホップに20.1.1.100を指定した20.2.2.0/24宛のスタティックルートを設定します。

この状況で、20.2.2.2宛のパケットのみブロックするために、Tier-0 GWでネクストホップにNULLを指定した20.2.2.2/32宛のスタティックルートを設定します。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

interface Loopback0

ip address 20.2.2.3 255.255.255.0 secondary

ip address 20.2.2.2 255.255.255.0

!

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

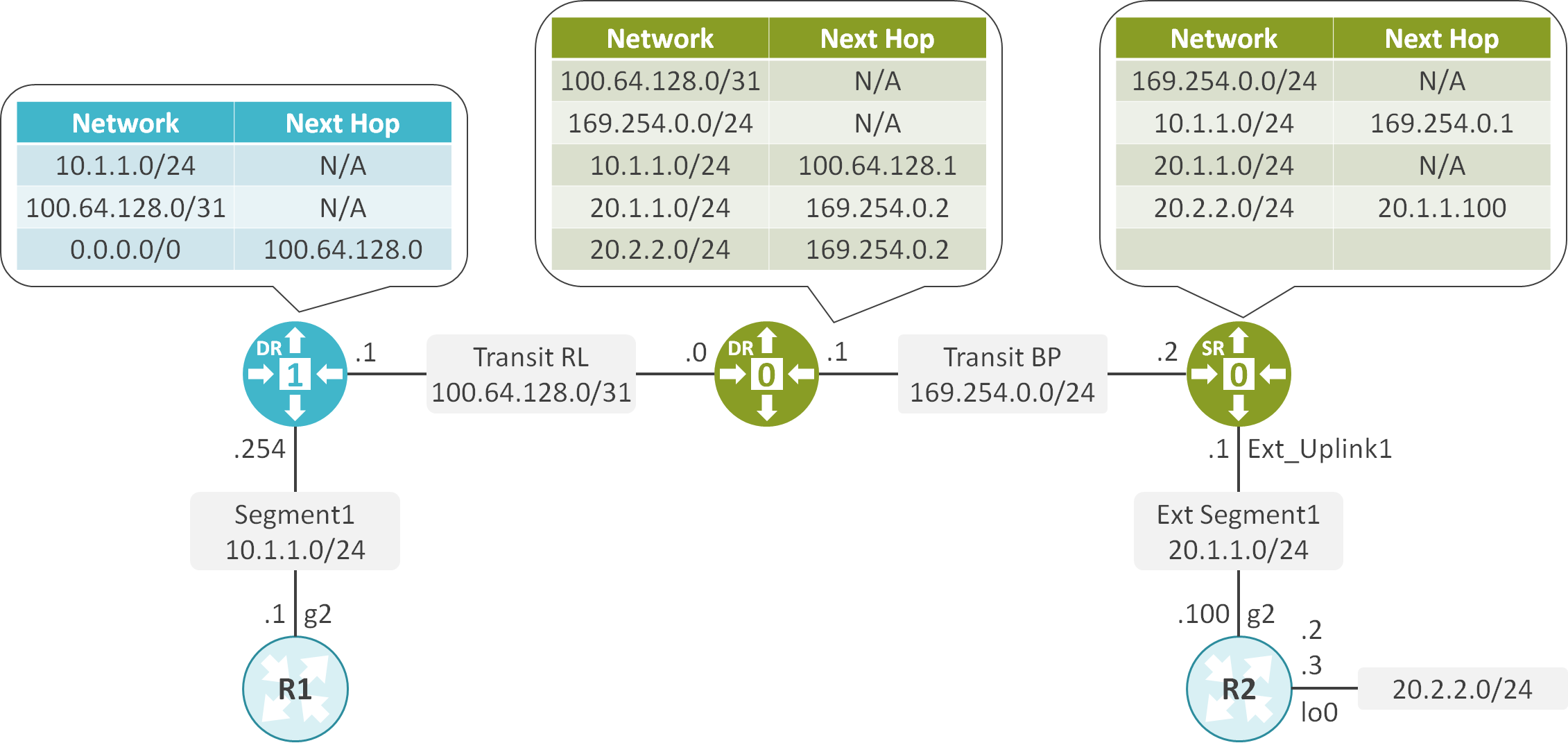

ルーティングテーブルの確認(Discard Route設定前)

Tier-0 GWのSRのルーティングテーブルに20.1.1.100をネクストホップとした20.2.2.0/24宛のスタティックルートが存在することが確認できます。

Tier-0 GWのDRのルーティングテーブルに169.254.0.2をネクストホップとした20.2.2.0/24宛のスタティックルートが存在することが確認できます。

edge1> get logical-router e75612f1-c47a-497f-b747-692d2c1071c2 route

Flags: t0c - Tier0-Connected, t0s - Tier0-Static, b - BGP,

t0n - Tier0-NAT, t1s - Tier1-Static, t1c - Tier1-Connected,

t1n: Tier1-NAT, t1l: Tier1-LB VIP, t1ls: Tier1-LB SNAT,

t1d: Tier1-DNS FORWARDER, t1ipsec: Tier1-IPSec, isr: Inter-SR,

> - selected route, * - FIB route

Total number of routes: 7

t1c> * 10.1.1.0/24 [3/0] via 100.64.128.1, linked-333, 1d15h28m

t0c> * 20.1.1.0/24 is directly connected, uplink-325, 1d15h28m

t0s> * 20.2.2.0/24 [1/0] via 20.1.1.100, uplink-325, 00:01:03

t0c> * 100.64.128.0/31 is directly connected, linked-333, 1d15h28m

t0c> * 169.254.0.0/24 is directly connected, downlink-327, 1d15h28m

t0c> * fcc3:7c30:4fbf:b800::/64 is directly connected, linked-333, 1d15h28m

t0c> * fe80::/64 is directly connected, linked-333, 1d15h28m

nsx-manager1> get logical-router 031757a6-06d8-44bb-9e06-1ba1ac0e78c1 route

Router/Cluster-UUID Destination Next-Hop LR-Port-Id Blackhole Blackhole-Action Route-Type Admin-Distance Admin-State-Up Route-UUID

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 100.64.128.0/31 N/A 5117fa5c-029d-49e4-958f-344b56b0d4ed false N/A CONNECTED 0 true 0af964e3-1873-4cf2-8b06-a38214d031cd

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 ::/0 fe80::50:56ff:fe56:5300 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A NSX_CONNECTED 250 true 3e8393c3-2b67-416e-b469-930d6b0f1c51

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 fe80::/64 N/A 5117fa5c-029d-49e4-958f-344b56b0d4ed false N/A CONNECTED 0 true bf36db6d-05d3-4e83-90ab-0208f1077629

N/A efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A CONNECTED 0 true

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 20.1.1.0/24 169.254.0.2 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A NSX_CONNECTED 0 true 646125d9-ab2e-422e-a6b2-9546a1f7478d

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 20.1.1.1/32 169.254.0.2 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A NSX_CONNECTED 0 true 6e6dfa96-0040-44fe-8730-17c71cb74f63

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 fcc3:7c30:4fbf:b800::/64 N/A 5117fa5c-029d-49e4-958f-344b56b0d4ed false N/A CONNECTED 0 true 4f4baa36-4df1-4c8a-a3e8-20cece774d20

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 169.254.0.0/24 N/A efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A CONNECTED 0 true f7abf229-707e-4abe-97a6-217d28ff28b1

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 20.2.2.0/24 169.254.0.2 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A STATIC 1 true 12c78078-8027-4b44-9a84-b4cde780c40c

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 169.254.0.0/25 N/A efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A CONNECTED 0 true df580895-7d5f-4976-b014-565d2884e283

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 0.0.0.0/0 169.254.0.2 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A NSX_CONNECTED 250 true a63b25b0-0f84-4393-9b3f-8d5154b7dbcf

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 10.1.1.0/24 100.64.128.1 5117fa5c-029d-49e4-958f-344b56b0d4ed false N/A

疎通確認(Discard Route設定前)

R1の10.1.1.1からR2の20.2.2.2へPingを実施します。

R1の10.1.1.1からR2の20.2.2.2へのPingが成功することが確認できます。

R1#ping 20.2.2.2 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.2.2.2, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/8 ms

続けて、R1の10.1.1.1からR2の20.2.2.3へPingを実施します。

R1の10.1.1.1からR2の20.2.2.3へのPingが成功することが確認できます。

R1#ping 20.2.2.3 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.2.2.3, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

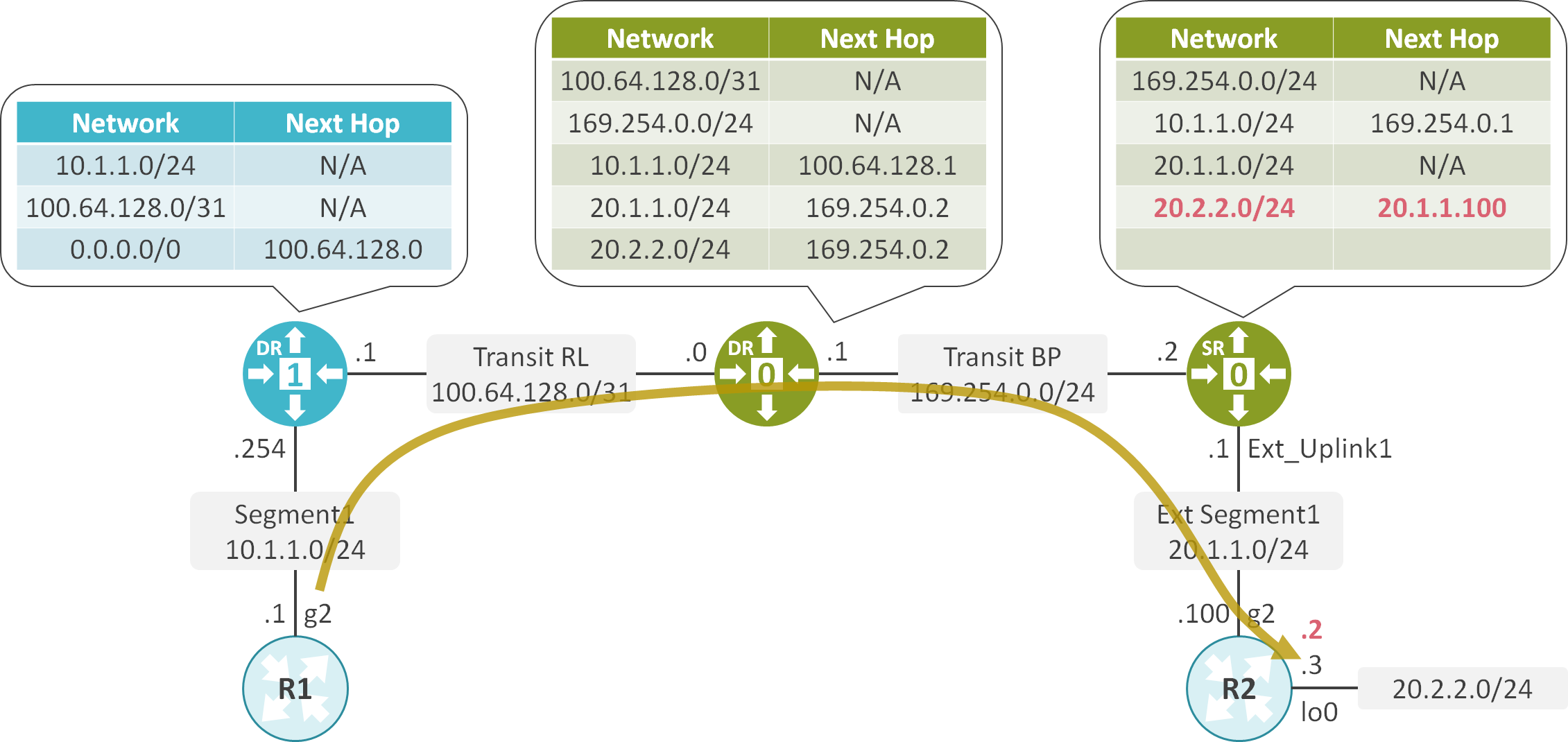

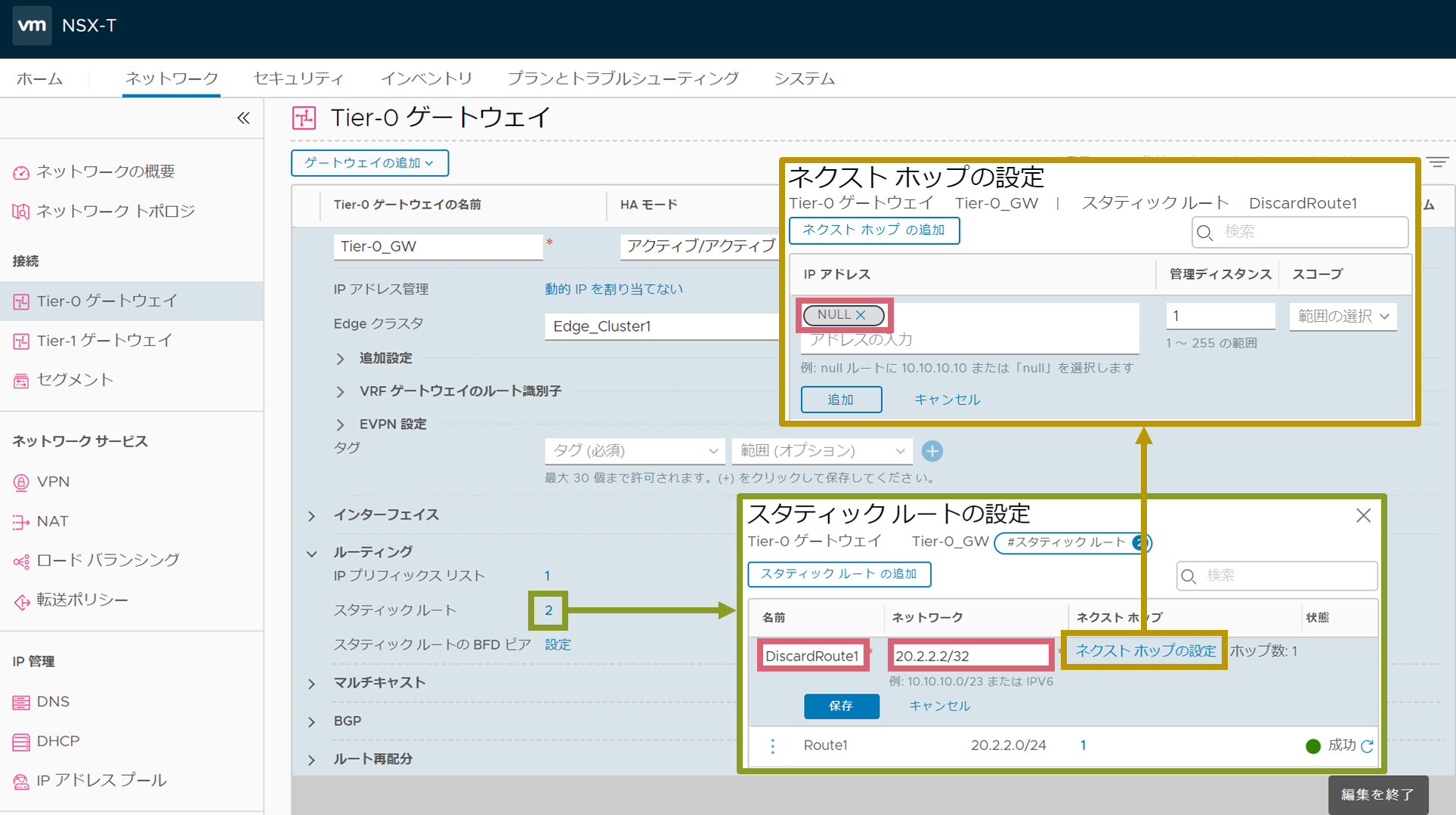

Discard Routeを設定

Tier-0 GWでネクストホップにNULLを指定した20.2.2.2/32宛のスタティックルートを設定します。

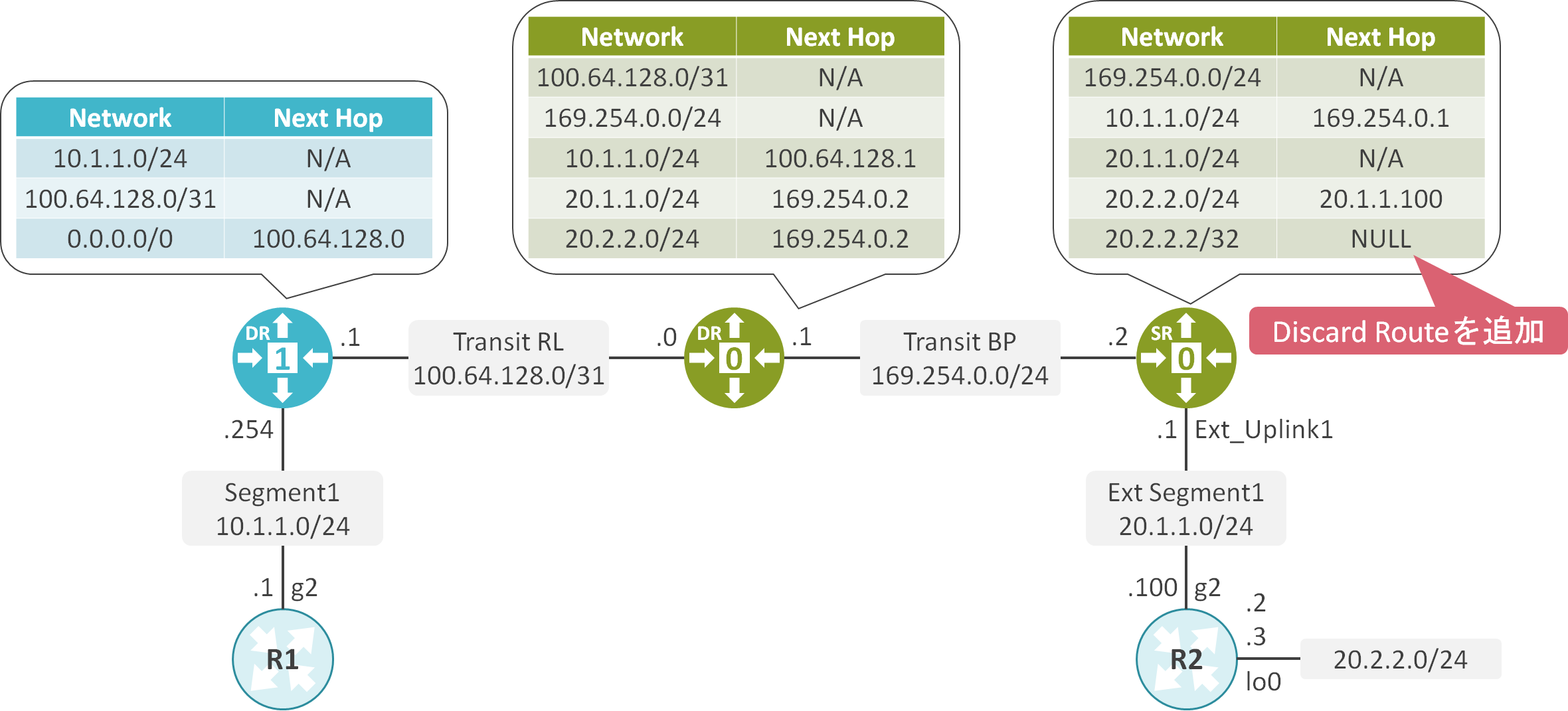

ルーティングテーブルの確認(Discard Route設定後)

Tier-0 GWのSRのルーティングテーブルにネクストホップがUnreachableな20.2.2.2/32宛のスタティックルートが存在することが確認できます。

Tier-0 GWのDRのルーティングテーブルには20.2.2.2/32宛のスタティックルートは存在しないことが確認できます。

edge1> get logical-router e75612f1-c47a-497f-b747-692d2c1071c2 route

Flags: t0c - Tier0-Connected, t0s - Tier0-Static, b - BGP,

t0n - Tier0-NAT, t1s - Tier1-Static, t1c - Tier1-Connected,

t1n: Tier1-NAT, t1l: Tier1-LB VIP, t1ls: Tier1-LB SNAT,

t1d: Tier1-DNS FORWARDER, t1ipsec: Tier1-IPSec, isr: Inter-SR,

> - selected route, * - FIB route

Total number of routes: 8

t1c> * 10.1.1.0/24 [3/0] via 100.64.128.1, linked-333, 1d19h32m

t0c> * 20.1.1.0/24 is directly connected, uplink-325, 1d19h32m

t0s> * 20.2.2.0/24 [1/0] via 20.1.1.100, uplink-325, 02:14:39

t0s> * 20.2.2.2/32 unreachable (blackhole), 00:20:59

t0c> * 100.64.128.0/31 is directly connected, linked-333, 1d19h32m

t0c> * 169.254.0.0/24 is directly connected, downlink-327, 1d19h32m

t0c> * fcc3:7c30:4fbf:b800::/64 is directly connected, linked-333, 1d19h32m

t0c> * fe80::/64 is directly connected, linked-333, 1d19h32m

nsx-manager1> get logical-router 031757a6-06d8-44bb-9e06-1ba1ac0e78c1 route

Router/Cluster-UUID Destination Next-Hop LR-Port-Id Blackhole Blackhole-Action Route-Type Admin-Distance Admin-State-Up Route-UUID

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 100.64.128.0/31 N/A 5117fa5c-029d-49e4-958f-344b56b0d4ed false N/A CONNECTED 0 true 0af964e3-1873-4cf2-8b06-a38214d031cd

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 ::/0 fe80::50:56ff:fe56:5300 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A NSX_CONNECTED 250 true 3e8393c3-2b67-416e-b469-930d6b0f1c51

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 fe80::/64 N/A 5117fa5c-029d-49e4-958f-344b56b0d4ed false N/A CONNECTED 0 true bf36db6d-05d3-4e83-90ab-0208f1077629

N/A efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A CONNECTED 0 true

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 20.1.1.0/24 169.254.0.2 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A NSX_CONNECTED 0 true 646125d9-ab2e-422e-a6b2-9546a1f7478d

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 20.1.1.1/32 169.254.0.2 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A NSX_CONNECTED 0 true 6e6dfa96-0040-44fe-8730-17c71cb74f63

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 fcc3:7c30:4fbf:b800::/64 N/A 5117fa5c-029d-49e4-958f-344b56b0d4ed false N/A CONNECTED 0 true 4f4baa36-4df1-4c8a-a3e8-20cece774d20

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 169.254.0.0/24 N/A efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A CONNECTED 0 true f7abf229-707e-4abe-97a6-217d28ff28b1

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 20.2.2.0/24 169.254.0.2 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A STATIC 1 true 12c78078-8027-4b44-9a84-b4cde780c40c

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 169.254.0.0/25 N/A efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A CONNECTED 0 true df580895-7d5f-4976-b014-565d2884e283

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 0.0.0.0/0 169.254.0.2 efa2a0a3-5dc9-4a43-9c02-9ba5e760fbfa false N/A NSX_CONNECTED 250 true a63b25b0-0f84-4393-9b3f-8d5154b7dbcf

031757a6-06d8-44bb-9e06-1ba1ac0e78c1 10.1.1.0/24 100.64.128.1 5117fa5c-029d-49e4-958f-344b56b0d4ed false N/A

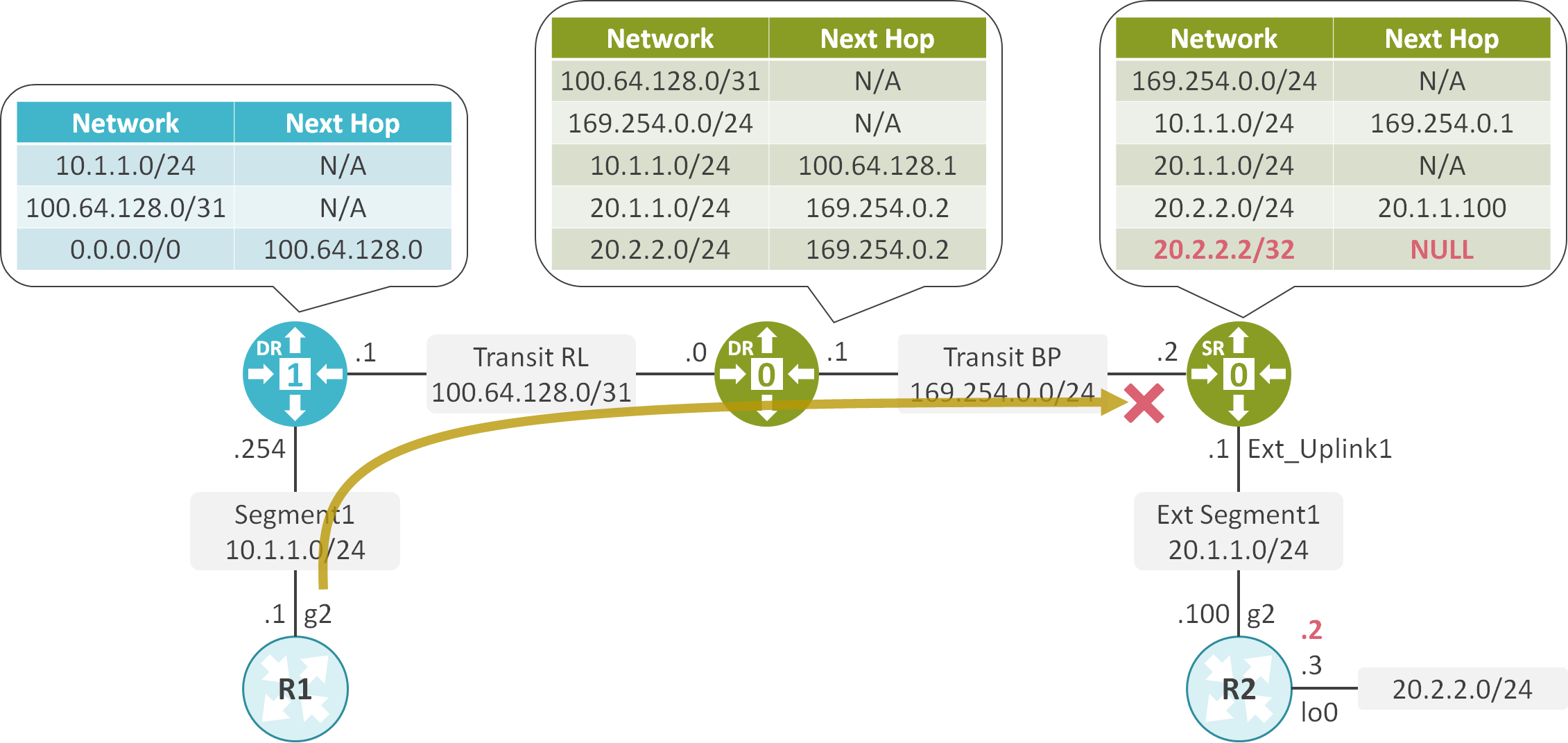

疎通確認(Discard Route設定後)

R1の10.1.1.1からR2の20.2.2.2へPingを実施します。

Discard Routeを設定したことで、Tier-0 GWのSRで20.2.2.2宛のパケットが破棄されるため、R1の10.1.1.1からR2の20.2.2.2へのPingが失敗することが確認できます。

R1#ping 20.2.2.2 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.2.2.2, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

.....

Success rate is 0 percent (0/5)

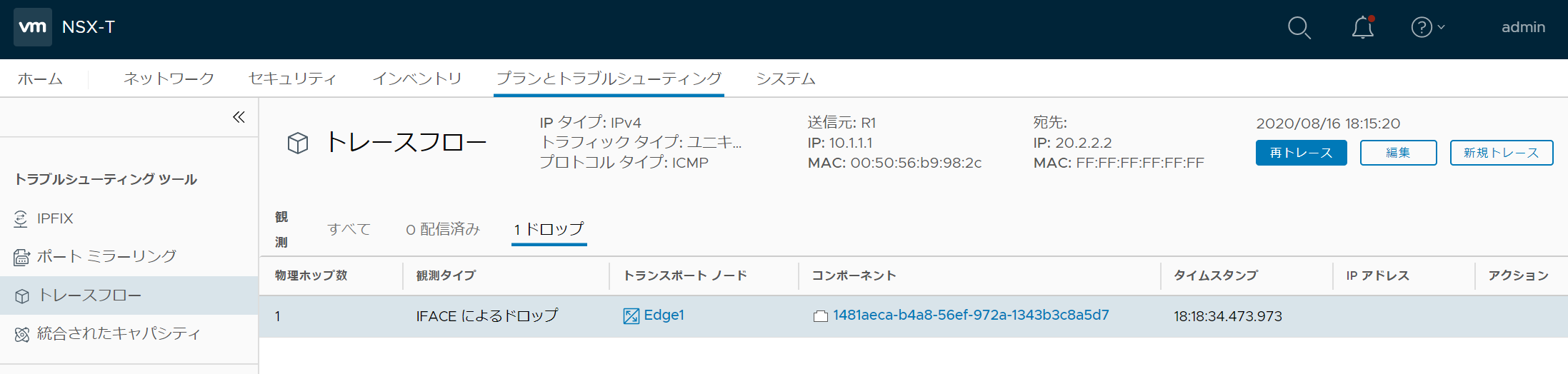

以下はR1の10.1.1.1からR2の20.2.2.2へのトレースフローの結果になります。Tier-0 GWのSRが配置されているNSX Edge1でパケットが破棄されていることが確認できます。

続けて、R1の10.1.1.1からR2の20.2.2.3へPingを実施します。

20.2.2.3宛のトラフィックはDiscard Routeにマッチしないため、R1の10.1.1.1からR2の20.2.2.3へのPingが成功することが確認できます。

R1#ping 20.2.2.3 source 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 20.2.2.3, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

コメント