今回は閉域網にViptelaを導入してないレガシーな拠点が存在する際の注意点を説明したいと思います。

概要

閉域網にレガシー拠点が存在する際に満たすべき要件

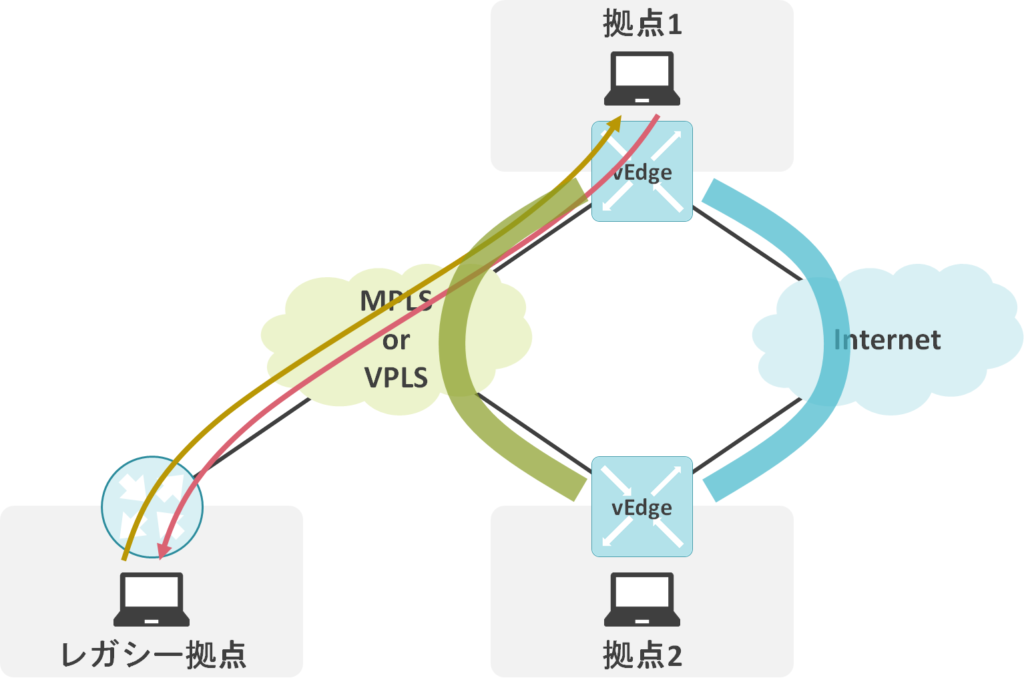

既存のお客様のネットワークをSD-WANに移行する際、何かしらの理由で、全拠点にSD-WAN機器を導入できない場合があります。

このようなケースにおいて、絶対に満たさないといけないことは、SD-WAN拠点とレガシー拠点間で相互に通信できることです。

SD-WAN拠点からレガシー拠点に対して通信を開始でき、かつ、レガシー拠点からSD-WAN拠点に対しても通信を開始できる必要があります。(これはMustです。)

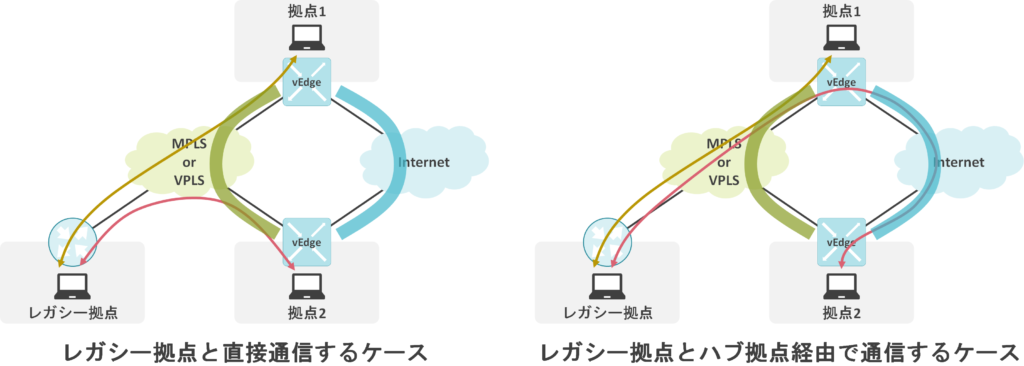

他に考慮すべき点は、各SD-WAN拠点がレガシー拠点と通信する際の経路になります。

各SD-WAN拠点がレガシー拠点と直接通信するケースと、ハブ拠点経由で通信するケースが存在します。

ここは、お客様の好みや方針に合わせて決定すれば良いと思います。

閉域網にレガシー拠点が存在する際のViptelaの問題点

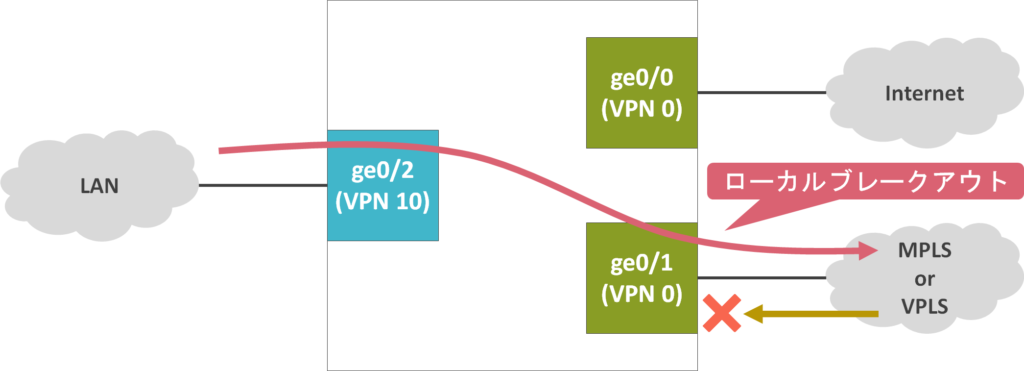

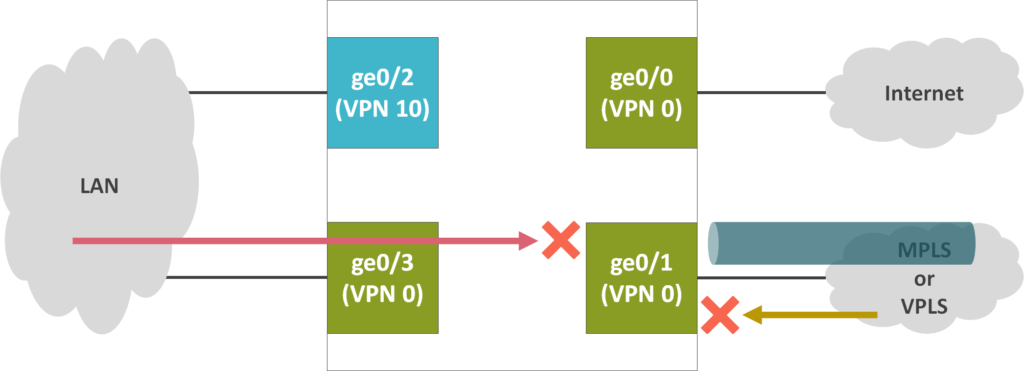

Viptelaでは、WANインタフェースとLANインタフェースは異なるVPNに所属しています。

そのため、容易にLANとWAN間でパケットをルーティングできません。

ローカルブレイクアウトを使えば、LANで受信したパケットをWANのアンダーレイに無理やり転送できます。しかし、WANのアンダーレイで受信したパケットをLANに無理やり転送することは困難です。(厳密にいえば、Port Forwardを使用すれば可能です。)

では、LAN側にもTransport VPNに所属するインタフェースを用意すれば、容易にLANとWANのアンダーレイ間で通信できるように思えます。

しかし、Viptelaの仕様では、Transport VPNにおいて、TLOCが有効なインタフェースで受信したパケットを他のインタフェースから転送できません。また、他のインタフェースで受信したパケットをTLOCが有効なインタフェースから転送できません。

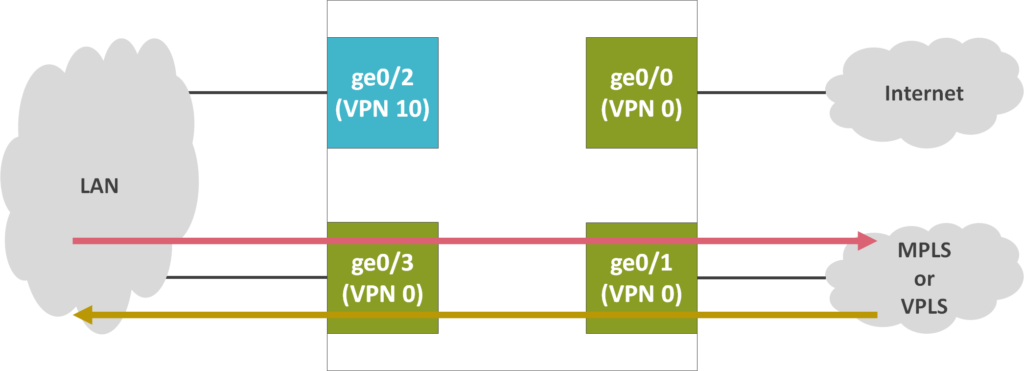

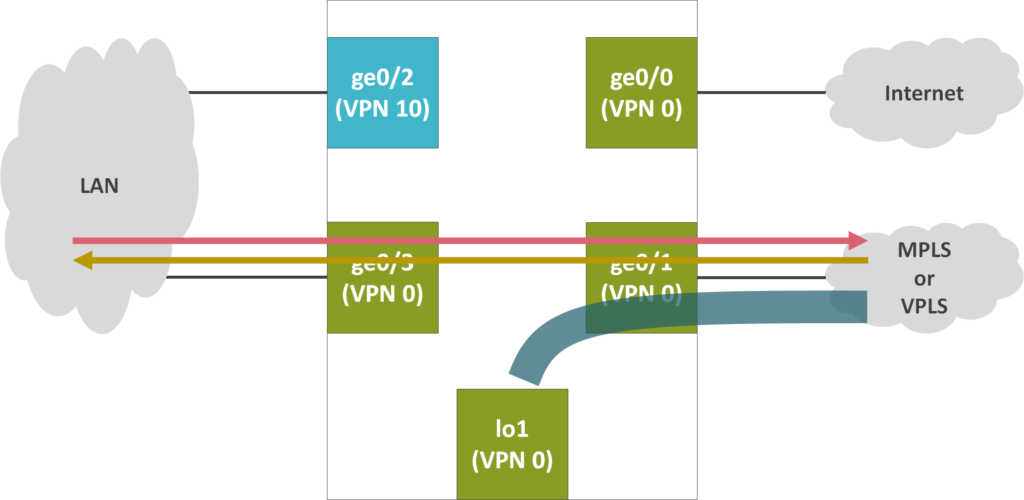

そのため、閉域網にレガシー拠点が存在する場合は、物理インタフェースではなく、ループバックインタフェースでTLOCを有効にします。

この結果、LANとWAN間で容易にパケットを転送できます。

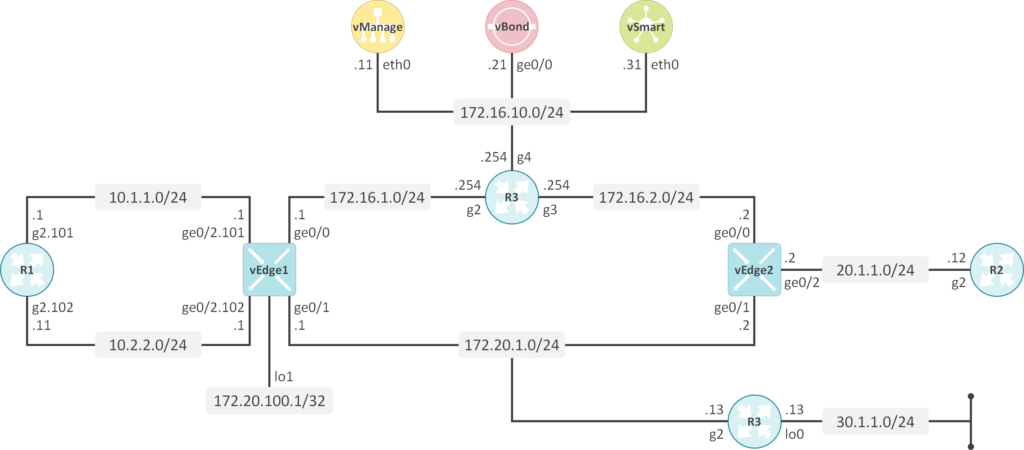

検証環境、内容

検証内容

各SD-WAN拠点はSite 1経由で閉域網のレガシー拠点と通信できるように、vEdge1でループバックインタフェースを作成し、閉域網用のTLOCを設定します。

また、LAN側はサブインタフェースを作成し、VPN 0とVPN 10を所属させます。

物理/論理構成

オーバレイネットワーク構成

初期設定

system

system-ip 10.1.10.11

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface eth0

ip address 172.16.10.11/24

tunnel-interface

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vBond

system-ip 10.1.10.21

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21 local vbond-only

!

vpn 0

interface ge0/0

ip address 172.16.10.21/24

tunnel-interface

encapsulation ipsec

!

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vSmart

system-ip 10.1.10.31

site-id 10

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface eth0

ip address 172.16.10.31/24

tunnel-interface

no shutdown

!

ip route 0.0.0.0/0 172.16.10.254

system

host-name vEdge1

system-ip 1.1.1.1

site-id 1

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface ge0/0

ip address 172.16.1.1/24

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

no shutdown

!

interface ge0/1

ip address 172.20.1.1/24

no shutdown

!

interface ge0/2

no shutdown

!

interface ge0/2.102

ip address 10.2.2.1/24

mtu 1496

no shutdown

!

interface loopback1

ip address 172.20.100.1/32

tunnel-interface

encapsulation ipsec

color metro-ethernet restrict

max-control-connections 0

bind ge0/1

!

no shutdown

!

ip route 0.0.0.0/0 172.16.1.254

ip route 10.1.1.0/24 10.2.2.11

ip route 20.1.1.0/24 10.2.2.11

ip route 30.1.1.0/24 172.20.1.13

!

vpn 10

interface ge0/2.101

ip address 10.1.1.1/24

mtu 1496

no shutdown

!

ip route 0.0.0.0/0 10.1.1.11

system

host-name vEdge2

system-ip 2.2.2.2

site-id 2

organization-name "Criterio1 - 19101"

vbond 172.16.10.21

!

vpn 0

interface ge0/0

ip address 172.16.2.2/24

tunnel-interface

encapsulation ipsec

color biz-internet restrict

!

no shutdown

!

interface ge0/1

ip address 172.20.1.2/24

tunnel-interface

encapsulation ipsec

color metro-ethernet restrict

max-control-connections 0

!

no shutdown

!

ip route 0.0.0.0/0 172.16.2.254

ip route 172.20.100.1/32 172.20.1.1

!

vpn 10

interface ge0/2

ip address 20.1.1.2/24

no shutdown

interface GigabitEthernet2.101

encapsulation dot1Q 101

ip address 10.1.1.11 255.255.255.0

!

interface GigabitEthernet2.102

encapsulation dot1Q 102

ip address 10.2.2.11 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.1

ip route 30.1.1.0 255.255.255.0 10.2.2.1

interface GigabitEthernet2

ip address 20.1.1.12 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 20.1.1.2

interface Loopback0

ip address 30.1.1.13 255.255.255.0

!

interface GigabitEthernet2

ip address 172.20.1.13 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 172.20.1.1

interface GigabitEthernet2

ip address 172.16.1.254 255.255.255.0

!

interface GigabitEthernet3

ip address 172.16.2.254 255.255.255.0

!

interface GigabitEthernet4

ip address 172.16.10.254 255.255.255.0

設定、状態確認

vEdge1の設定の確認

vEdge1のge0/1ではTLOCを有効にせず、ループバックインタフェースでTLOCを有効にします。

そして、ループバックインタフェースのbind <物理インタフェース>コマンドで、このループバックインタフェースのTLOCのトラフィックの転送に使用する物理インタフェースを指定します。

また、LAN側のインタフェースをサブインタフェースに分割し、Transport VPNとService VPNに割り当てます。

サブインタフェースを設定する際は、フレームに4バイトのVLANタグを挿入できるように、MTUを1496バイト以下に変更する必要があります。

vpn 0

interface ge0/1

ip address 172.20.1.1/24

no shutdown

!

interface ge0/2.102

ip address 10.2.2.1/24

mtu 1496

no shutdown

!

interface loopback1

ip address 172.20.100.1/32

tunnel-interface

encapsulation ipsec

color metro-ethernet restrict

max-control-connections 0

bind ge0/1

!

no shutdown

!

vpn 10

interface ge0/2.101

ip address 10.1.1.1/24

mtu 1496

no shutdown

状態確認

vEdge1でshow omp tlocsコマンドを実行すると、vEdge1がループバックインタフェースのTLOCを生成していることが確認できます。

vEdge1# show omp tlocs

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Stg -> staged

Inv -> invalid

PUBLIC PRIVATE

ADDRESS PSEUDO PUBLIC PRIVATE PUBLIC IPV6 PRIVATE IPV6 BFD

FAMILY TLOC IP COLOR ENCAP FROM PEER STATUS KEY PUBLIC IP PORT PRIVATE IP PORT IPV6 PORT IPV6 PORT STATUS

----------------------------------------------------------------------------------------------------------------------------------------------------------

ipv4 1.1.1.1 metro-ethernet ipsec 0.0.0.0 C,Red,R 1 172.20.100.1 12366 172.20.100.1 12366 :: 0 :: 0 up

1.1.1.1 biz-internet ipsec 0.0.0.0 C,Red,R 1 172.16.1.1 12426 172.16.1.1 12426 :: 0 :: 0 up

2.2.2.2 metro-ethernet ipsec 10.1.10.31 C,I,R 1 172.20.1.2 12366 172.20.1.2 12366 :: 0 :: 0 up

2.2.2.2 biz-internet ipsec 10.1.10.31 C,I,R 1 172.16.2.2 12346 172.16.2.2 12346 :: 0 :: 0 up

vEdge1でshow bfd sessionsコマンドを実行します。

vEdge1# show bfd sessions | tab

SRC DST SYSTEM SITE DETECT TX

SRC IP DST IP PROTO PORT PORT IP ID LOCAL COLOR COLOR STATE MULTIPLIER INTERVAL UPTIME TRANSITIONS

----------------------------------------------------------------------------------------------------------------------------------------------------

172.16.1.1 172.16.2.2 ipsec 12426 12346 2.2.2.2 2 biz-internet biz-internet up 7 1000 0:00:30:11 0

172.20.100.1 172.20.1.2 ipsec 12366 12366 2.2.2.2 2 metro-ethernet metro-ethernet up 7 1000 0:00:25:16 0

vEdge1がループバックインタフェースを使用して、vEdge2とオーバレイトンネルを確立しているが確認できます。

疎通確認

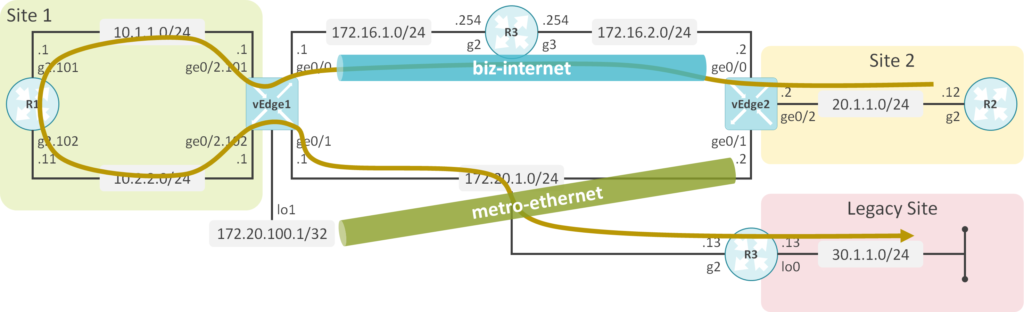

R2からレガシー拠点のR3に対して、Tracerouteを実行します。

R2#traceroute 30.1.1.13 source 20.1.1.12

Type escape sequence to abort.

Tracing the route to 30.1.1.13

VRF info: (vrf in name/id, vrf out name/id)

1 20.1.1.2 13 msec 20 msec 20 msec

2 10.1.1.1 51 msec 50 msec 61 msec

3 10.1.1.11 81 msec 78 msec 71 msec

4 10.2.2.1 91 msec 87 msec 90 msec

5 172.20.1.13 111 msec * 120 msec

Site 1のvEdge1とR1経由で、R2はレガシー拠点と通信できていることが確認できます。

(下図はvEdge2はインターネットを使用してvEdge1にパケットを転送したケースになります。)

コメント