今回はNSX-TのIPsec VPNのBypass機能の検証証跡をまとめました。Bypass機能を使用することで、特定の通信を暗号化対象から除外可能です。

検証結果

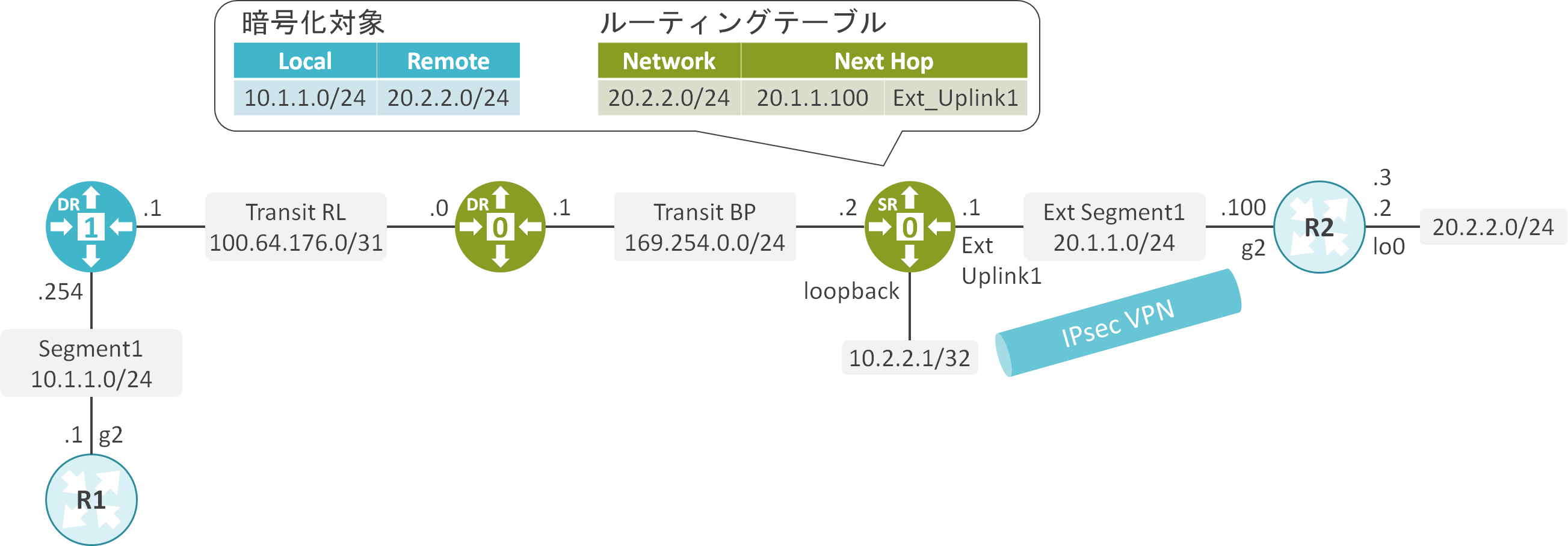

検証内容、構成

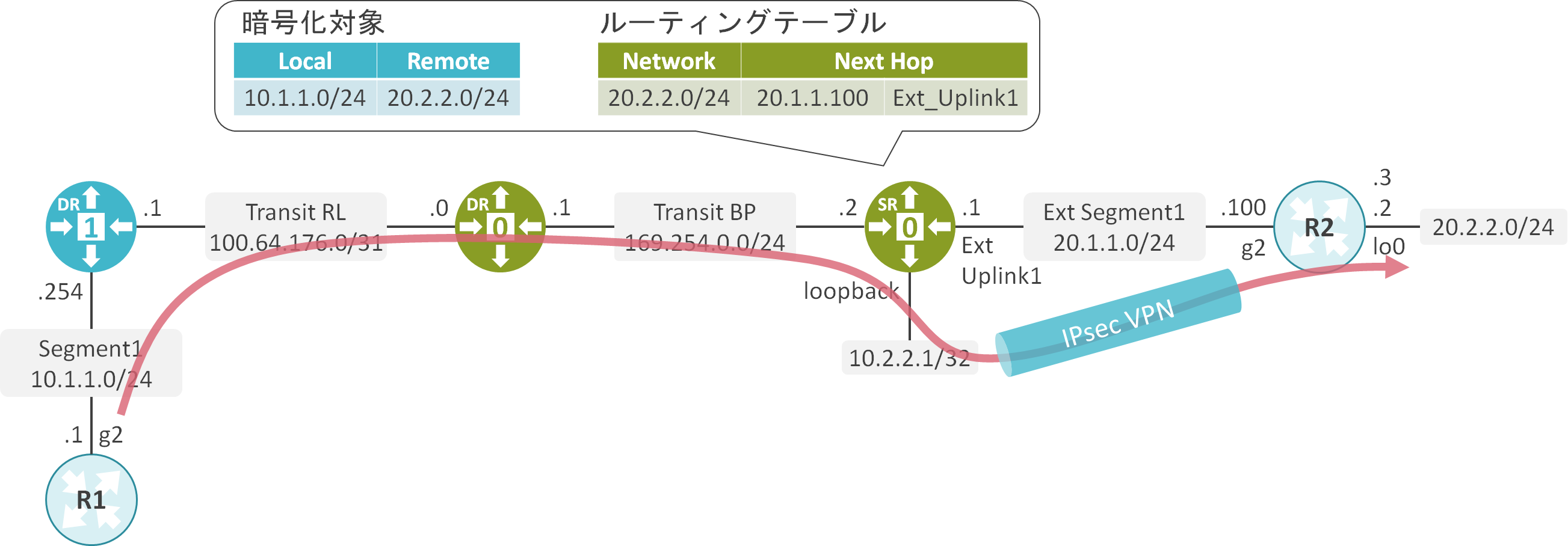

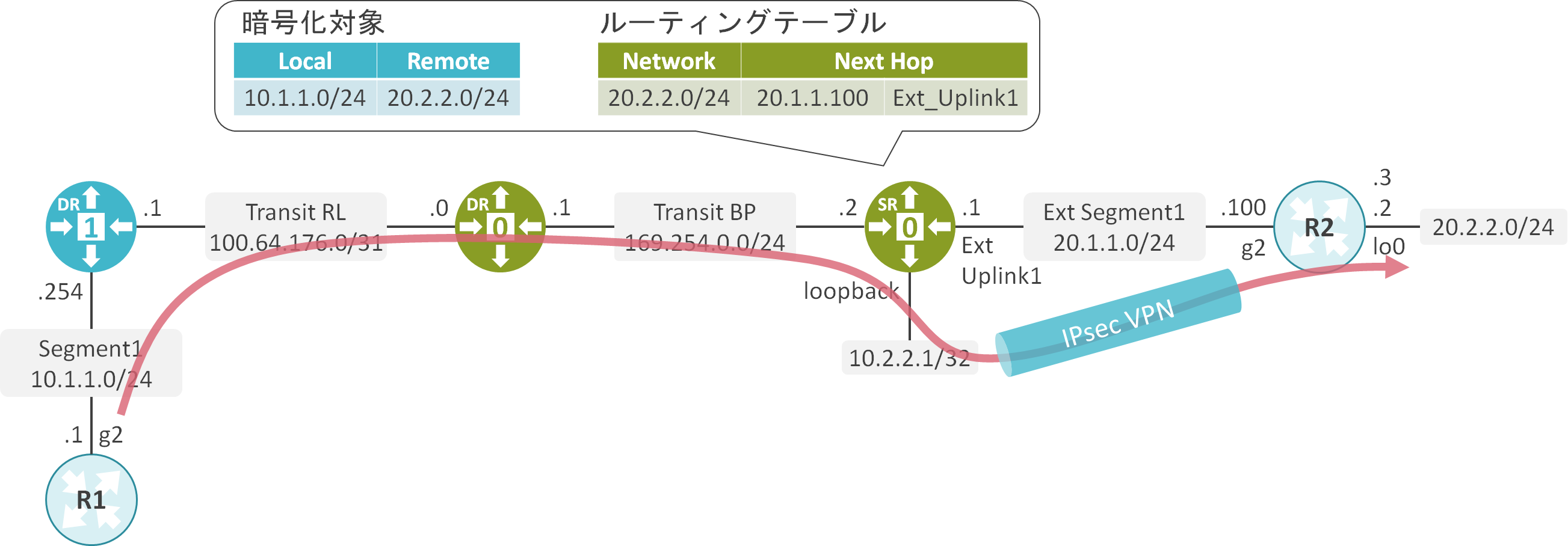

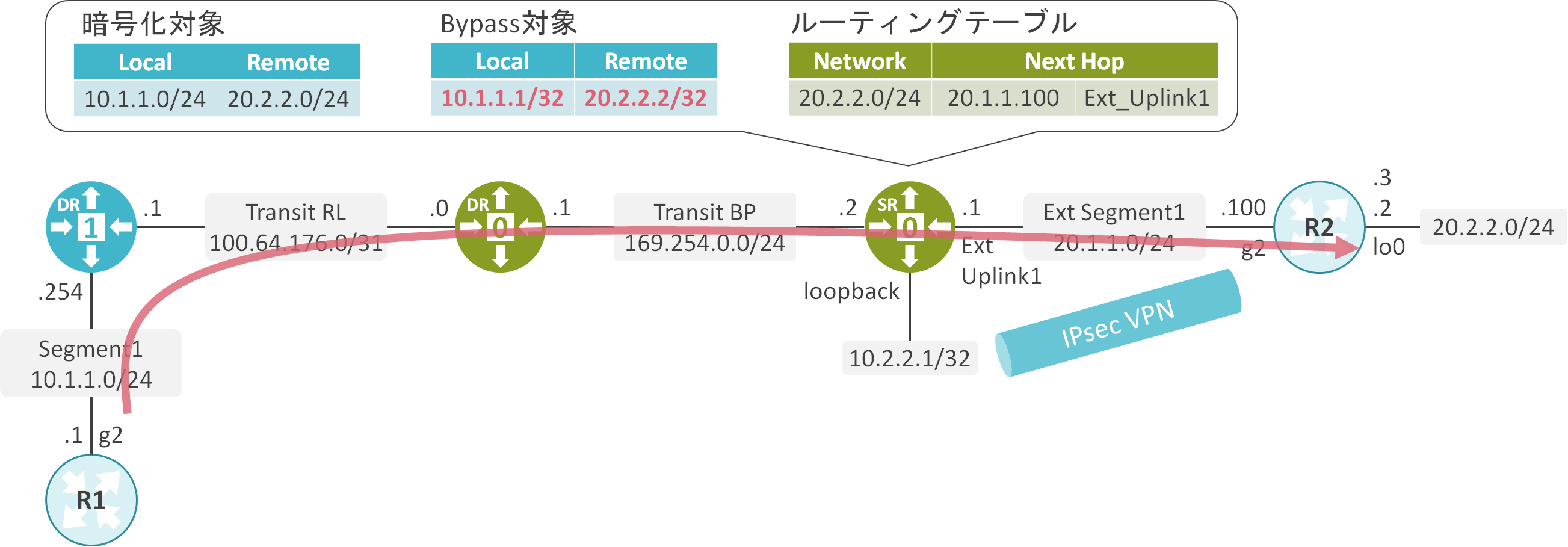

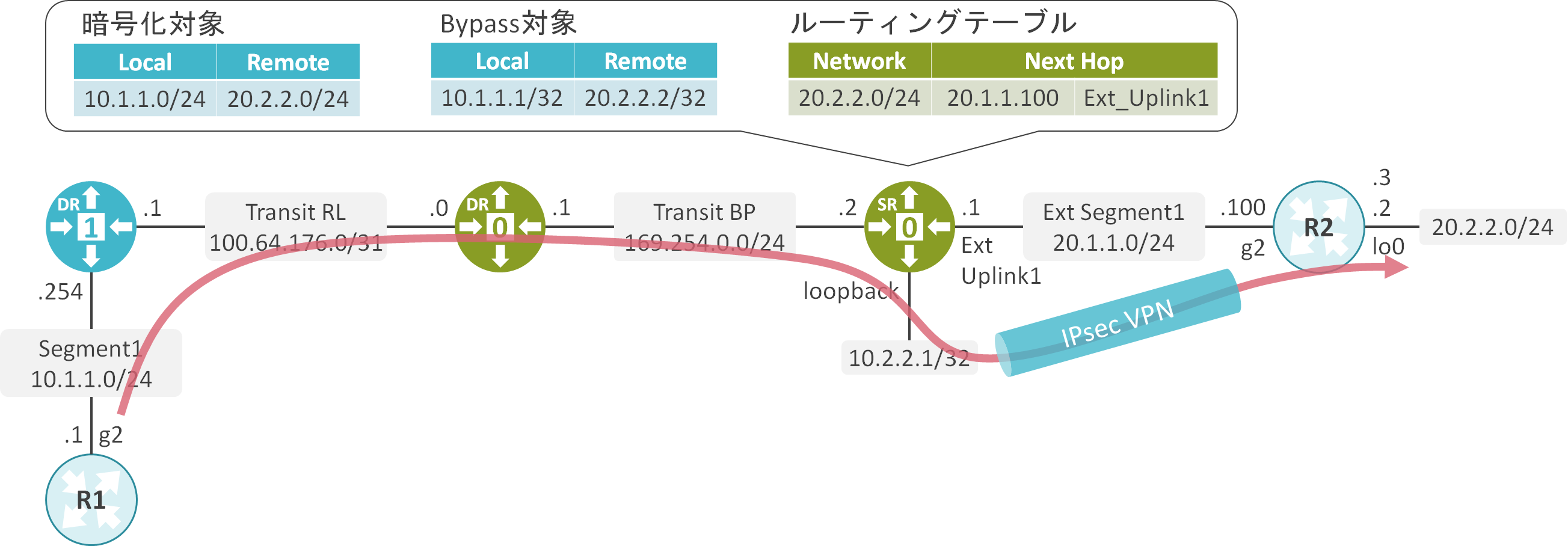

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRとR2間でIPsec VPNを確立し、10.1.1.0/24と20.2.2.0/24間の通信をESPで暗号化します。

IKEにばバージョン2のIKEv2を使用します。

Bypass機能を有効にし、10.1.1.1から20.2.2.2へのトラフィックを暗号化対象から除外します。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

crypto ikev2 proposal IKEV2_PROPOSAL

encryption aes-cbc-128

integrity sha256

group 14

!

crypto ikev2 policy IKEV2_POLICY

proposal IKEV2_PROPOSAL

!

crypto ikev2 keyring IKEV2_KEYRING

peer PEER_BLOCK

address 10.2.2.1

pre-shared-key Zaq12wsx!@

!

crypto ikev2 profile IKEV2_PROFILE

match identity remote address 10.2.2.1 255.255.255.255

identity local address 20.1.1.100

authentication remote pre-share

authentication local pre-share

keyring local IKEV2_KEYRING

!

crypto ipsec transform-set TRANSFORM_SET esp-gcm

mode tunnel

!

crypto map CRYPTO_MAP 10 ipsec-isakmp

set peer 10.2.2.1

set transform-set TRANSFORM_SET

set ikev2-profile IKEV2_PROFILE

match address CRYPTO_ACL

!

interface Loopback0

ip address 20.2.2.3 255.255.255.0 secondary

ip address 20.2.2.2 255.255.255.0

!

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

crypto map CRYPTO_MAP

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

!

ip access-list extended CRYPTO_ACL

10 permit ip 20.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255

Bypassが無効

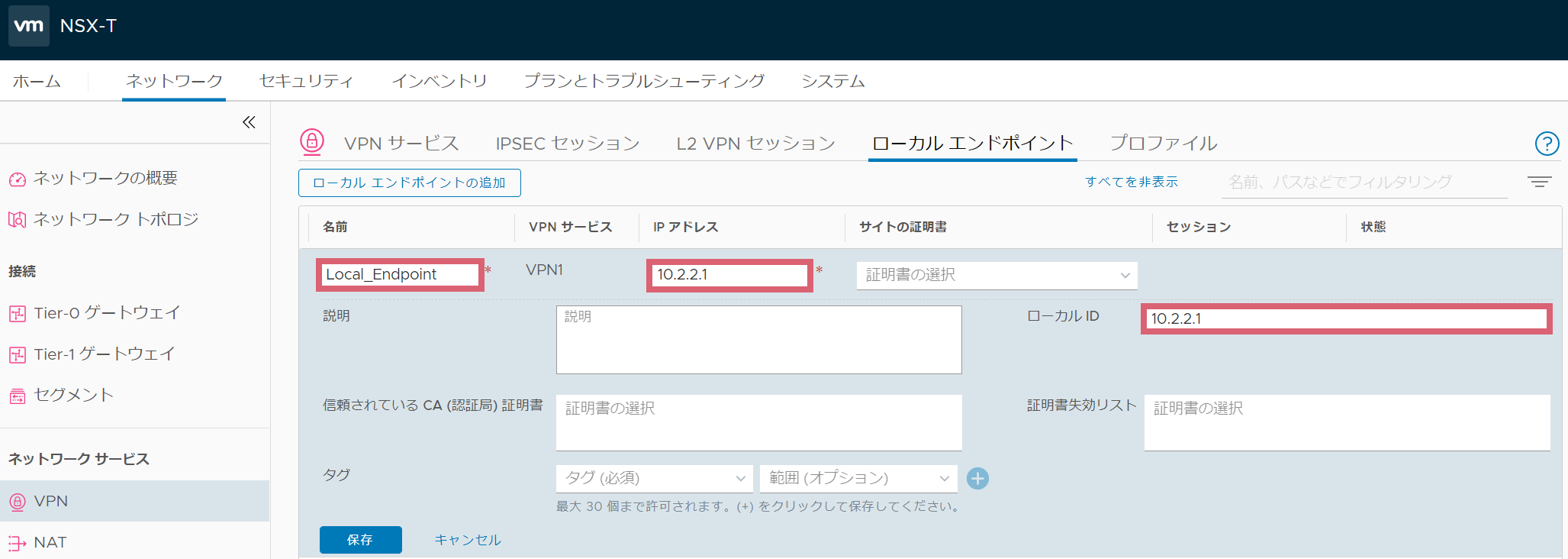

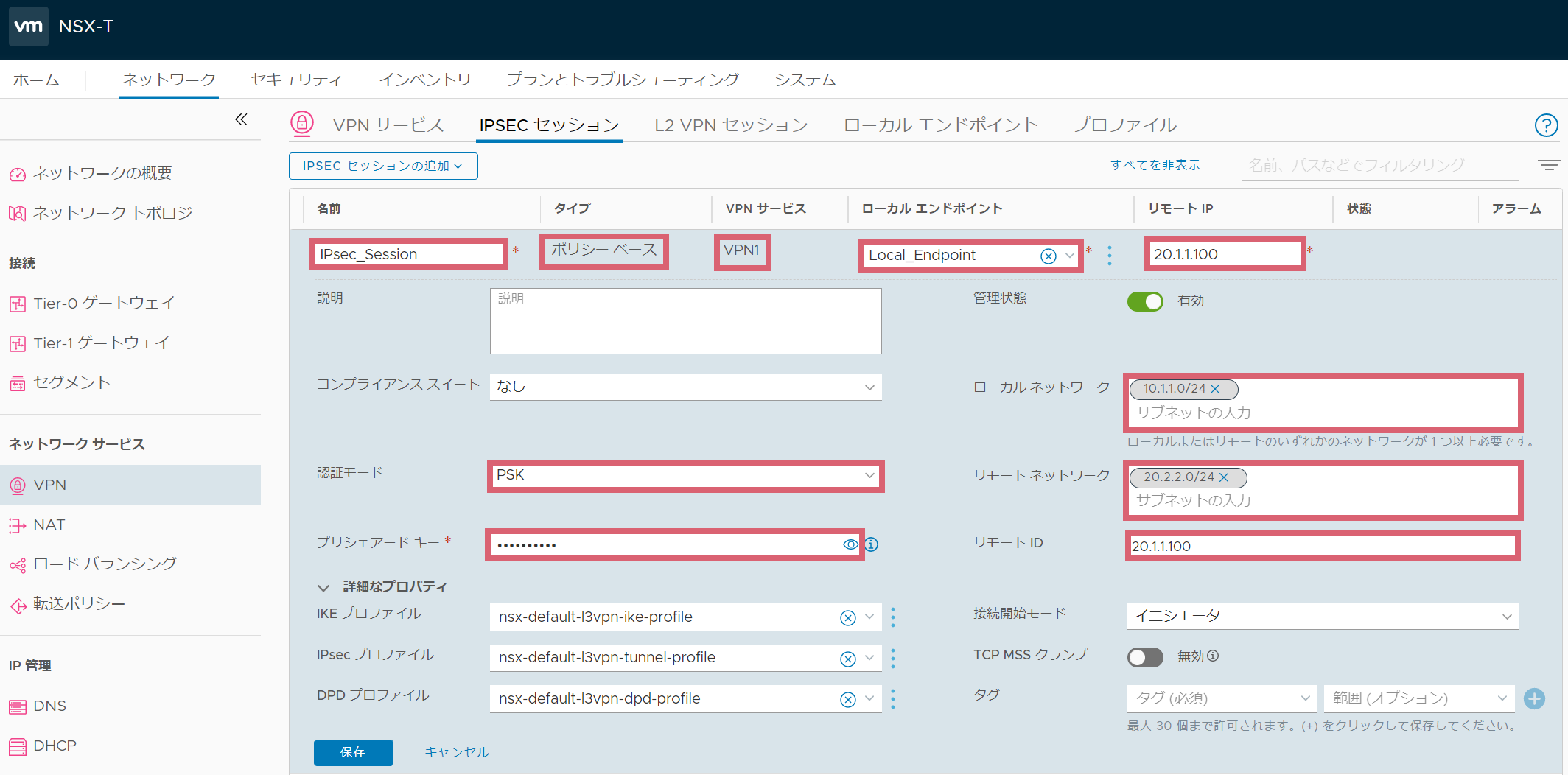

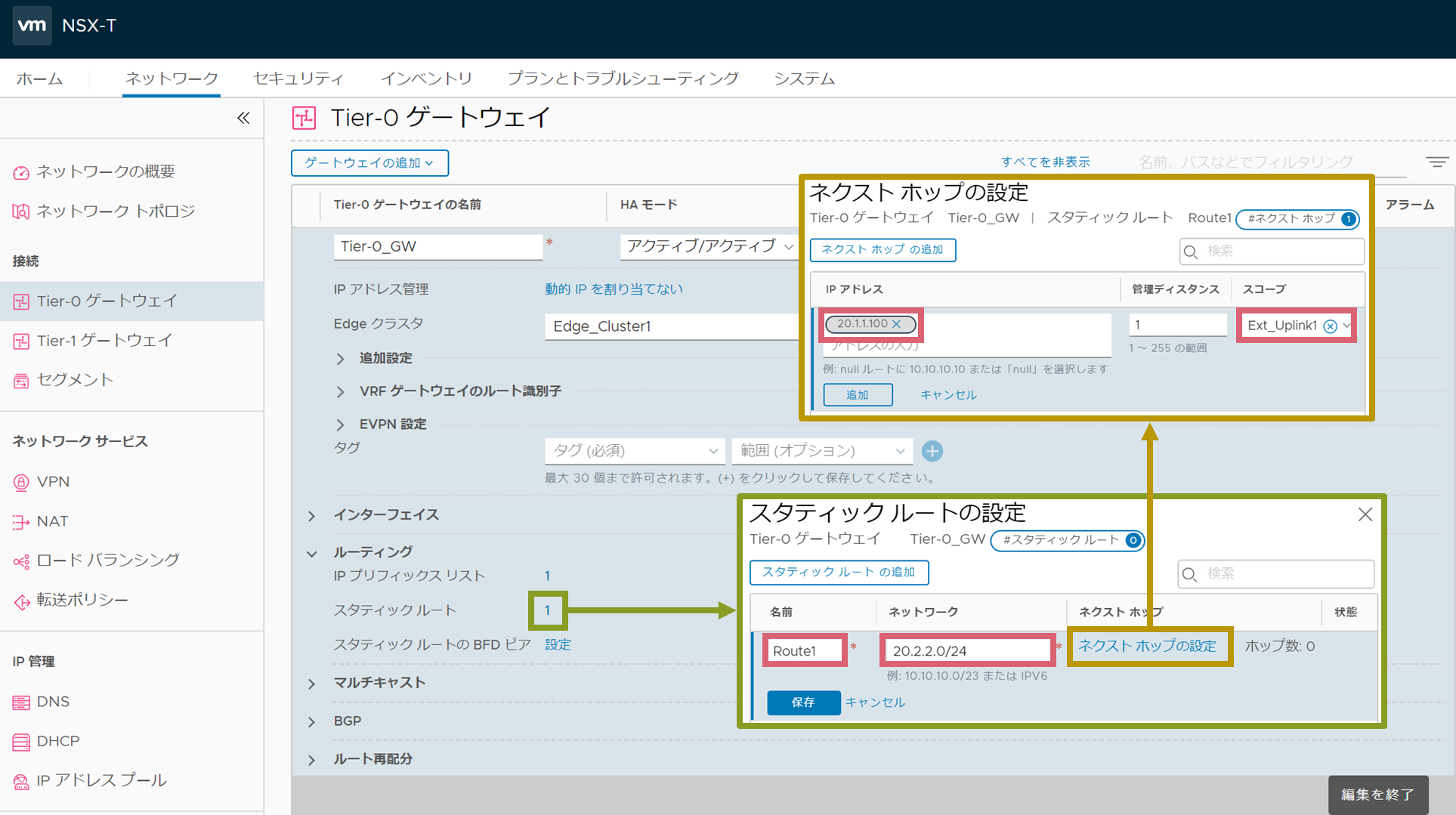

IPsecの設定

VPNサービスの定義

ローカルエンドポイントの定義

ポリシーベースのIPsecセッションの定義

スタティックルートの設定

状態確認

Bypassが有効されている場合、get ipsecvpn config serviceコマンドのUUIDとEnableの間にBypassの設定情報が表示されます。

edge1> get ipsecvpn config service

UUID : 43a21d6c-e451-461b-91f1-6ef6f38bb780

Enable : True

IKE LOG Level : LOG_LEVEL_INFO

IKE Rule Section ID : 00003500-0000-0000-0000-000000000c11

Ipsec HA Sync Enabled : True

SR Cluster ID : 00002000-0000-0000-0000-000000000c11

疎通確認

R1の10.1.1.1からR2の20.2.2.2へPingを実施します。

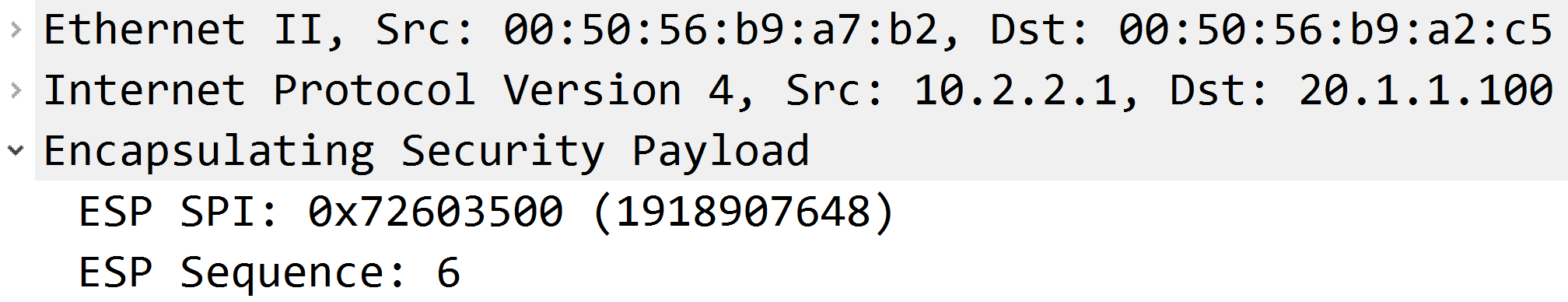

以下は20.1.1.0/24上でキャプチャしたR1の10.1.1.1からR2の20.2.2.2へのICMP Echoになります。IPsecで暗号化されていることが確認できます。

R1の10.1.1.1からR2の20.2.2.3へPingを実施します。

以下は20.1.1.0/24上でキャプチャしたR1の10.1.1.1からR2の20.2.2.3へのICMP Echoになります。IPsecで暗号化されていることが確認できます。

Bypassが有効

IPsecの設定

VPNサービスの設定

VPNサービスにおいて、Bypass対象の通信を指定します。

状態確認

10.1.1.1から20.2.2.2宛の通信がIPsecの暗号化対象から除外されていることが確認できます。

edge1> get ipsecvpn config service

UUID : 43a21d6c-e451-461b-91f1-6ef6f38bb780

Bypass Policy :

Action : VPN_ACTION_BYPASS

Applied TO :

Container : 00001000-0000-0000-0000-000000000c11

Local :

IP Address :

Ipv4 : 10.1.1.1

Prefix Length : 32

Peer :

IP Address :

Ipv4 : 20.2.2.2

Prefix Length : 32

Policy ID : 00003400-2000-0401-2000-040200000000

Priority : 10

Enable : True

IKE LOG Level : LOG_LEVEL_INFO

IKE Rule Section ID : 00003500-0000-0000-0000-000000000c11

Ipsec HA Sync Enabled : True

SR Cluster ID : 00002000-0000-0000-0000-000000000c11

疎通確認

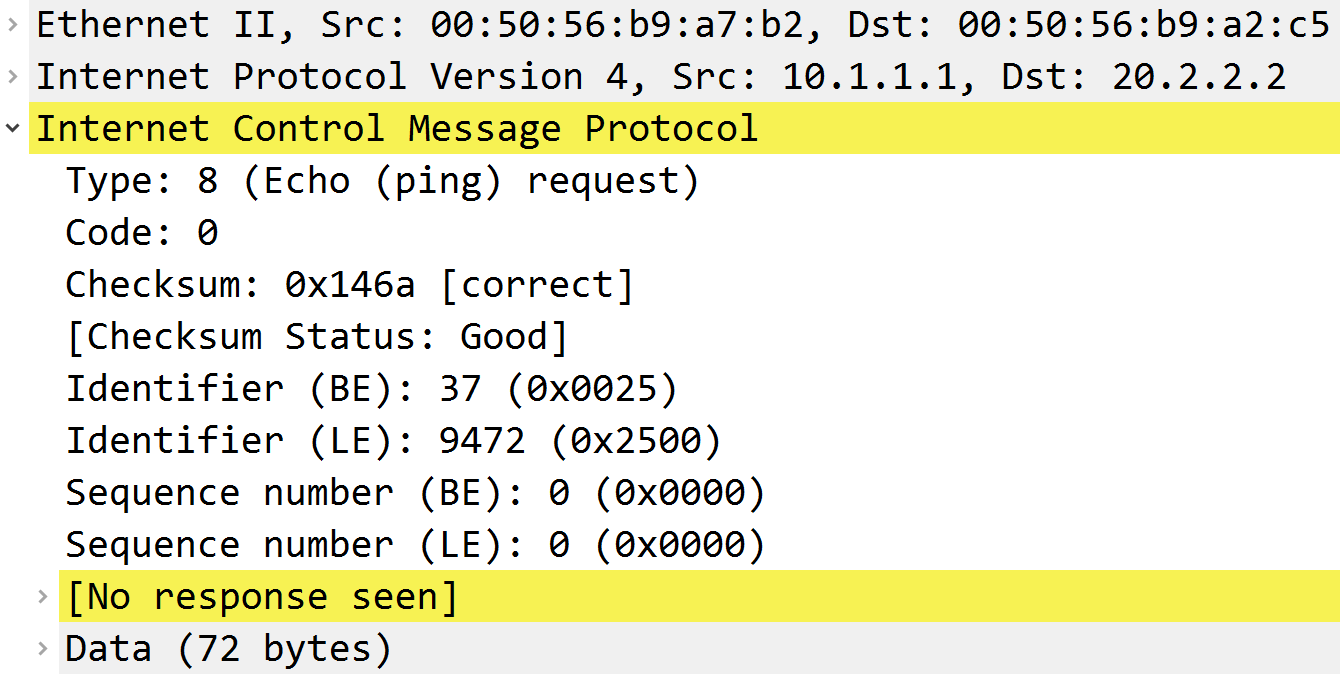

R1の10.1.1.1からR2の20.2.2.2へPingを実施します。

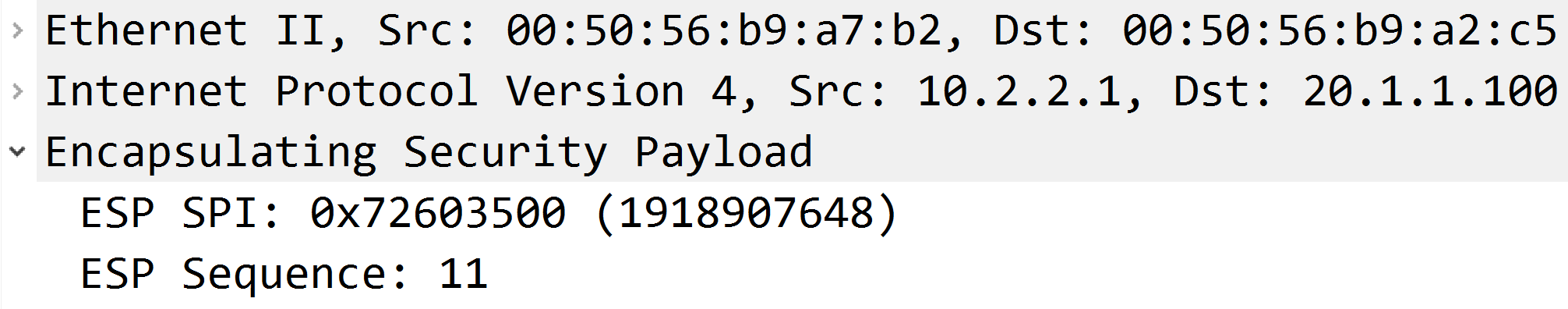

以下は20.1.1.0/24上でキャプチャしたR1の10.1.1.1からR2の20.2.2.2へのICMP Echoになります。IPsecで暗号化されていないことが確認できます。

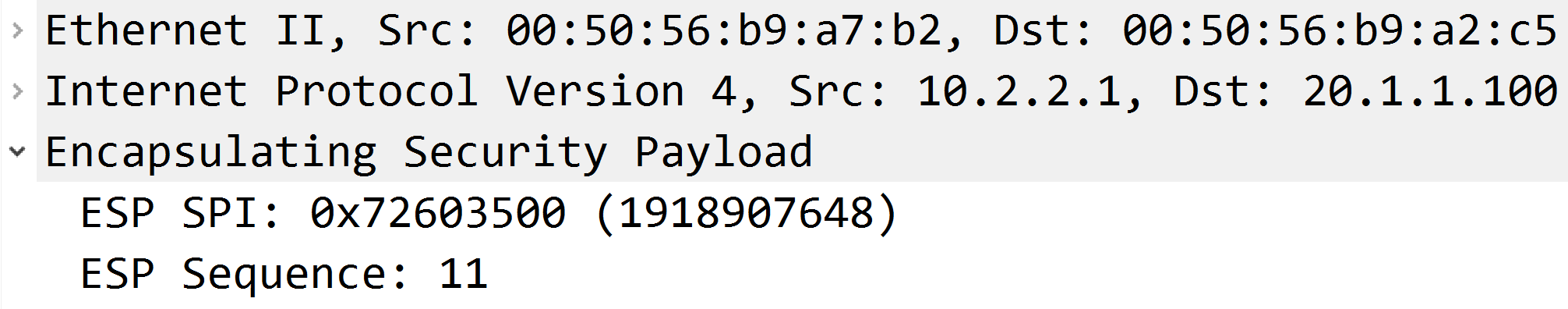

R1の10.1.1.1からR2の20.2.2.3へPingを実施します。

以下は20.1.1.0/24上でキャプチャしたR1の10.1.1.1からR2の20.2.2.3へのICMP Echoになります。IPsecで暗号化されていることが確認できます。

コメント