今回はNSX-TのIKEv2のIdentityについてとめました。

概要

IKEv2のIdentityについて

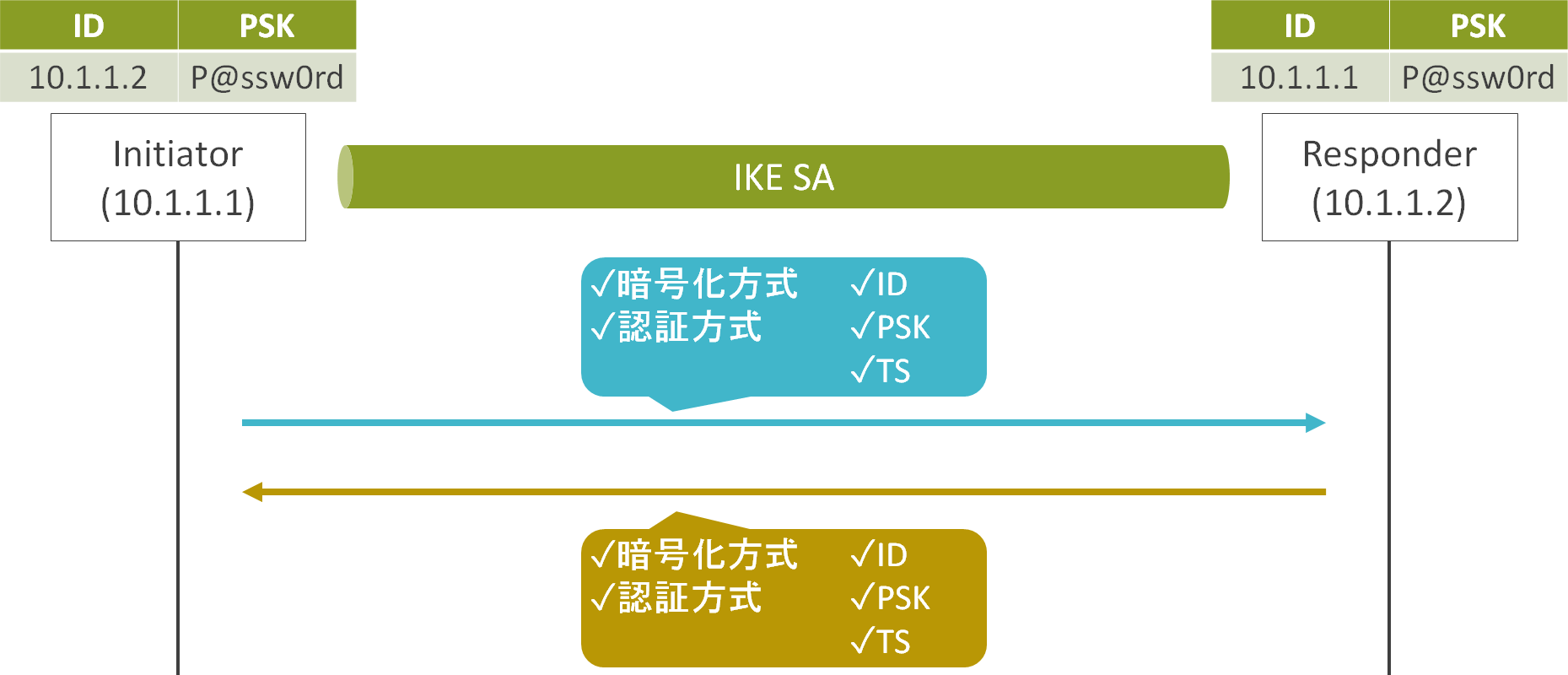

PSK認証を使用する場合、IKEv2ではIKE SA確立後にIDとパスワードを交換し、ルータ間で認証を実施します。

IKEv2のIDでは以下の値を使用可能です。

NSX-Tにおいて、PSKを使用する場合、IDにはIPアドレス、または、FQDNのみ使用可能です。

検証結果

検証内容、構成

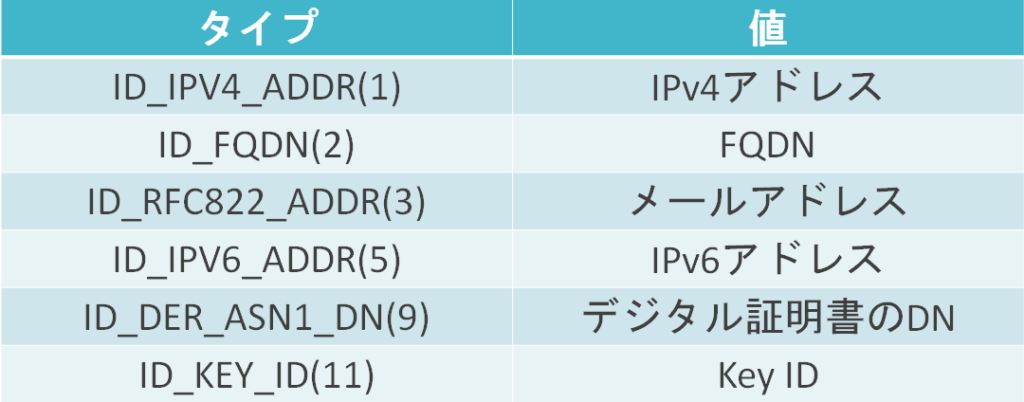

Tier-1 GWでSegment 1を収容します。

Tier-1 GWとTier-0 GWを接続します。

NSX EdgeにTier-0 GWのSRを配置し、物理ネットワークとNSX-Tの仮想ネットワークを接続します。

Tier-0 GWのSRとR2間でIPsec VPNを確立し、10.1.1.0/24と20.2.2.0/24間の通信をESPで暗号化します。

IKEにばバージョン2のIKEv2を使用します。

ネットワーク機器のCLIの設定

interface GigabitEthernet2

ip address 10.1.1.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.1.1.254

crypto ikev2 proposal IKEV2_PROPOSAL

encryption aes-cbc-128

integrity sha256

group 14

!

crypto ikev2 policy IKEV2_POLICY

proposal IKEV2_PROPOSAL

!

crypto ikev2 keyring IKEV2_KEYRING

peer PEER_BLOCK

address 10.2.2.1

pre-shared-key Zaq12wsx!@

!

crypto ikev2 profile IKEV2_PROFILE_1

match identity remote address 10.2.2.1 255.255.255.255

identity local address 20.1.1.100

authentication remote pre-share

authentication local pre-share

keyring local IKEV2_KEYRING

!

crypto ikev2 profile IKEV2_PROFILE_2

match identity remote fqdn edge1.local.com

identity local address 20.1.1.100

authentication remote pre-share

authentication local pre-share

keyring local IKEV2_KEYRING

!

crypto ipsec transform-set TRANSFORM_SET esp-gcm

mode tunnel

!

crypto map CRYPTO_MAP 10 ipsec-isakmp

set peer 10.2.2.1

set transform-set TRANSFORM_SET

set ikev2-profile IKEV2_PROFILE

match address CRYPTO_ACL

!

interface Loopback0

ip address 20.2.2.2 255.255.255.0

!

interface GigabitEthernet2

ip address 20.1.1.100 255.255.255.0

crypto map CRYPTO_MAP

!

ip route 0.0.0.0 0.0.0.0 20.1.1.1

!

ip access-list extended CRYPTO_ACL

10 permit ip 20.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255

Tier-0 GWのSRのIKEv2のIDがIPアドレスの場合

IPsecの設定

VPNサービスの定義

最初にIPsec用のVPNサービスを定義します。

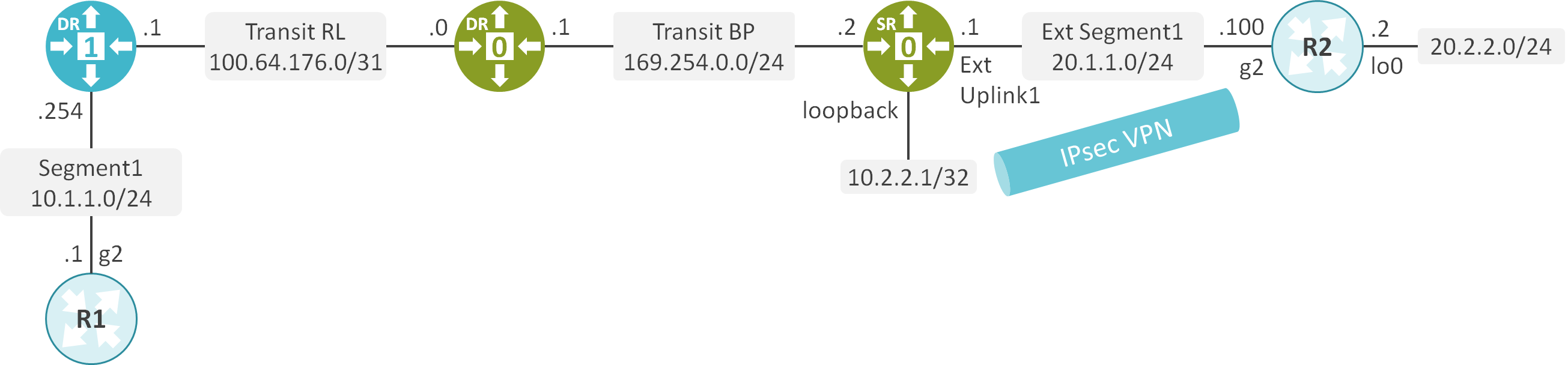

ローカルエンドポイントの定義

次に、ローカルエンドポイントを定義します。

ローカルIDにはIPアドレスを指定します。この値にはTier-0 GWのSRのインタフェースに割り当てられていないIPアドレスも指定可能です。

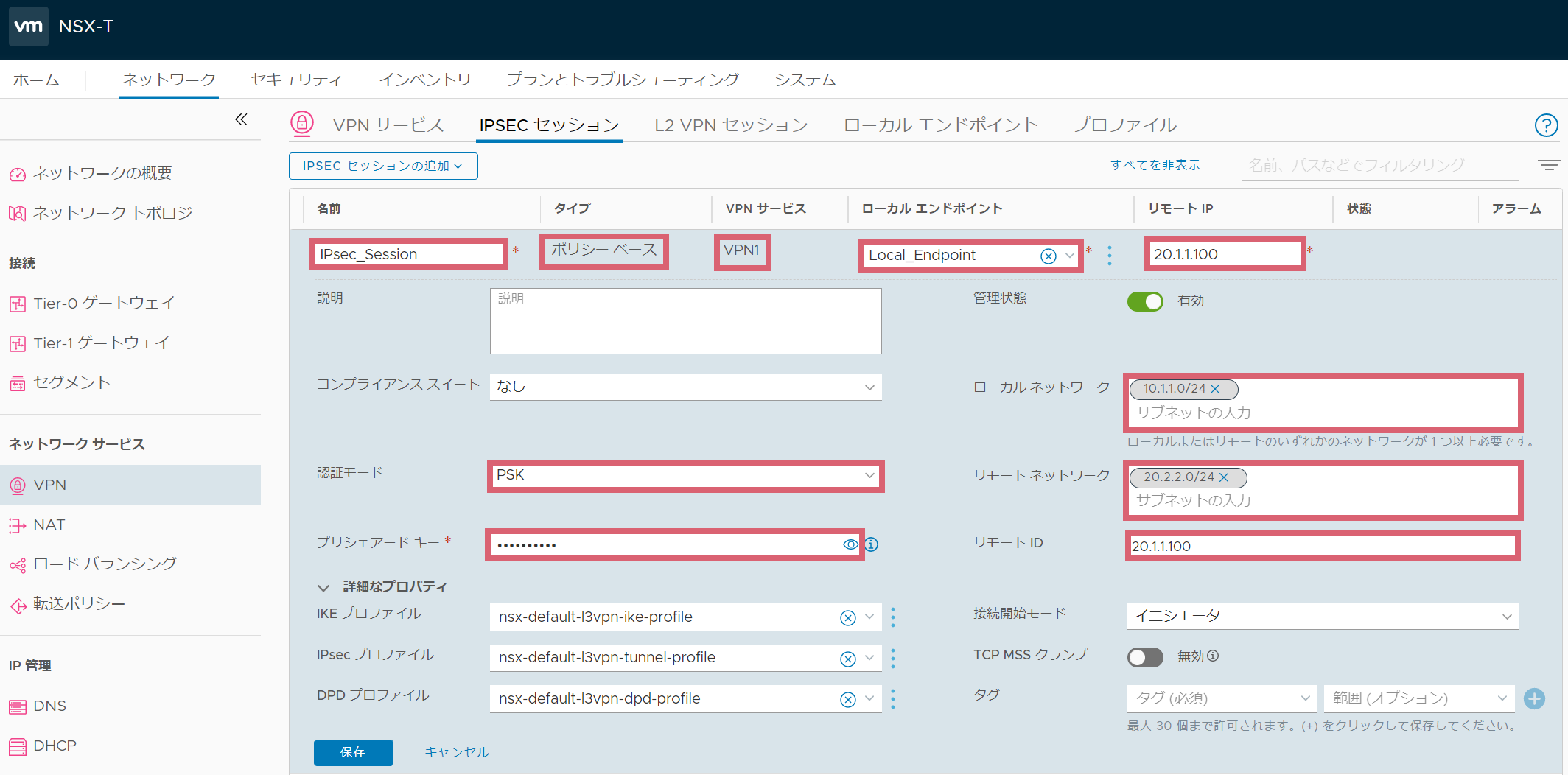

ポリシーベースのIPsecセッションの定義

最後にポリシーベースのIPsecセッションを定義し、先程作成したVPNサービスとローカルエンドポイントを関連付けます。

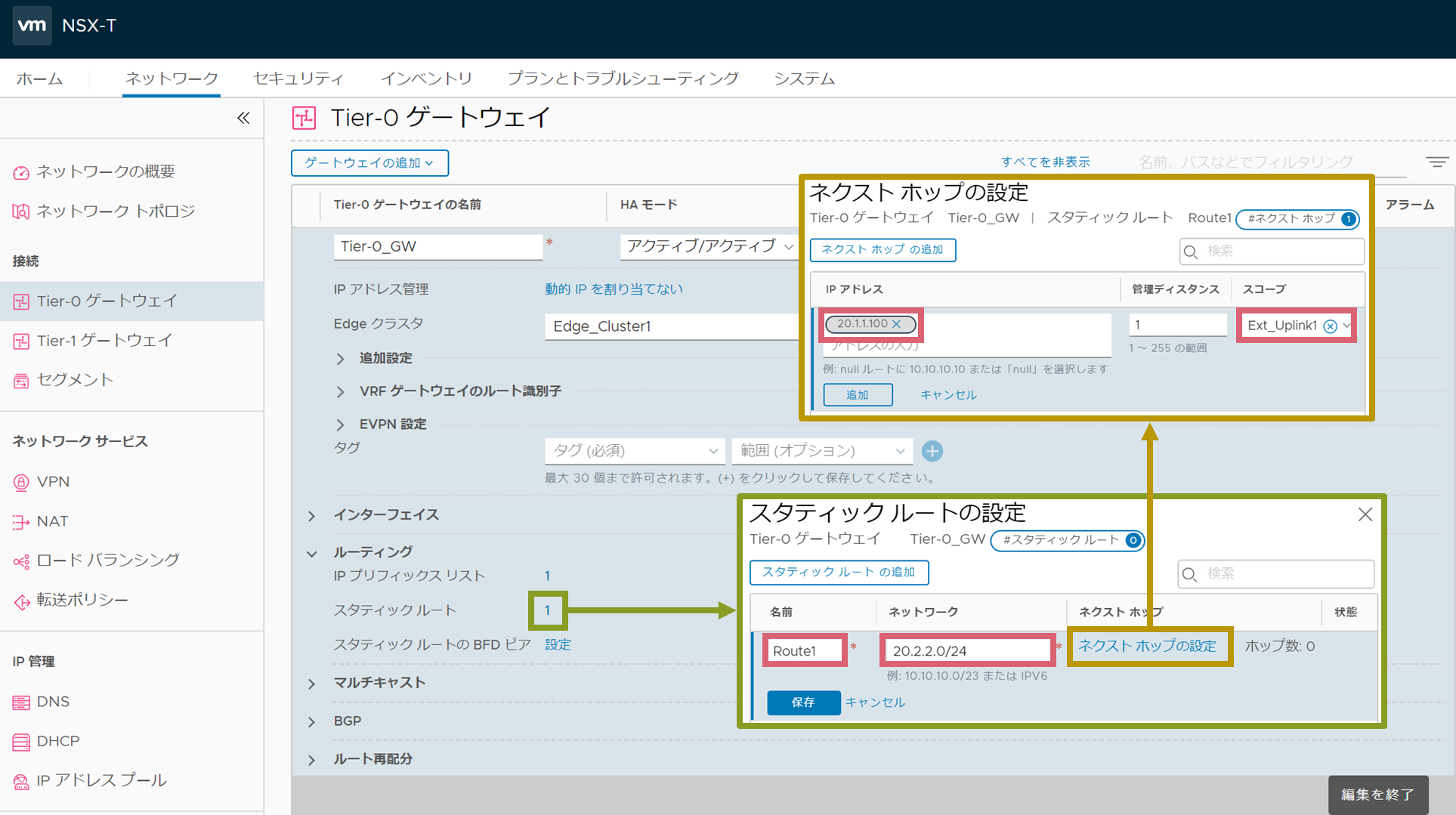

スタティックルートの設定

対向拠点のルート情報に関するスタティックルートのネクストホップにはUplinkを指定します。

状態確認

Tier-0 GWのSRのローカルエンドポイントの状態を見ると、Tier-0 GWのSRのIDがIPアドレスであることが確認できます。

edge1> get ipsecvpn config local-endpoint

UUID : a4bcf808-0f56-40b7-a8f6-00a03f71b868

Local Address :

Ipv4 : 10.2.2.1

Local Endpoint State : 3

Local ID : 10.2.2.1

Local ID Type : IPSEC_IP_ADDR_TYPE

R2のIKEのデバックを見ると、Tier-0 GWのSRのIDのタイプがIPv4アドレス、IDが10.2.2.1であることが確認できます。

*Sep 6 12:27:48.555: IKEv2:(SESSION ID = 47,SA ID = 1):Searching policy based on peer's identity '10.2.2.1' of type 'IPv4 address'

*Sep 6 12:27:48.555: IKEv2:found matching IKEv2 profile 'IKEV2_PROFILE_1'

*Sep 6 12:27:48.555: ISAKMP: (0):peer matches IKEV2_PROFILE_1 profile

*Sep 6 12:27:48.555: IKEv2-INTERNAL:(1): Choosing IKE profile IKEV2_PROFILE_1

*Sep 6 12:27:48.555: IKEv2:% Getting preshared key from profile keyring IKEV2_KEYRING

Tier-0 GWのSRのIKEv2のIDがIPアドレスの場合

IPsecの設定

ローカルエンドポイントの定義

ローカルIDをFQDNであるedge1.local.comに変更します。

状態確認

Tier-0 GWのSRのローカルエンドポイントの状態を見ると、Tier-0 GWのSRのIDがFQDNであることが確認できます。

edge1> get ipsecvpn config local-endpoint

UUID : a4bcf808-0f56-40b7-a8f6-00a03f71b868

Local Address :

Ipv4 : 10.2.2.1

Local Endpoint State : 3

Local ID : edge1.local.com

Local ID Type : IPSEC_IP_ADDR_TYPE

R2のIKEのデバックを見ると、Tier-0 GWのSRのIDのタイプがFQDN、IDがedge1.local.comであることが確認できます。

*Sep 6 13:04:49.653: IKEv2:(SESSION ID = 51,SA ID = 1):Searching policy based on peer's identity 'edge1.local.com' of type 'FQDN'

*Sep 6 13:04:49.653: IKEv2:found matching IKEv2 profile 'IKEV2_PROFILE_2'

*Sep 6 13:04:49.653: ISAKMP: (0):peer matches IKEV2_PROFILE_2 profile

*Sep 6 13:04:49.653: IKEv2-INTERNAL:(1): Choosing IKE profile IKEV2_PROFILE_2

*Sep 6 13:04:49.653: IKEv2:% Getting preshared key from profile keyring IKEV2_KEYRING

コメント